|

記事検索 |

|

|

|||||||||||||||||||||||||||||||

| 海の向こうの“セキュリティ” | |||||||||||||||||||||||||||||||

|

第4回:「人は誰からのメールにひっかかりやすいか」米大学の実験論文 ほか

|

|||||||||||||||||||||||||||||||

|

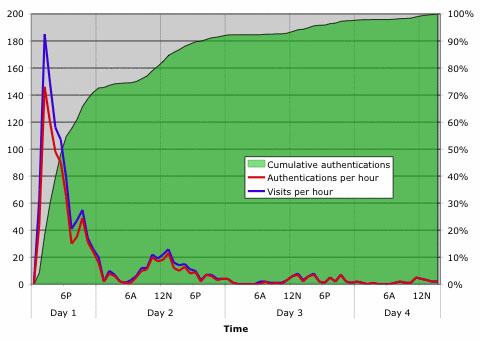

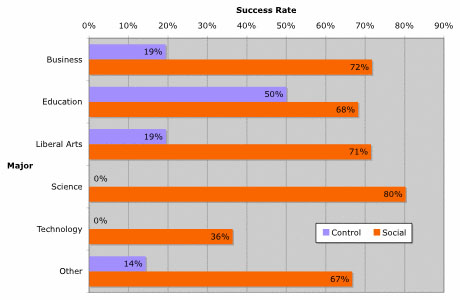

新年あけましておめでとうございます。今年も本連載のご愛顧のほど、よろしくお願い致します。ところで皆さんはどのようなお正月を過ごされましたか? 今年はQuickTimeの未修整の脆弱性を使った攻撃手法(コンセプト)が公開されるなど、うれしくない話題で落ち着かなかった方もいらっしゃるかと思いますが、私も原稿執筆に「追われる」という意味では同じく落ち着かない日々でした(苦笑)。さて、今年最初の話題は、2006年を総括するところことから始めたいと思います。 ■2006年のセキュリティを語るキーワードは? 日本における2006年のセキュリティを語るキーワードとしては、「Winny」およびそれに伴う「情報漏洩」が挙げられると思われますが、米国では何だったのでしょうか? 2006年12月7日付で公開された「Computerworld」の記事で、2006年のセキュリティ関連の話題トップ5が紹介されています。最初に紹介されているのは、予想通り「フィッシング」の話題です。 米司法省の5月のレポートでは、フィッシングに関する報告が前年比で34%増え、しかもフィッシングサイトが設置されている(立ち上げられている)数が最も多いのは米国であると報告されています。また、フィッシング対策として政府間での国際的な枠組みの構築が進んでいること、企業でもMicrosoftが司法機関に情報提供などで協力するといった動きがあることが紹介されています。 以下は、2)ゼロデイ攻撃、3)スパム、4)Web 2.0、5)Windows Vista の順で紹介されていますが、この中で特徴的なのは4番目のWeb 2.0の話題でしょう。記事ではWeb 2.0の代名詞とも言えるSNS、特にその中でも利用者の多い「MySpace.com」で広まったワームについて紹介されています。 10月に登場した「Samy」というワームは、Samyという名の19歳の青年が、MySpace内の自分のプロフィールに「あるコード」を仕込むことで、そのプロフィールを見た訪問者のプロフィールにSamyを加えるなどして、結果として自分がMySpaceコミュニティで最も人気のあるメンバーであるかのように見せるというものでした。Samyはさほど大きな実害があったわけではありませんが、その後、パスワードを盗むといった実害のあるワームが発生しています。技術的手法としてはいずれもクロスサイトスクリプティング攻撃であり、今後は同様のワームがSNSやブログを通じて広がる可能性があります。 紹介された5つの中では、ゼロデイ攻撃やスパム、フィッシングは日本でも(程度の差はありますが)深刻な問題として取り上げられていますが、それ以外の話題は日本ではまだピンと来ないのではないかと思われます。しかしスパムも昔は「米国などの英語圏だけの問題で日本は関係ない」と言われた時期があったことを考えると、SNS (またはブログ)を通じたワームは今後日本でも充分に注意しなくてはならないのではないかと思われます。 ■URL2006: The year in security(「Computerworld」2006年12月7日付記事) http://www.computerworld.com/action/article.do?command=viewArticleBasic&articleId=9005743 ■「人は誰からのメールにひっかかりやすいか」米大学の実験論文 次は、先ほど紹介した記事で2006年最大のセキュリティ関連の話題とされた「フィッシング」に関する興味深い論文を紹介したいと思います。この「Social Phishing」と題した論文自体は2005年12月に公開されたものですが、2006年11月にフロリダで行なわれたAnti-Phishing Working Group(APWG)の会合で紹介され話題になりました。 この論文は米国インディアナ大学で行なわれたフィッシングに関する実験結果をまとめたもので、簡単に言ってしまうと「人はどういう人からのメールにひっかかりやすいか」を調べたものです。 実験の内容は、インディアナ大学の学生約1,000名に対して、あるサイトへ誘導するメールを送りつけ、どれくらいの学生が誘導に従ってそのサイトにアクセスし、かつ認証情報(ユーザー名、パスワード)を入力してしまうかを調べたものです。 まず対象となった1,000名以外の学生のアドレスを騙ってランダムに送信した場合と、同じく学生のアドレスを騙るが送付相手の「(実在の)友人」を騙った場合とを比較した結果が紹介されています。これによると、予想通り「友人」からのメールの場合は72%もの学生が「ひっかかり」、そうでない場合は16%にとどまったそうです。なお、16%という数字は一般にフィッシングメールにひっかかると言われる割合(3%程度)に比べると非常に高い数字ですが、これはすべての詐称メールが「indiana.edu」を名乗っているため通常のフィッシングメールに比べて、信用されやすかったためと思われます。 次に誘導先のサイトへのアクセス状況について調べた結果が紹介されています。それによると、当該サイトへの全アクセスの70%がメール送信後12時間以内に行なわれているそうです。つまり、フィッシングサイトはメール送信後、半日でほとんどその役目を果たしてしまうことを意味し、いかに速やかにフィッシングサイトを「停止(takedown)」させなければならないかを示しています。

また、男女の差について調べた結果も紹介されています。全体的に男性よりも女性の方が「ひっかかる」割合が高いこと、さらに男女ともに異性からのメールの方が「ひっかかる」割合が高くなりますが、その差は男性の方が大きいことが示されています。つまり、男性は男性からのメールよりも女性からのメールにひっかかりやすいということです。当たり前と言えば当たり前かもしれません(苦笑)。

年齢による違いも紹介されています。これによると若いほど騙されやすい傾向が見られるようです。また、大学生が対象ですので学部ごとの違いを比較した結果が紹介されています。これも興味深い結果が出ています。これによると、ランダムに送付されてきたメールに対して理学部と工学部の学生だけは誰もひっかからなかったというのは少々驚きはありますが納得できます。その一方で理学部の学生は、「友人」からのメール(を装ったメール)には80%もの学生がひっかってしまっています。このギャップの大きさには驚かされます。

さて、この実験ですが、興味深い内容ではありますが、実験自体が基本的にすべて「indiana.edu」ドメイン内で行なわれていること、また対象が学生であることなど、実際のフィッシングに比べていろいろとバイアスがかかっていることは確かです。したがって、この実験結果(特に数字)をそのまま鵜呑みにしてはいけないと思います。 また、この実験の内容を聞いた方の中には「こんな実験、やっていいの?」と思われる方もいると思います。私も正直なことを言えば、そう思いました。事実この論文の中でも触れられていますが、実験後に事実を公表したところ、一部の学生から苦情や憤りの問い合せがあったほか、実験を担当した教授や研究者たちをクビにしろという意見まであったそうです。 もちろん、実験自体は大学側の許可のもと、大学内の関係部署と連携して行なったそうですが、憤りを感じる学生の気持ちはわかります。その一方でこの実験を「やってみたい」気持ちもわかりますし、その結果を知りたい気持ちは私にもあります。しかし、たとえ学内の学生相手と言っても本当にやってしまったことについては、少々の疑問を感じています。訴訟大国のアメリカで随分と思い切ったことをしたものだと思います。とは言いつつも私も実験結果をかなり興味深く読ませてもらったので文句は言えませんね(苦笑)。 ■URLSocial Phishing(PDF) http://www.indiana.edu/~phishing/social-network-experiment/phishing-preprint.pdf Anti-Phishing Working Group http://www.antiphishing.org/ (2007/01/18)

- ページの先頭へ-

|