|

記事検索 |

|

|

|||||||||||||||||||

| 海の向こうの“セキュリティ” | |||||||||||||||||||

|

第17回:韓国で「DDoS攻撃を防げるUSBメモリ」販売!? ほか

|

|||||||||||||||||||

|

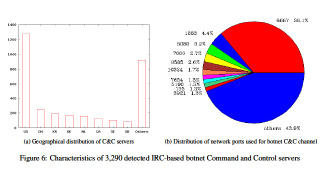

■中国国内にハニーポット設置、北京大学によるIRCボット調査 まず、北京大学の研究者によるボットの実態調査結果に関する論文「Characterizing the IRC-based Botnet Phenomenon」(英文、PDF)を紹介します。 これは、2006年6月から2007年6月までの1年間に、中国国内に設置したハニーポットによって収集したボットとボットネットについて調査した結果です。ボットを収集したのは中国国内ですが、ボットネットは全世界に広まっていますので、この調査結果は中国のみならず、他の国にとっても有益な情報と言えると思います。 なお、この調査では、IRCで制御されるボットのみを対象とし、HTTPやP2Pなどによるボットについては今後の課題としています。 この調査において、ボットの収集に利用したハニーポットはVMware上で稼動するWindows 2000 Professional、Windows XP、Windows Server 2003です。また、中国の16の省に17カ所のノードを用意し、全部で50個のセンサーで収集を行なったそうです。 調査の結果、2006年6月19日から2007年6月10日の間に、MD5ハッシュ値の違いによる識別で約90,000種の検体が収集できましたが、これらの検体に対して9種類のウイルス検知ソフト(詳細未記載)にかけたところ、検知率は50.4%から92.8%の間でばらけていたようです。 約90,000種の検体のうち、その挙動から今回の調査対象となるIRCボットであると識別されたものは、約6.3%の5,645種。また、それらのボットが加わっているボットネットは全部で3,290種だったそうです。 さて、その3,290種のボットネットを制御しているC&C(Command & Control)サーバーの設置場所(IPアドレス)を国別にまとめたのが図6の(a)です。予想通り、圧倒的に米国が多く、次に中国、韓国、ドイツ、オランダと続いています。また、C&Cサーバーが使用しているポートをまとめたのが図6の(b)です。標準のIRCポートである 6667ポートを使うものは36.1%に過ぎず、135や8080のようなIRC以外で用いられるポートまでが使われているという実態がよくわかります。

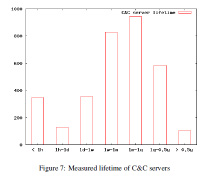

次にC&Cサーバーの「寿命」についても調べています。 ここでC&Cサーバーの「寿命」とは、今回の調査用システムによってC&Cサーバーとして検知されてから、C&Cサーバーとしての機能を停止するまでの期間を意味しています。これは、1年間という長期に渡った調査だからこそ意味のある結果と言えるかもしれません。 なお、C&Cサーバーが機能を停止するのには大きく分けて2つの場合があります。1つはホスティングプロバイダーや法執行機関に見つかって停止させられた場合、もう1つは検出を逃れるためなどの理由で意図的に別のサーバーに移動した場合です。 結果をまとめたのが図7です。これによると、多くのC&Cサーバーが1カ月以上「生きている」ことがわかります。場合によっては半年以上も稼動し続けているものもあるようです。なお、平均寿命は約54日だったそうです。

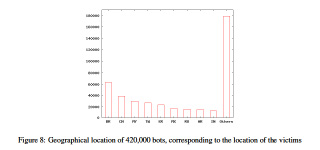

さらに、調査対象のボットネットに対して、そこに加わっているボットが感染しているホストについて調べた結果が図8です。これは、ボットに感染している420,000個のホスト(のIP アドレス)の国や地域をまとめたものです。これによると、最も感染数が多いのはブラジル、次に中国、マレーシア、台湾、韓国と続いています。

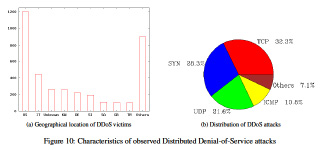

次に、調査対象のボットネットが行なったDDoS攻撃の攻撃先についてまとめたのが図10の(a)です。トップが米国なのは当然とも言えますが、2番目以降がイタリア、不明、クウェート、ドイツ、スロベニア、サウジアラビア、英国なのが、少々「意外」な結果となっています。 さらに詳細に調べると、クウェート、スロベニア、サウジアラビアへの攻撃は主に少数のボットネット(特定のボットネット)によって起こされているそうです。ただし、これはあくまで今回の調査対象の範囲での話であり、DDoS攻撃の一般的な状況を示すものではないことに注意が必要です。 最後に、 DDoSに用いられる手法についてまとめたのが図10の(b)です。これによると、トップのTCP flood(32.3%)と、続くTCP SYN flood(28.3%)だけで全体の6割を占めています。

このように、ある意味で「当然の結果」も多いのですが、実際にボットネットの挙動を検証した結果として具体的な数字を示したという点で、この調査は非常に興味深い内容と言えると思います。 ■URLCharacterizing the IRC-based Botnet Phenomenon(英文、PDF) http://honeyblog.org/junkyard/reports/botnet-china-TR.pdf ■韓国で「DDoS攻撃を防げるUSBメモリ」販売!? 朝鮮半島の古代国家・高句麗を中国と韓国のどちらの歴史と見なすかで、2006年頃から中国と韓国の両国民の間で感情的な対立が深まっており、それに伴うサイバー攻撃が頻繁に起こっています。 しかし、そのような歴史問題を起因とする攻撃とは別に、韓国ではP2Pサイトを狙った中国からと思われる金銭目的のDDoS攻撃が増えているそうです。 具体的には、「金を振り込まなければ、DDoS攻撃する」と脅迫する電話が、明らかにネイティブではない韓国語でかかってきて、その要求を無視すると、本当にDDoS攻撃を受け、結果としてユーザーが離れていくといった被害に繋がっているというのです。 また、これと関連して「DDoS攻撃を防ぐ機能のあるUSBメモリを開発したから買え」と言って、USBメモリを送りつけてくる例もあるそうです。もちろん、どう考えてもUSBメモリでDDoS攻撃が防げるわけはないのですが、これにはP2Pサイトが狙われるのと同様に「理由」があるようです。 韓国では、P2Pサイトを運営している会社が少なくないそうですが、その95%が著作権を侵害したコンテンツを扱うなどの不法行為を行なっていると言われており、そのため被害を受けても届け出を出さないことが多いそうです。攻撃者側はこのような被害者側の事情を十分に認識した上で攻撃を行なっていると考えられます。 また、そのような会社の多くは零細企業であるため、DDoS攻撃を防ぐための装置やサービスの導入といったことが経済的にできない、または極めて困難であるといった点も狙われる原因とされています。 さらに、P2Pサイト運営会社の技術レベルの低さも原因に挙げられています。つまり、「DDoS攻撃を防げるUSBメモリ」と言われて信じてしまうほどのレベルであることが(冗談ではなく)少なくないのだそうです。 このような背景から、韓国情報通信省は今年、DDoS攻撃対策として20億ウォンの予算を策定し、主要ISPとの協力の下、DDoS対応システムを導入することを発表しました。計画では12月から本格稼動させるそうです。 ■URLアイニュース24(2008年1月2日付記事、韓国語) 「P2Pサイト“DDoS”攻撃“悪夢”」 http://www.inews24.com/php/news_view.php?g_serial=304812&g_menu=020200 アイニュース24(2008年1月3日付記事、韓国語) 「DDoS攻撃、P2Pサイト狙うわけ」 http://www.inews24.com/php/news_view.php?g_serial=305058&g_menu=020200 アイニュース24(2008年1月8日付記事、韓国語) 「政府、DDoS攻撃対策用意出る」 http://www.inews24.com/php/news_view.php?g_serial=305912&g_menu=020200 ■「米国以外のある国」でサイバー攻撃によって停電が発生? CIAの上級アナリストであるトム・ドナヒュー氏の発言が注目を集めています。 これは、1月半ばにニューオーリンズで開かれた「プロセス制御セキュリティサミット」の席上で、ドナヒュー氏が発言した「米国以外のある国で、何者かがインターネット経由のサイバー攻撃により電力設備に侵入し、金銭の支払いを要求。要求が無視されたために電力供給を停止し、複数の市で停電が起きた」というものです。 ドナヒュー氏の発言では「米国以外」ということのほかに具体的な国や時期、停電時間の長さなどの詳細は一切語られることはありませんでした。 その後、CIAから公式なコメントが出され、「ドナヒュー氏の発言は、サイバー攻撃による潜在的な脅威を強調したに過ぎない」とし、それ以上の詳細を明らかにしませんでした。 このCIAの公式コメントから推測すると、ドナヒュー氏の発言は架空の話である可能性が極めて高いと思われます。もし、本当に「架空の話」ならば、仮にもCIAのアナリストが「潜在的な脅威を強調」するために、あたかも実際に発生した事実のように話すのはいかがなものでしょうか。 また、もし事実であるならば、せめて具体的な停電時間の長さといった「事件の規模」くらいは明らかにすべきではないでしょうか。その場を盛り上げるための「失言」なのでしょうが、どちらにせよ、人騒がせな話です。 ■URLFOXNEWS.COM(2008年1月18日付記事、英文) 「CIA: Hackers to Blame for Power Outages」 http://www.foxnews.com/wires/2008Jan18/0,4670,HackersOutages,00.html FOXNEWS.COM(2008年1月23日付記事、英文) 「CIA: Hackers Shut Down Foreign Power Grid」 http://www.foxnews.com/story/0,2933,324547,00.html (2008/02/08)

- ページの先頭へ-

|