|

記事検索 |

|

|

|||||||||||||||||||||||||||||||||||

| 海の向こうの“セキュリティ” | |||||||||||||||||||||||||||||||||||

|

第22回:データ侵害の発生源、リスクが最も高いのは取引先? ほか

|

|||||||||||||||||||||||||||||||||||

|

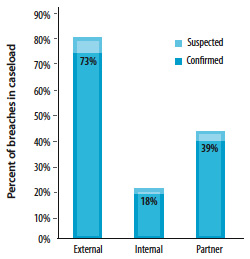

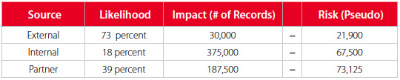

■データ侵害の発生源、リスクが最も高いのは取引先? Verizon Businessが公開した「2008 Data Breach Investigations Report」を紹介します。これは、2004年から2007年の間に、Verizon Business Investigative Response Teamが対応した、500件を超えるデータ侵害に関してまとめたレポートです。 1)データ侵害の発生源73%が「external」(組織外)、18%が「internal」(組織内)に起因しています。ここで「external」とは、外部の犯罪グループや政府機関だけでなく、自然災害も含まれます。また、「internal」は故意か過失かにかかわらず、被雇用者や社内システムに起因するものを指します。 ここで特に注目すべきは、39%が「partner」(取引先・提携先)に起因するものであるという点です。

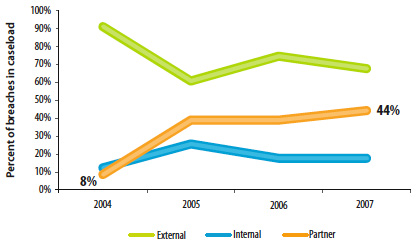

さらに発生源の推移を見ると、「internal」に起因する侵害件数は大きく変わっていませんが、「external」に起因するものが減少傾向にあるのに対して、「partner」に起因するものが増加傾向にあることがわかります。

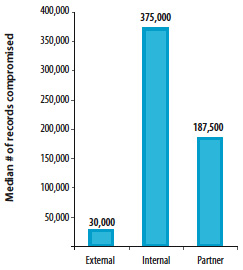

しかしその一方で、データ侵害の規模で見ると、圧倒的に「internal」に起因するものが多くを占めています。

ただし、侵害されたデータ数に対して、頻度を掛け合わせた値を「リスク」と考えると、最もリスクが高いのは「partner」に起因するものとなります(この数字にどれだけの正当な意味があるのかは不明ですが)。

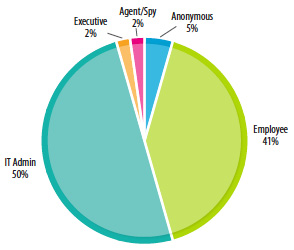

なお、「internal」に起因するものをさらに詳細に分析すると、被雇用者(社員)によるものが41%、システム管理者(IT Admin)によるものが50%を示しています。

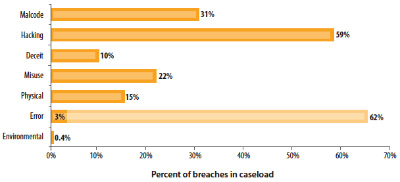

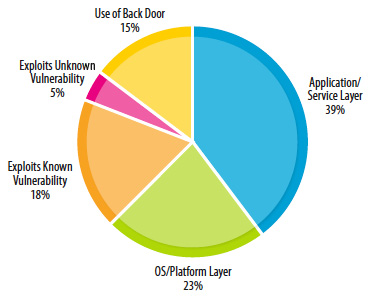

62%で最も多い「Error」とは、設定ミスや手違い、ルール違反といったものを指します。次いで59%と多い「Hacking」の内訳は、「Application Service Layer」が39%で最も多く、次いで「OS/Platform Layer」が23%、「Exploits Known Vulnerability」が18%、「Use Back Door」が15%、「Exploits Unknown Vulnerability」が5%の順です。

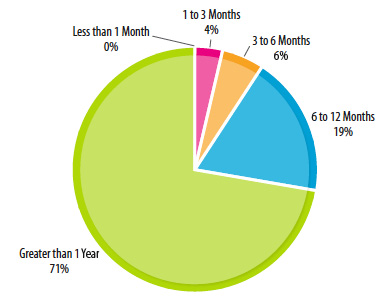

一方、既知の脆弱性を悪用されたケースについて、パッチ公開からデータ侵害が発生するまでの期間をまとめてみると、パッチ公開から1年以上が過ぎた脆弱性を悪用されたケースが71%を占めているのに対して、1カ月未満の脆弱性は全く使われていません。

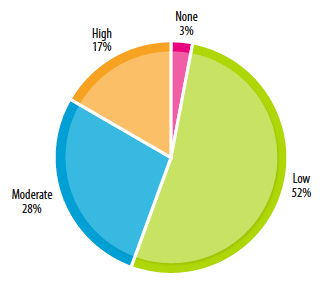

データ侵害の方法のその他の項目については、以下の通り。「Malcode」(マルウェア)が31%、「Misuse」(意図的か故意かによらず本来あるべき形態とは異なる資源と権限の使用)が22%、「Physical」(物理的盗難、紛失、盗聴など)が15%、「Deceit」(フィッシングやソーシャルエンジニアリング攻撃など)が10%、「Environmental」(自然災害など。例:停電による再起動でセキュリティ設定が失われたなど)が0.4%。 3)攻撃の難易度「High」(高度な技能、高度なカスタマイズなど)が17%、「Moderate」(熟練の術、軽微なカスタマイズなど)が28%、「Low」(低レベルの技能、自動化ツールなど)が52%、「None」(特殊技能は不要)が3%となっており、全体の8割以上が高度な技術を必要としていないものであることがわかります。

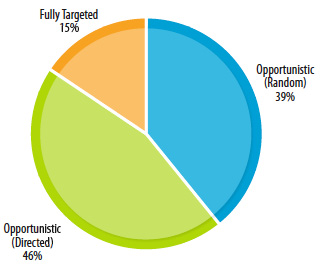

「Opportunistic(Random)」(完全にランダムに攻撃対象を選択)が39%、「Opportunistic(Directed)」(攻撃可能な弱点を有していることがわかっているところから攻撃対象を選択)が46%、「Fully Targeted」(攻撃対象を先に選択)が15%となっており、いわゆる「標的型攻撃」とされるのは15%のみであることがわかります。

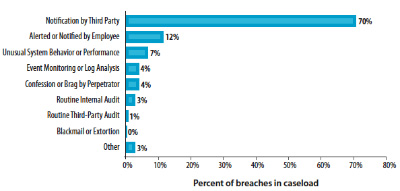

「Notification by Third Party」(70%)だけでなく、「Confession or Brag by Perpetrator」(4%)、「Routine Third-Party Audit」(1%)を含めると、データ侵害の約4分の3が、組織内では発見できなかったことを示しています。

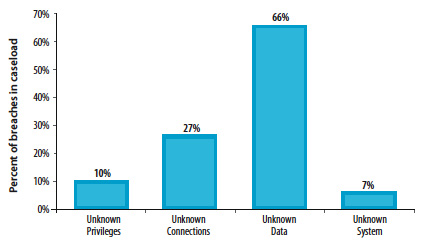

調査対象となったデータ侵害の9割に、何らかの「unknown unknowns」(その組織が認識していない何か)がありました。そのような「unknown unknowns」が存在したケースについてまとめたのが以下の図です。 「Unknown Data」(システム上に存在していることをその組織が認識していなかったデータ)が66%と最も多く、「Unknown Connections」(その組織が認識していなかったネットワーク接続)が27%、「Unknown Privileges」(その組織が認識していなかったアカウントや権限)が10%、「Unknown System」(その組織が認識していなかったシステム)が7%と続く。

分析の結果、調査対象のデータ侵害のうち87%は、インシデント発生時にセキュリティ統制が適切に行われていれば避けることができたのではないかとしています。 以上の調査結果を踏まえて、本レポートでは次のような対策を推奨しています。

いずれも当たり前と言えば当たり前の対策ですし、もちろんこれさえ実践しておけば安心というわけではありませんが、今回のVerizon Businessの調査は(あくまで調査対象に限られますが)データ侵害の多くが、上記の推奨事項を実践していれば防げたということを示しており、改めて「当たり前」の重要性を示したものと言うことができるかもしれません。 ■URLVerizon Business Security Blog(2008年6月10日付記事) http://securityblog.verizonbusiness.com/2008/06/10/2008-data-breach-investigations-report/ 2008 Data Breach Investigations Report(PDF) http://www.verizonbusiness.com/resources/security/databreachreport.pdf ■スウェーデンで「盗聴」法案 ここ最近、ヨーロッパ各国で政府機関による通信の傍受に関する話題を目にする機会が増えてきていますが、スウェーデンでは、国防電波機関(FRA)が礼状なしに国民の通信(電話、電子メール、Webなど)を「盗聴」することを認める法案が議会に提出され、国民からの大きな反発を受けながらも僅差で議会を通過してしまったのです。 実際には施行にあたって一部の修正が盛り込まれることになっていますが、その修正項目は微々たるもので、FRAが裁判所の令状なしに通信内容を盗聴できるという基本的な部分は全く変更されていません。 この件に関しては、法案が議会に提出される直前まで、ほとんどメディアで報道されることがなかったこともあって、スウェーデン国民による政府への不信が高まっており、議会を通過したとはいえ、今後どのような展開を見せるか予断を許さない状況です。 その一方で、前回紹介した英国の話題をはじめ、ヨーロッパ各国でこのような政府による「横暴」が増えつつあることに、大きな不安を感じざるをえません。 ■URLThe Local(2008年6月11日付記事) 「Sweden sets sights on new snoop law」 http://www.thelocal.se/12370/ The Local(2008年6月17日付記事) 「Dissenters put snoop vote on knife edge」 http://www.thelocal.se/12482/ The Local(2008年6月18日付記事) 「Critics force snoop law postponement」 http://www.thelocal.se/12504/ The Local(2008年6月18日付記事) 「'Orwellian law must be stopped'」 http://www.thelocal.se/12514/ The Local(2008年6月18日付記事) 「'Yes' to surveillance law」 http://www.thelocal.se/12534/ ■関連記事 ・連載 海の向こうの“セキュリティ” 第21回(2008/06/05) ■ボットPCを動員して検索ランキングを操作する業者 人気検索語ランキングによる広告効果が注目を集めている中で、ランキングに何らかの「意図的な操作」が入っているのではないかとの疑惑は以前から指摘されていましたが、韓国では「意図的な操作」がマルウェアによって行われているという実態が報道されました。 報道によると、そのような操作を請け負う業者が存在し、その業者があらかじめ「検索語操作プログラム」をインターネット上の不特定多数(数百万台とされる)のパソコンに何らかの方法で「感染」させておき、それを遠隔操作して一斉に特定の単語で検索させるのだそうです。 実際に韓国の報道機関が、この業者に検索語操作を依頼したところ、あらかじめ約束した時間に、依頼した単語が本当に検索語順位1位になり、その順位を十数分間にわたって維持したのだそうです。 検索サイトを運営している側はこのような「操作」を防ぐ方法はないとしていますが、確かに数百万台のパソコンが使われているのが事実であれば、「正規の検索」と区別を付けるのは極めて困難です。 こうなると、もはや人気検索語ランキング自体に意味がなくなってくるのも時間の問題かもしれません。 ■URLデイリーサプライズ(2008年6月23日付記事) 「衝撃! ポータルのリアルタイム人気検索語『操作』立証された」 http://www.dailyseop.com/section/article_view.aspx?at_id=83545 (2008/07/02)

- ページの先頭へ-

|