|

記事検索 |

|

|

|||||||||||||||

| 海の向こうの“セキュリティ” | |||||||||||||||

|

第23回:マルウェア配布サイト、放置すると罰金~韓国で法改正の動き ほか

|

|||||||||||||||

|

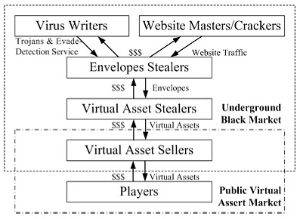

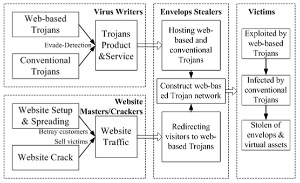

■中国・マルウェア闇市場の流通モデルと取引相場 6月25日から28日までニューハンプシャー州のダートマス大で行われた「WEIS 2008」の話題を紹介します。 WEIS 2008は「Workshop on the Economics of Information Security」の名が示すように情報セキュリティを経済学の視点で考えるワークショップで、今回で7回目の開催になります。 日本からの参加者はまだまだ少ないようですが、情報セキュリティが単なる技術の問題だけでは済まなくなってきている以上、このようなテクノロジーではない視点での研究は興味深いです。 今回は、27日の午前に行われた「Combating Cybercrime」のセッションの中から、北京大とマンハイム大の共同研究による「Studying Malicious Websites and the Underground Economy on the Chinese Web」を紹介します(今回のワークショップの中では比較的技術寄りの内容を含んでいます)。この論文は、本連載の第16回で紹介した論文を一部改訂したものです。 この研究では、中国国内のWebサイトについて調査した結果をもとに、中国国内のアンダーグラウンドの闇市場の概観を紹介するとともに、その市場をモデル化し、実際に取り引きされる金額などを紹介しています。 なお、この研究で示される市場のモデルは、中国に実際に存在する闇市場をベースにしてはいますが、特に中国固有のものではなく、ある程度一般性があるであろうとされています。 また、この研究で示されたモデルは、中国の闇市場で一般的となっているオンラインゲームなどのユーザーに対する「バーチャルなもの(ゲームアイテムなど)」の不正売買に関するものです。 1)Virus Writers文字通り、ウイルスなどのマルウェア、特に個人情報を盗むトロイの木馬を作る。自らのスキルを誇示する目的で無償のお試し版をリリースすることもある。「顧客」を見つけるためにWeb掲示板(BBS)またはインスタントメッセンジャー(IM)を使うのが中国の特徴。世界的にはIRC(Internet Relay Chat)を使うケースが多い。 作成したトロイの木馬(および、それをすぐに被害者に感染させることができるようにするサービス)は数十元から数千元(1元=約15円)、さらに高度なサービスは数万元で取り引きされている。 2)Website Masters/Crackers偽サイトを構築・運用する「Website Masters」と、有名な正規サイトを攻略する「Website Crackers」。どちらも「被害者」をおびき寄せ、「Envelopes Stealers」(次項参照)が用意したサーバー(トロイの木馬設置済み)にトラフィックをリダイレクトする。リダイレクトするトラフィックのアクセス元IPアドレス1万個あたり約40元から60元でEnvelopes Stealersで取り引きされている。 3)Envelopes Stealers「Envelopes」とは、アカウントとパスワードなど認証に必要な情報のこと。技術能力はさほど高くない。Virus Writersから購入したトロイの木馬を感染させる機能(トロイの木馬を設置したサーバーなど)を用意し、Website Masters/Crackersからトラフィックをリダイレクトされた被害者のPCに、そのトロイの木馬を感染させる。そのトロイの木馬が収集したEnvelopesを「Virtual Asset Stealers」(次項参照)に数角(1角=0.1元)から数十元で売る。 他にも、攻略したマシンへのアクセス権限をマシン1台あたり0.1元から10元で売っている。 4)Virtual Asset Stealers技術的能力は不要。その代わり、アンダーグラウンドでどのオンラインゲームのどのようなアイテムが人気があるかといった「儲かるもの」を見いだす能力が必要。Envelopes Stealersから購入した個人情報を使って他人になりすまして人気の「バーチャルなもの」を購入し、Virtual Asset Sellersに売る。金額は「もの」によるが、当然のことながらいずれも正規の金額より安い金額で取り引きされる。 5)Virtual Asset SellersVirtual Asset Stealersを兼ねる場合もある。Virtual Asset Stealersから正規の相場金額よりかなり低額で購入した「バーチャルなもの」を、ほぼ正規の金額で「Players」(次項参照)に売る。 6)Playersオンラインゲームのアイテムなどにいくらでも金をかけるような者たち。主に10代の男性で親の金を浪費している。 これら6者の関係を示したのが図1。また、トロイの木馬に感染し、認証情報が盗まれるまでの流れを示したのが図2です。

以上のように、モデルで示されている「犯罪」の手順そのものは特に目新しいというわけではありませんが、具体的な金額まで提示されている点はとても興味深いです。 ■URLWEIS 2008 http://weis2008.econinfosec.org/ Studying Malicious Websites and the Underground Economy on the Chinese Web http://weis2008.econinfosec.org/papers/Holz.pdf ■マルウェア配布サイト、放置すると罰金~韓国で法改正の動き Web経由のマルウェア感染が増加しており、特に改ざんによってマルウェアが仕込まれてしまった「正規サイト」を経由した感染が深刻な問題になっています。米Websenseが公表した2008年上半期のセキュリティ動向によると、「悪質サイト」の75%が正規サイトだったそうです。 セキュリティ関連企業や組織は、そのようなマルウェア配布に使われているサイトを発見すると、そのサイト管理者に連絡して、マルウェア配布を止めるように依頼しており、多くの場合は成果を上げています。しかし、中にはシステム管理者が不在などのさまざまな理由で、なかなか対応してくれない場合もあるようです。 このような中、韓国では「マルウェア配布サイト」であることを指摘されたにもかかわらず、対応せずに放置した場合1000万ウォン(約100万円)以下の罰金が科せられるという「悪性コード削除要請権」制度が導入される可能性が出てきました。 現在、改正案策定中の情報通信網法に盛り込まれるというもので、早ければ2009年にも施行される見込みだそうです。 この改正案には、侵入などのインシデントが発生した際に迅速な初動対応が必要な場合に、政府が関連システムを点検することができる「システムアクセス要請権」制度も盛り込まれることになっています。 「マルウェア配布サイト」に使われているサイトというのは、サイト上に何らかの脆弱性があり、そのために侵入・改ざんを受けたと考えられます。単にマルウェアを除去し、改ざんされたコンテンツを元に戻すだけでは、すぐにまた「マルウェア配布サイト」にされてしまう可能性があります。根本的な解決にはシステム上の脆弱性を修正する必要があり、その意味でも政府によるシステムの点検が可能になる「システムアクセス要請権」制度は有効と言えます。 しかし「マルウェア配布サイト」にされたサイトが企業の場合、企業としては、機密情報保護の観点から政府による企業システムの点検に抵抗を感じるのはもっともなことです。事実、「システムアクセス要請権」制度に基づく要請は、特別な理由がない限り拒むことはできないとされていますが、拒んだ場合の処罰規定がないため、実質的には強制力がないのです。 そのため今回の法改正によって、確かに「マルウェア配布サイト」は速やかに配布を停止するようになると思われますが、結局は「見つけてはつぶす、見つけてはつぶす」を繰り返す「もぐら叩き」にしかならないのではないかと指摘されているのです。 そこで韓国の専門家らは、企業側がサイト上の根本的な脆弱性を修正するように政府が強制するのではなく、誘導するような制度を導入すべきと主張しています。具体的には、何度も侵入されて「マルウェア配布サイト」にされてしまっているような脆弱で危険なサイトを一覧にして公開する、つまり「さらし者」にすればよいというものです。 「悪性コード削除要請権」制度自体も韓国らしい「イケイケ」感がありますが、それ以上に「さらし者」にしてしまえという意見が大真面目に取り扱われているあたりにも韓国らしさを強く感じます。 ■URLWebsenseのニュースリリース http://investor.websense.com/releasedetail.cfm?ReleaseID=324871 マネートゥデイ(2008年7月23日付記事) 「Webウイルス削除要請違反時『過料』」 http://news.moneytoday.co.kr/view/mtview.php?no=2008072314205568590 (2008/08/06)

- ページの先頭へ-

|