|

記事検索 |

|

|

|||||||||||||||

| 海の向こうの“セキュリティ” | |||||||||||||||

|

第5回:アンチフィッシングツールの検知能力、米大学が比較実験 ほか

|

|||||||||||||||

|

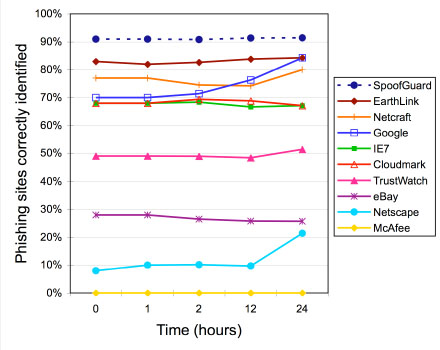

今回も前回に引き続き、フィッシングの話題です。 ■アンチフィッシングツールの検知能力、米大学が比較実験 最近ではWebブラウザに「アンチフィッシング」機能を追加するアドオンや、ブラウザ自体にその機能があるものが増えてきています。読者の皆さんの中にも既にご利用になられている方もいるかと思いますが、では、数多く存在するアンチフィッシング機能を提供するツール (以降「アンチフィッシングツール」と表記) の中でどれが最も「性能」が良いのでしょうか? 今回は、カーネギーメロン大学から2006年11月に公開された、アンチフィッシングツールの性能比較を行なった実験に関する論文「Phinding Phish: An Evaluation of Anti-Phishing Toolbars」を紹介したいと思います。この論文ではアンチフィッシングツールのうち、広く使われている以下の10種類について、フィッシングサイトの検知能力を実験によって確かめています。 1. Cloudmark Anti-Fraud Toolbar このようなアンチフィッシングツールがフィッシングサイト(偽サイト)を判定するためにはさまざまな方法がありますが、大きく分けると以下の2つに分類されます。 1)ブラックリスト(フィッシングサイト一覧)やホワイトリスト(正規サイト一覧)を用いる方法(コミュニティによる「格付け(rating)」もこちらに入れていいでしょう) 今回実験に使用したツールもこれらの方法を用いており、この論文の中でも各ツールについて検知方法が紹介されています。しかし、例えばブラックリストを使っている場合もそのブラックリストはどうやって作られているのか?といった具体的な内容はほとんどの場合明らかになっておらず、今回の実験ではそのような「不明な点があること」も踏まえて行なわれています。 この論文では、2回の準備実験とその結果を踏まえた最終実験の計3回の実験について記載されています。ここでは3回目に行なった最終実験についてのみ紹介します。 まずフィッシングサイトか否かを判定するためには、本当のフィッシングサイトが必要です。ここで、既に長い期間放置されているフィッシングサイトを使ってもあまり意味がないので、より「新鮮」なフィッシングサイトが必要になります。そこで、フィッシング対策企業の「PhishTank」が提供する最新のフィッシングサイト一覧から、1)登録後6時間以内であり、2)フィッシングサイトであることが確認され、3)まだ立ち上がっている──という条件を満たしたサイト100個を選び出します。 それら100個のフィッシングサイトに510個の「正規」サイトを加えた計610個のURLに対して、偽サイトか否かを判定する実験を行ないます。また、時間経過に伴い、ブラックリストが更新される様子を見るために、1時間後、2時間後、6時間後、24時間後にも同じ実験を行ないます。この間に停止(take down)させられたフィッシングサイトも当然出てきますので、それも考慮して実験を行なっています。 実験結果は、この論文の中の「図13」としてグラフで示されています。

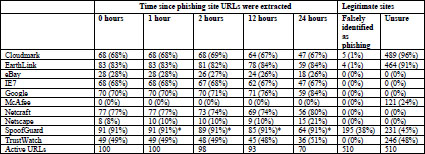

これは実際に立ち上がっているフィッシングサイトのうち、「偽サイト」と判定できた割合の時間推移です。実験開始時に100個あったフィッシングサイトは1時間後もすべて立ち上がっていましたが、2時間後には98個に、12時間後には93個に、24時間後には70個に減っています。 この結果を見ると、SpoofGuardの高検知率が目立ちます。また、EarthLinkやNetcraftもなかなかの好成績を示していますし、時間経過に伴うGoogleの検知率の向上も注目に値します。それに対し、McAfeeは最後まで何ひとつ検知できないという結果が出ています(なお、これらのデータはあくまでも実験を行なった時点でのバージョンによる検知率であり、各ツールともその後、バージョンアップや機能改良などが行なわれている可能性もあります。実際、SiteAdvisorには今年に入ってからアンチフィッシング機能が追加されています)。 なお、SpoofGuardが時間経過とともに検知率が変化していないのは、SpoofGuardがブラックリストなどを一切使わずにヒューリスティクス(推定)のみで判定を行なっているため、時間経過による変化が発生しないからだそうです。 ところで、これだけを見るとSpoofGuardが最も性能が良いように見えますが、検知率だけではなく、誤検知の割合についても見てみましょう。これは、論文の中の「表4」としてまとめられています。

これによると、SpoofGuardは510個の正規サイトのうち195個(38%)ものサイトをフィッシングサイトと誤検知しています。これは他のツールの誤検知の割合(0~1%)に比べて極端に高い数字です。また、判定がつかずに「不確定(unsure)」とした割合は、CloudmarkとEarthlinkが際立って高い数値を示しています。 この論文では、他にも現在のアンチフィッシングツールの問題点として、検知をすり抜ける方法なども紹介されており、アンチフィッシングツールがまだまだ発展途上のものであることを強く印象づけています。また今回は、実験に用いたフィッシングサイトのURLをPhishTankなどの特定の情報源から得ていたことが実験結果に影響している可能性があることから、次は他の情報源から得たフィッシングサイトを使ってみる必要があるだろうとしています。さらに今回の実験では各ツールバーの標準設定で実験したので、設定を変更することでどのように実験結果が変わるかも興味深いとしています。 ともかく、まだまだ信頼し切れるレベルではないアンチフィッシングツールですが、この論文を参考にして、フィッシングサイトか否かを判断する上での「参考情報」として使ってみるのも面白いかなと思います。 ■URLPhinding Phish: An Evaluation of Anti-Phishing Toolbars http://www.cylab.cmu.edu/default.aspx?id=2255 PhishTank http://www.phishtank.com/ ■韓国の金融監督院がフィッシング事件で注意報を発令 「フィッシング」と言うとどうしても米国を中心とした英語圏が被害の中心にあるかのように思われますが、1月19日に韓国でもフィッシング事件が発生し、それを受けて1月22日に金融監督院(日本の金融監督庁に相当)が「注意報」を発令したそうです。 1月22日付の「NAVERニュース」によると、事件の概要は、韓国の金融機関のインターネットバンキングホームページに似せたフィッシングサイトを通じて、30人あまりの暗証番号などが盗み取られたというものです。具体的には、台湾でホスティングしている、韓国のあるWebサイトに侵入した犯人が、サイトにアクセスしてきたPCに保存されている電子証明書をコピーし、さらにそのPCのhostsファイルを書き換えてしまうようにWebコンテンツを改竄していたのです。また、このhostsファイルの書き換えにより、PCのユーザーは韓国の銀行(国民銀行、農協中央会)のホームページに似せた偽ホームページに誘導され、そこで入力してしまった暗証番号(パスワード)が盗み取られたのです。 金融監督院が注意報を発令した1月22日の時点では、実際に盗まれたパスワードを使って現金が引き出されたといった被害は報告されていないようですが、事態の深刻さを鑑み、金融機関、金融ISAC、金融保安研究院などの金融保安機関とともに対応策を発表しました。 当該Webサイトにアクセスしてしまった場合は、1)ワクチンソフトなどを用いてPCを復旧するとともにセキュリティパッチを適用すること、2)パスワード変更し、金融機関に電子証明書などを再発行してもらうこと。 さらに、以下のようなサイトはフィッシングサイトである可能性が高いとして注意を促しています。 ・ホームページの内容が雑で、文言が正しい標準語でない さらに金融機関による電子証明書は、CDまたはUSBメモリなど別の媒体に保管しておくこと、また、疑わしいインターネットサイトを見つけた場合には金融監督院、韓国情報保護振興院(KrCERT)、警察庁に届け出ることを推奨しています。 今回の韓国の事件は、(注意報発令時点では)実害は確認されていませんし、フィッシングの手法自体も特に目新しいものではありませんでしたが、日本以上にネットでの金融取引が一般的となっている韓国では非常に深刻な問題と捉えられたようです。そこで「注意報発令」に至ったわけですが、私がこれを読んで最も気になったのは、フィッシング防止策として挙げられている注意事項です。これらの項目は一見、的を射ているようですが、実はピントがずれています。例えば、 「接続時に口座情報が表示されず、残額照会しても内容が表示されない」 というサイトは確かに偽サイトですが、そもそもこの時点で既に認証情報は入力してしまっている、すなわち「相手」に認証情報が渡ってしまっているわけです。これではフィッシング被害の防止になりません(速やかな事後対応には繋がるかもしれません)。 また、特に問題だと思われるのは、本来ユーザーがなすべきSSLによる署名の確認についてきちんと説明されていない点です。初心者を含めた一般ユーザへの説明だからという「言い訳」はあるのでしょうが、たとえ初心者であろうと、偽サイトか否かの判定で重要なのはSSL署名の確認です。 まず、署名もない、暗号化通信すら提供されていない状態で機密情報を入力してはいけないということ、また署名がされていても、それが「本当のサイト」のものであるかどうかは署名の内容を確認しなければわからないということ、この2点をすべてのユーザーに理解してもらうように努めることが重要なのではないでしょうか? SSL署名の確認方法は技術的に極端に難しいというものではありません。これを初心者にもわかりやすく説明することが重要であり、極端なことを言えば、認証情報の入力時には署名の確認以外はしなくてもよいくらいです。 こういった真に重要なポイントを曖昧にして表面的な予防策だけを提示しているこの注意報には疑問を感じます。もちろん金融監督院が、金融機関、金融ISACなどの関連機関と連携し、速やかな対応を取ったという、その動きと枠組みは素晴らしいと思いますが……。 ■URL「NAVERニュース」2007年1月22日付記事(韓国語) http://news.naver.com/news/read.php?mode=LSD&office_id=098&article_id=0000200905 (2007/02/06)

- ページの先頭へ-

|