|

記事検索 |

|

|

||||||||||||||||||||

|

新しいウイルス対策を考える |

||||||||||||||||||||

|

(4)LAN内部からの汚染をさせない工夫~穴になりやすい無線LAN

TEXT:大和 哲 |

||||||||||||||||||||

|

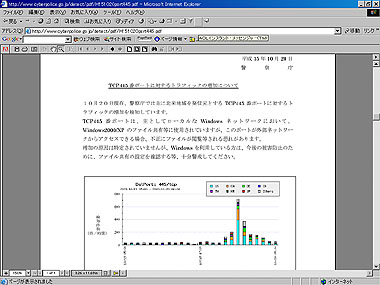

10月20日に、警察庁が、主に北米地域を発信元とするTCP445番ポートに対するトラフィックの増加を検知したと発表している。トラフィック増加の原因は特定されていないが、Windowsユーザーは被害防止のためにファ イル共有の設定を確認するなど、十分に警戒するように、というのが今回の発表の趣旨だ。 TCP445番は、Windowsのファイル・プリンタ共有サービス共有の中でも、Windows XP/2000で新たに追加された「ダイレクト・ホスティングSMBサービス」という機能で使われているポートだ。 過去の事例としては、TCP445番はDeloderと呼ばれるウイルスが使い、今年の5月にもこのポートのトラフィックが一時的に増加したことがある。このDeloderというウイルスは、「安易なパスワードを突くウイルス」としても知られるウイルスで、あらかじめ内部に「ありがちなパスワード」のリストを持っていて、他のPCにWindowsファイル共有を使ってアクセスし、拡散するという動作をする。つまり、たとえばAdministratorユーザーをパスワードなしで使っていたりすると、簡単にこのウイルスに感染してしまうわけだ。 実際には、このウイルスは、SlammerやBlasterのようには爆発的な流行は見せなかったが、この原理を使ったウイルスは、Blasterなどに比べると比較的容易に作ることができるため、同様のウイルスが作られる可能性は高い。 通常、ファイル共有やプリンタ共有は、LAN内部で行なうことはあっても、インターネットからのアクセスは必要ないはずだ。外部からウイルスをファイル共有サーバ(フォルダ)に撒かれたり、また、共有ファイルを覗き見されないようにするためにも、このTCP445番ポートは、ルータなど使ってインターネットからアクセスされないように塞いでおくなどの処置をしておいたほうがいいだろう。

■手軽な接続はウイルス感染への好条件か さて、今回のTCP445番ポートの場合を例にとってみると、ルータなどを使って外部からの通信は遮断した。できれば、さらなる安全を目指して対策をとりたいところだ。しかし、Windowsファイル・プリンタ共有は非常によく使われる機能であり、サービスそのものを止めてしまう、というような手段をとるのは難しいだろう。 そこで、LAN内部からウイルスによる汚染がされないように考えなくてはならない。前回書いたように、ウイルスに入り込まれたくないクリーンエリアでは、ウイルスに感染したPCをLAN内に簡単に接続されないように対策をしなければならない。その対策の大きな柱は、以下の2つになることは述べた。

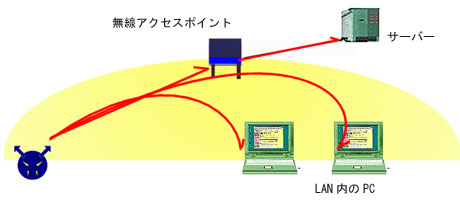

ところが、筆者の周りで、特に前回のBlasterウイルスに感染した事例を調べてみると、物理的に安易に接続できてしまうためにウイルスをLAN内に持ち込んでしまったというパターンが多い。実はここに注意が行き届いていないネットワーク管理者も多いのかもしれない。 ネットワークが簡単に利用できるようになった原因の1つは、100BASE-TのようにRJ-45などのジャックで簡単に有線LANが抜き差しして使えるような環境が整ったことが挙げられるだろう。 そして、もう1つ特徴的なのは、「無線LAN」だ。線を繋ぐことすらせずに、しかも誰も(場合によっては繋いだ本人でさえも)気づかないうちにネットワークに接続することができてしまうからだ。 ■思わぬLAN内部からの汚染……無線LAN 筆者は、BlasterウイルスがPCに感染した理由として「PHSを使ったモバイル通信の際に感染した」の次くらいに多いのが、「無線LANからいつのまにかウイルスを感染させられた」というパターンなのではないかと思っている。 無線LANがLAN内の穴となって、そこからウイルス感染させられてしまうパターンだ。このパターンだと、Windowsファイル・プリンタ共有を使ったウイルスが流行した場合も、LAN内だから簡単に他のPCにウイルスを感染させることができてしまう。自分の使っているネットワーク内に、設定の甘い無線LANのアクセスポイントがないかどうかをチェックする必要があるだろう。 既によく言われていることだが、無線LANを無頓着に使っている人は多い。 いわゆる「野生のホットスポット」というヤツだが、インターネットに接続したアクセスポイントがそのまま、誰にでも接続できる状態で放置されている、というケースだ。 無線LAN対応のノートPCを使って、この野生ホットスポットを探して歩く「ウォードライビング」という用語を聞いたことがある人もいるだろう。実際、特別な機械をもっていなくても、解放されているアクセスポイントにならどこにでも接続できる設定(ANY接続)にしてノートPCを持って歩くと、最近はかなり頻繁にこのような無線LANアクセスポイントがあるのに気づく。 現在、よく使われている無線LAN、IEEE 802.11a/b/gにはキーフレーズを使ってデータを暗号化するWEPや、さらにクラックしにくくしたWPAなどで、キーフレーズを知らないユーザーが勝手に接続したり、データを覗き見できないような仕組みが備わっている。しかし、これを有効にしない設定で使っているアクセスポイントが多いようなのだ。 マニュアルに設定方法はあるものの、ほとんどの無線LANアクセスポイントは普通、工場出荷時にはWEPは無効になっているため、そのまま使っているという場合も多いだろう 赤の他人が無線LANのアクセスポイントを使ってインターネットに接続できてしまう、という場合、インターネット回線をただ乗りされる、自分の回線を使って悪用される――たとえば、他のマシンへの不正アクセスやスパム発送の踏み台にされる――など、最悪、被害を受けた人から悪用した本人ではなく、回線の契約者がその責めを負う、損害賠償を請求されるということもあり得る。 こうした法的責任の問題は別としても、ウイルス対策という観点から、野生ホットスポットには問題が多い。 前回「インターネットからのウイルス侵入はルータやファイアウォールで防いでも、ネットワーク内部にウイルス付のコンピュータを持ち込まれると、容易にネット内のコンピュータがウイルス感染してしまう」という話をしたが、野生ホットスポットは、まさにこの「内部に簡単に接続できてしまう」手段だからだ。 クライアント認証を行なわない無線LANに、ウイルス感染したPCが接続しても、そのPCが接続したことがわからない。そこに、無防備な自分のPCが接続していれば、当然、ウイルス感染してしまう。

■無線LANからのウイルス感染を防ぐには ホットスポットなどの共有ネットワークではなく、自分が管理している無線LANからのウイルス感染を防ぐ方法は簡単だ。自分の知らないマシンが無線LANを使ってアクセスしてこないようにすればいいだけだ。つまり、以下に挙げるような対策でいい。

ただし、WEPには「無線LANで流れているデータをある程度の量監視すると、キーフレーズがわかってしまう」という脆弱性がある。また、MACアドレスでの接続制限も、MACアドレスのなりすましをされれば破られるという問題がある。従って、利用できるならば新しいWPAを利用したほうがベターだろう。 また、逆にネットワークではなく、自分がウイルス感染したPCのユーザーだとしてしてみよう。たとえば、Windows XPなどで無線LANを使っていると、同じような電波の強さで、接続できるアクセスポイントがあった場合、特に優先順位などを設定してなければ、どのネットワークにつながるかユーザー自身にも予期できない。万一、ウイルスに感染した状態で他人のアクセスポイントに接続してしまった場合、そのネットワークにウイルスを撒き散らす加害者になってしまいかねない。 もちろん、アクセスポイントが誰のアクセスでも許す設定になっていること自体に問題があるわけだが、ウイルス対策という観点からも、アクセスポイントもPC側も、共に特定の相手とだけアクセスができるようにWEPやWPA、MACアドレスでの接続制限をできるだけしておくべきだろう。 (2003/10/29)関連情報

- ページの先頭へ-

|

||||||||||||||||||||