|

記事検索 |

|

|

||||||||||||||||||||

|

新しいウイルス対策を考える |

||||||||||||||||||||

|

(5)モバイルPCの危険

TEXT:大和 哲 |

||||||||||||||||||||

|

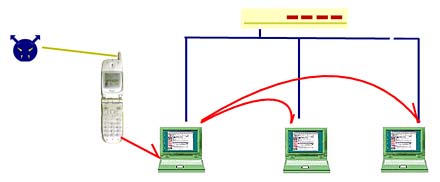

前回、「ホットスポットなどでなく、自分が管理している無線LANならばある程度対策も取りやすい」と書いた。逆に、ウイルスに接触する機会となりやすく、対策の穴になりやすいのはモバイル用途の接続だろう。ビジネスなどで使われるモバイル通信の手段ごとに、どんなウイルス感染の穴があるのかを見ていこう。 ■意外と穴になった携帯電話・PHSによる接続 夏のBlaster騒動の際、筆者の周りでかなりの頻度でウイルス感染原因となっていたのが「携帯電話・PHSによるモバイル通信」による感染だ。 最近では、AirH"や@FreeDといった定額制のPHSを使ったデータ通信がよく利用されている。このPHSでのインターネット接続は、簡単に言うと、ダイアルアップでのインターネット接続そのもので、グローバルIPアドレスが割り当てられ、NAT(ネットワークアドレス変換)などを通さずに直接インターネットに接続されるのが普通だ。したがって、プロバイダー側で制限などを加えていない限り、全てのポートを使って通信ができるし、PHSで接続したノートPC側でデータを待つような、サーバー的なソフトやP2Pなども利用できる。 これに加えて、(たとえば@FreeDの場合には1時間で接続が強制切断されるというような制約はあるものの)24時間いくらでも接続できるといった気楽さなどから、気軽に頻繁に接続している、というようなユーザーも多いようだ。 しかし、会社や家でのネットワーク接続環境では、ルータなどが間にあったためBlasterに感染しなかったものの、PHSでインターネットに接続したために感染したというパターンが多い。逆を言えば、修正パッチなどを当てずにいたが、家や会社ではルータなど運良くウイルスが入れない要素があったために感染しないで済んだ、という人も多かったのかもしれない。 なお、AirH"の場合、標準のインターネットサービスプロバイダーであるPRINが8月22日からBlasterウイルスへの対策として、侵入経路であるTCPポート135番への通信を遮断する対策を施した。また、@FreeDの標準インターネットサービスプロバイダーmoperaも、Welchia対策として通信相手の状態を確かめるpingなどに用いられるICMP(Internet Control Message Protocol)パケットの一部を遮断するという対策を実施。PHSによるインターネット接続によるBlaster、Welchiaの広がりを防いでいる。 ただし、このような対策はウイルス発生時には後手に回らざるを得ない性質のものだ。基本的には、モバイルPCは1台1台ユーザー自身がウイルス感染対策をしておかなくてはならないだろう。

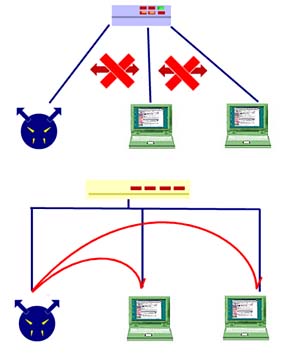

■ホットスポットは安全か? さて、今回の冒頭にも出てきた公衆無線LANサービス、いわゆるホットスポットはどうだろうか。 公衆無線LANサービスは、IEEE 802.11a/b/gなどを使って、インターネットに接続したアクセスポイントにPCが無線で接続し、ネットワークを利用する。通常、アクセスコントロールはWEPとユーザー認証で行なわれるが、場合によっては専用の通信ソフトを使って通信データを暗号化するなどしてさらにセキュリティに配慮している場合がある。 眼には見えないが1台のアクセスポイントに複数のPCが接続することもある。LAN内にウイルス感染したPCが接続することによる感染の蔓延はないのだろうか。 一般的には、商業的に行なわれている公衆無線LANサービス(ホットスポット)では、アクセス管理を行なって、同じアクセスポイントに接続していても、お互いには通信できないようになっていることが多いようだ。この場合は、同じネットワークのPCから感染させられることはまずないと言っていいだろう。 ただし、これは一般的に言って、という話である。たとえば、小さな個人経営の店が無線LANアクセスポイントを解放して客に自由にインターネットを使わせています、というような場合はどのようになっているかは定かではない。また、公開するつもりはなかったのに、あるいは、単にずぼらで解放されている無線LANアクセスポイント、いわゆる「野生のホットスポット」に関しては、前回述べたように危険度は高いと思うべきだろう。 また、公衆無線LANサービスの場合、一度に接続できる端末数を増やすためなのか、途中経路でNAT(ネットワークアドレス変換)によりグローバルIPアドレスではなくローカルIPアドレスが割り振られていることが多い。つまり、インターネットから公衆無線LANサービスへの攻撃の可能性は、携帯電話やPHSによる接続に比べて低いと言えるだろう(油断は禁物だが)。 ■ホテルのインターネット回線は安全か 出張の多いビジネスモバイルユーザーが使うインターネット接続としては、携帯電話、PHS、公衆無線ホットスポットのほか、宿泊先ホテルの回線なども考えられるだろう。 最近は、モバイルユーザー向けに、インターネット環境を提供しているホテルも多い。部屋に回線が引き込まれていて、100BASE-TXなどで使われるRJ-45コネクタのついた箱があったり、あるいは机にRJ-45の受け口が電源コンセントなどと並んでいる、というふうになっていることが多いようだ。 出張先で仕事をするために、部屋にLAN接続環境があるかどうかを確認してから宿を取るビジネスマンも最近はかなり増えてきていると聞く。 新しい小さなホテルなどでは、100BASE-TXの線を直接引っ張ったり、あるいはケータイWatchの「モバイル一宿一飯」などでも、よく紹介されているが、HomePNAを使って、電話回線を使って回線を引いているというケースが多いようだ。 さて、このような環境はウイルス対策に関してはどうなのだろうか。これは、筆者の経験上からなのだが、基本的にはほぼ問題ないのだが、まれに非常に危険なものがある。 一般的には各部屋からの回線が集まるHomePNAスイッチは、たとえば各部屋間の通信は不可だが、外方向への接続のみを可能にするマルチプルVLAN機能など、セキュリティを配慮した機能が搭載されている。この場合は当然、他の部屋にウイルス感染したマシンがいるときに、自分のマシンをネットワーク接続してもウイルス感染することはない。 ただし、まれにこのようなセキュリティを一切配慮しないでネットワークを構築している場合がある。ネットワークに接続すると他のマシンが見えてしまう、などというケースだ。海外のホテルなどでは、配線に普通のデュアルスピードハブをそのまま使っており他のマシンがインターネットにやりとりしているデータまでも全て見えてしまうというケースまであるようだ。 このようなケースでは当然、このホテルのLANに接続しただけでも、ウイルス感染の危険にさらされると考えなければならないだろう。

このようなセキュリティに関しては、たとえセキュリティのしっかりしたネットワークを構築しているホテルでも、ホテル関係者は自分のホテルのネットワークがセキュアかどうかなどは全くわかっていないことが多い。 利用する側としては、「危険はあり得る」と考えて、対策をしてからこのようなネットワークを使うべきだ。 ■モバイルPCの対策を面倒がるな こう考えてみると、モバイルPCを運用すると、コンピュータのウイルス接触の機会は非常に多くなることがわかる。事実上、ルータを使ってネットワーク上の経路でウイルスを遮断するタイプの「ウイルスを遠ざける」対策は取れないと思ったほうがいい。 となると、対策としてはやはり、従来からあるウイルス対策である「ウイルス対策ソフトを使う」「対策ソフトのウイルス定義ファイルは常に最新にする」、ウイルスが利用しやすいセキュリティホールを塞ぐために「こまめにOSやアプリケーションのセキュリティ修正パッチを当てる」、それに、この連載の2回目に挙げた「パーソナルファイアウォールソフトを使う」などを実行するしかないだろう。 なお、筆者の周りでは、モバイル用のノートPCに限ってWindows UpdateをさぼっていてBlasterウイルスに感染してしまった、というケースも多かった。主に、接続に速度の遅い回線を使っている、そもそも持ち運んで使っているので時間をかけてWindows Updateをかける気になれない、モバイル用は軽さ優先でCPUは遅いマシンを使っているのでWindows Updateをかけるのが面倒だった、などが原因のようだ。 しかし、これまで見てきたことからわかるように、ウイルスに直に接触する機会が多いマシンは、実はこのようなモバイルPCなのだ。定期的に時間を取って、システムのアップデートを行なう習慣をつけるなどして、モバイルPCにこそ、しっかりコンピュータウイルス感染予防をすべきだろう。 ちなみに、11月からマイクロソフトのWindowsセキュリティ修正パッチのリリースは月1回、第2火曜日(米国時間)に行なわれることになった。これに合わせて毎月アップデートを行なうようにするのもいいだろう。 ただし、ウイルス対策として考える場合、上記の対策を実行したとしても、モバイルPCはかなり「汚染エリア」に入らざるを得ない存在だ。危機管理の観点からは、「クリーンエリア」にしているネットワークにはモバイルPCを容易に接続させるべきではないだろう。

モバイルPCを含めた管理が必要な場合は、少なくとも、上記のような対策は取るべきだろう。 (2003/11/12)関連情報

- ページの先頭へ-

|

||||||||||||||||||||