|

記事検索 |

バックナンバー |

||||||||

|

|

|

||||||

| Winny流出の傾向と対策 | ||||||

|

第2回:WinnyやShareが狙われた理由 | ||||||

|

前回は「キンタマウイルス」に関する総論的な内容だったが、今回は、情報漏洩をもたらすマルウェアがP2Pを狙った背景とその他の手段について触れる。 ■ある意味で画期的なデータ流出を生んだ背景 情報漏洩のマルウェアはなぜWinnyやShareをターゲットにしたのだろうか? 筆者は5つの要因があると考えている。 まず重要なポイントになるのは「日本発のP2Pソフトウェア」であることだ。アプリケーションソフトが日本語環境で確実に動き、パッチを当てることなくメッセージが日本語表示されるのは、プログラムを使う上で敷居が低く、利用者の幅は広がる。現在新たなP2PソフトとしてCabosが人気のようだが、これも日本語で動作するためだろう。 次は、1つ目のポイントにも関連するが、「Winnyを使うための解説記事」が多かったことだ。P2Pの持つ根本的な危険性を把握しない一般ユーザーでも、解説記事を読みながら設定すればWinnyが使えてしまうということが、被害の拡大を生んだといえるだろう。 3つ目は、WinnyやShareの公開時期と日本でのハイスピードブロードバンドの普及がほぼ一致する、という時代背景が挙げられる。Winny以前のP2PといえばWinMXが有名だが、日本におけるWinMX全盛期はまだハイスピードブロードバンドが一般化しておらず、黎明期であった(当時は1.5MbpsのADSLでも速いと言われた)。ハイスピードネットワークが一般化したことにあわせ、「そのあり余る速度を何に使うのか?」という答えのひとつがP2Pという流れになった。 4つ目は、P2Pそのものがマルウェアの効果的な配布方法となりえたことである。マルウェアの配布は、ユーザーに何らかの形でダウンロードさせる必要がある。P2Pの場合、特定のファイルをダウンロードするためだけに使うよりも、好みのファイルが含まれているであろう「キーワード」を使い、これに合致するファイルをダウンロードすることが効率的だ(特にファイルサイズがある程度小さい場合に有用)。 これを逆手にとって、ファイルにマルウェアを混入、あるいはマルウェアにこれらのキーワードを付してネットワーク上に放つことにより、効果的な配布が可能になる。マルウェアに再放流機能を用意しておけば、感染者の取得ファイルを使ってさらに混入ファイルを広げる「擬似ワーム機能」も持たせることができる。 最後にWinnyやShareは、同一プロトコルで動作するアプリケーションが1つだけ、という点が挙げられる。これは、プログラムのファイル構造やディレクトリ構造が解析しやすく、マルウェアを仕掛けるには好都合だ。 本来ネットワーク上で拡散するワームをコーディングするのは難しいし、Windows XP SP2にはファイアウォール機能が初めから含まれているので、ネットワークを使用するマルウェアの存在が「バレ」やすい。しかしキンタマ系ウイルスは、すでにユーザーが許可済みのプログラムを使って拡散させるため、プログラムスキルが低くても実装が可能だ。 ■プライバシー晒しの側面から改良された「キンタマウイルス」 「キンタマウイルスの改良」は、そのプライバシー晒しの側面を推進するために考えられた、といってよいだろう。つまり、メールの送受信画面を公開されると非常にマズイ部分を含むために、「Outlook Expressのファイルを放流するようなった」。同様に手元のJPEGファイルの公開、Office系データの公開などの機能が追加されていった。 キンタマ系ウイルス感染による意図せぬファイルの公開(≒流出)というのは過去にもあったのだが、「仁義なきキンタマ」が登場したことによって(一般紙にとっても)ニュースバリューのある流出が起きてしまったというのが筆者の考えだ。 なお、「仁義なきキンタマ」はWinnyの利用を前提としたものであるが、現在はShareの利用を前提とした「殺人キンタマ(仮称)」も登場している(これによるデータ流出事件もすでに一般ニュースになっている)。 ただし、Shareの場合は、取得ファイルの検索ツリーを作るキーワードクラスタ(似たようなキーワードでファイルを検索しているユーザーをグループ化したネットワークを構成すること)の結合度がWinnyよりもきついようで、放流者が使っているクラスタ以外の人が問題のファイルを入手しにくいように思える。 ■イタズラ用では他にも色々

ここで視点を変えて、イタズラのマルウェアについて2つ取り上げる。かつてのWinnyで流れたマルウェアの1つとして「かっとばせヌルポース」というものがあった。これはLHA圧縮ファイル展開DLLの脆弱性を利用しており、利用者の環境を選ぶものの「解凍するだけで感染する」タイプのものだ。 このソフトそのものはVisual Basicで書かれており、プログラムとしては単純なものだ(ダイアログ画面に見えたのはリソースとして埋め込まれた静止画で、ボタンを押しても反応はない)。 このマルウェアのミソは、圧縮ファイルのマルウェア部分が“..\..\..\..\..\..\Documents and Settings\All Users\スタート メニュー\プログラム\スタートアップ\”に解凍されるようになっていたことだ。これは解凍ドライブがCドライブの場合、次回起動時に自動実行されることを意味している。ちなみに名前は、実行時ダイアログのタイトルから来ている。 この脆弱性は当時すでに知られており、ゼロデイアタックというわけではない。日頃、プログラムのアップデートをきちんと行なっていれば、このような問題に遭遇する可能性は低い。ただし、圧縮・解凍ユーティリティをはじめアプリケーションソフトはWindowsのように標準で自動更新されない上、古いバージョンを使い続けることも多い。 使用しているPCを常時メンテナンスするのは難しく、だからこそWindows Updateのような仕組みができたのだが、その他のプログラムも同様にメンテナンスが必要と言えるだろう。ファイルの移動やスクリーンセーバーの改変を行なうが、それ以上の危険性はおそらくないようなので、「キツイジョークウェア」と言える。 ■「P2Pを使わなければ安全」は危険

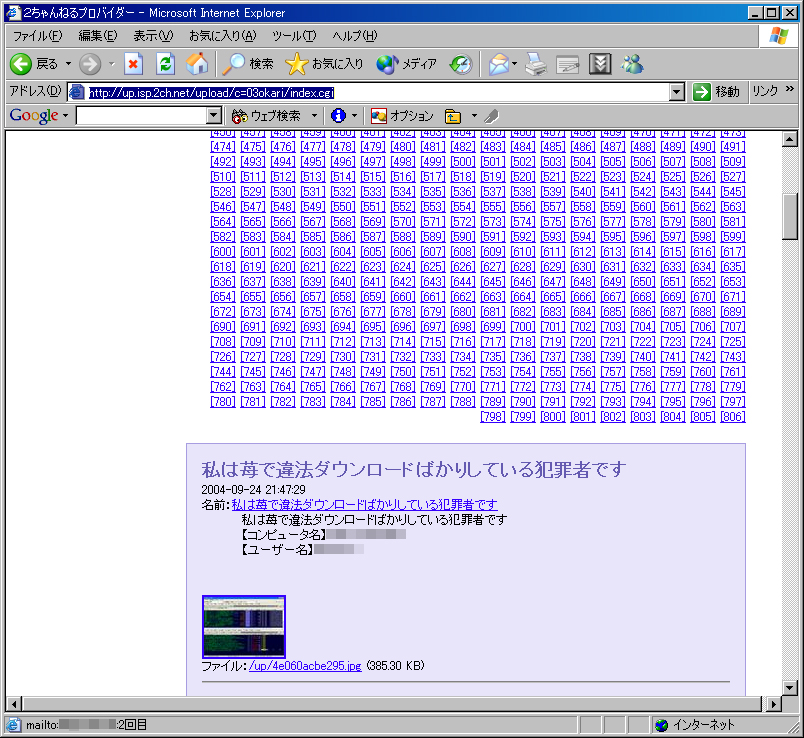

また、デスクトップ画面を公開するマルウェアが、P2Pとは無関係に配布されたケースもあった。たとえば画像掲示板にユーザーのデスクトップ画像を公開した「苺キンタマ(俗称)」がある。これは「苺あぷろだ」と通称されているファイルアップローダーに問題のマルウェアが掲載されたため、このような俗称がついている。 画像集として偽装されたマルウェアを実行したユーザーのデスクトップ画像が「2ちゃんねるアップローダー」に掲載され、さらに2ちゃんねるにそのURLが書き込まれるものだった。デスクトップは8分毎に掲載されたため、掲載先となった画像掲示板は瞬く間に感染者のデスクトップ画像で埋まってしまった。 マルウェアでは「効果的な画面」が取得できるものではなく、キンタマ本来の目的(?)である「オモシロデスクトップの公開」という観点から判断すると、やはりイタズラソフトと言える(筆者の頭の中ではいくつか「こういう条件でキャプチャするとよいのでは?」というアイディアはあるが、盛り込まれても困るので公表は控える)。それでもログイン画面やメール送信画面、社外秘のデータが示されたクリティカルなデスクトップが公開されて、それなりの問題となった。 インターネット上にあるファイルには何が含まれているかわからず、また「ウイルススキャンで検知されなければ問題なし」と考えるのは危険ということを示す例と言える(記事公開時、スキャンに引っかからない亜種2種類も存在した)。つまり「P2Pを使わなければ情報漏洩事件は起こらない」と考えるのは危険だ。 先の苺キンタマのようにP2Pを介さず、かつ仁義なきキンタマのようなデータ送信がなされるマルウェアを実行させる「画期的方法」があれば、情報漏洩事件は今後も続くだろう。 次週、第3回はその「如何にトロイの木馬をユーザーに実行させるか?」という方法論について触れる予定だ。 (2007/12/12)

- ページの先頭へ- |