|

記事検索 |

|

|

||||||||||||

|

||||||||||||

|

第2回 バックボーン

TEXT:佐藤 晃洋 |

||||||||||||

|

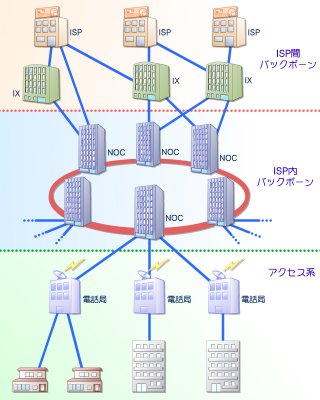

今回取り上げるキーワードは「バックボーン」。インターネット系のニュースや解説記事に出てくるだけでなく、ISPやADSL事業者などの体力を示す上でも大きな意味合いを持つ言葉だが、いったいその中身はどうなっているのだろうか? ■最近は自社内ネットワークでダークファイバの利用が進む まず辞書的な意味で言えば、ISP業界における「バックボーン」とは「自社内で持つネットワークや、なんらかの形で他のISPと接続している部分の総称」と定義できるだろう。第1回で説明したFTTHやADSLのような、ISPからユーザーまでの回線を「アクセス系」と呼ぶのに対して、ISP内部で全国を結ぶ回線や、他のISPへの接続回線をバックボーンと呼ぶのだ。 バックボーンといっても、実際の設備はそれほど大げさなものではない。NTTグループや電力系通信事業者など、自前でケーブルを敷設できる能力のある一部の事業者を除けば、ほとんどの事業者は既存の通信事業者が提供する何らかのサービス(回線)を借りてデータ伝送を行なっており、バックボーンはいわばその集合体ということができる。 中でもここ1~2年は、通信事業者の持つ光ファイバケーブルの芯線部分を1芯単位でレンタルする、いわゆる「ダークファイバ」を利用するケースが増えている。ダークファイバとは、光ファイバケーブルだけをレンタルして、そこに接続する伝送装置や長距離伝送に必要な中継器などは事業者側で用意する形態のサービスのことだ。 以前は、通信事業者が光ファイバケーブルに伝送装置などを取り付ける、広域EthernetサービスやIP-VPNなどのサービスを利用してバックボーンを構築することが多かった。しかしこの場合には、基本的に回線容量が通信事業者の設備や契約内容に左右されてしまうため、仮に回線容量が大きく増減したとしても臨機応変に対応することができないといった問題がある。 一方、ダークファイバの場合は、設備を自社で保有しているために、回線の利用状況に応じて容易に容量を増減することが可能となり、トラフィック内容に応じたQoS(Quality of Service)のコントロールなどが簡単にできるといったメリットがある。また、回線コストも低く抑えられる場合が多い。ただし、故障などが発生した場合には自前で対応を行なわなければいけないし、ケーブル自体が断線した場合などもその都度ケーブルの所有者に手動で通報しなければならない(ダークファイバの場合、通信状態の監視は基本的に借りた側で行なう)といったデメリットもある。 例えばソフトバンクBBでは、ダークファイバを利用して10GbpsのEthernetをベースとしたIP網を全国に構築している。また、イーアクセスは同じくダークファイバにSDH(Synchronous Digital Hierarchy)を組み合わせた社内バックボーンを構築しているなど、最近は多くの事業者でダークファイバの利用が進んでいる。

■他社との接続はIXが主体 さて、冒頭でバックボーンの定義として「自社内のネットワーク」と「他のISPとの接続部分」を合わせたもの、という説明をした。主にダークファイバが使われるのはこのうち前者の部分だが、他のISPとの接続部分についてはどのような形が取られているのだろうか。 日本国内の大手ISPに関しては、そのほとんどがいわゆる「IX(Internet eXchange)」と呼ばれる相互接続点で接続されている。この実態は、だいたいが巨大なスイッチングハブであり、各ISPはそのハブの中の自分に割り当てられたポートにケーブルを接続することで、他のISPと接続するための物理的な接続点を得られる仕組みになっている。 日本の代表的なIXとしては、WIDEプロジェクトが運営する「dix-ie(旧NSPIXP2)」や「NSPIXP3」、JPIX(日本インターネットエクスチェンジ)が運営する「メトロポリタンJPIX」、インターネットマルチフィードが運営する「JPNAP」などがある。 これらのIXは、単にポートにケーブルをつないだだけでは実際のデータは流れない。ではどうやったらデータが流れるようになるかといえば、同じIXに接続している他の企業に対して個別に「ここのIX経由でそちらと相互接続させて欲しい」という交渉を行なわなければならないのだ。 この相互接続のことを、業界用語で「ピアリング」と言う。この交渉には、企業間の力関係が大きく影響してくるため、例えば中小のISPが大手のISPにピアリングを申し込んだとしても断られたり、ピアリングに対する課金を要求されることも多い。 しかし、せっかく高い料金を払ってIXに接続したのに、どこにも相互接続できないのではIXに参加する意味がない。そこで最近では、ソフトバンクBB系のIXである「BBIX」が、Yahoo! BBとの無条件ピアリングを売りに加入者を集めようとするなど、IXへの接続当初からある程度のピアリング先を確保できるようなサービスを提供する事業者も現われてきている。 また、IXに参加できるほどの体力がないところや、IXに参加してもピアリングしてもらえない企業などは、仕方ないので大手のISPに料金を払って接続やピアリングをさせてもらうことになる。こういった形の接続形態を飛行機の乗り継ぎなどになぞらえて「トランジット」と呼ぶことが多い。これ以外にも、IXを経由せずにISP同士が直接専用線などで接続する「プライベートピアリング」といった接続形態もあるが、あまり日本では一般的ではないようだ。 ■インフラとしてのバックボーンを守るための体制作りも着々と進む 今やインターネットは社会インフラの一部として認知されるようになってきており、その意味で各ISPのバックボーンはそのインフラの重要な部分を司る、まさに「生命線」だ。以前からバックボーンやIXについて大手ISPでは24時間・365日の監視体制を取っているが、最近ではさらにISP相互間が連携して監視に当たるといった体制が整備されつつある。 中でも障害発生時に、国内のISPのバックボーンを守るために重要な役割を果たしているのが「Telecom-ISAC Japan」だろう。同組織にはNTTコミュニケーションズやIIJ、@nifty、ソフトバンクBBなど国内の大手ISPを中心とする12社が参加し、障害発生時にはいち早く会員間で情報共有を行なうことで素早く問題への対処を行なう体制を構築している。 この他にも日本ではJPCERT/CC(JPCERTコーディネーションセンター)や警視庁などがサイバーテロなどに備えた体制作りを行なっており、過去にもSQL SlammerやNimdaワームなどが発生した際には、これらの組織が相互連携して対応を行なった例が報告されている。 バックボーンに関しては、P2Pソフトウェアなどの普及に伴うトラフィック増加に対してバックボーンがそれに耐え切れず、このままでは数年後にはバックボーンがパンクしてしまうのではないかといった懸念も一部で示されている。これについては、総務省の「次世代IPインフラ研究会」などを中心に検討が進められている。今やインターネットがない社会というのは考えられないぐらいにまで生活に浸透してきているだけに、今後ますますバックボーンの重要性は上がって行くだろうし、それを管理する側の責任も重くなっていくだろう。 (2004/12/9)

- ページの先頭へ-

|