|

記事検索 |

|

|

||||||||||||

|

||||||||||||

|

第5回 脆弱性

TEXT:佐藤 晃洋 |

||||||||||||

|

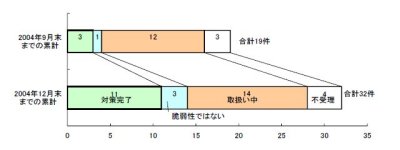

今回のテーマは「脆弱性」。ここ数年一般のニュースにも登場する機会が急に増えだし、最近では目にしない週はないほど頻繁に登場するようになったこの言葉だが、いったいどのような意味で使われているのだろうか。また、脆弱性情報に対する公的機関の対応はどうなっているのかといった点を改めて振り返ってみたい。 ■「脆弱性」の持つ2つの意味 まずいつもの通り「脆弱性」という言葉の辞書的な定義を考えてみると、一言で言うと「正当な権限を持たない第三者によるシステムへの侵入や、データの持ち出しにつながってしまうような、システム上に存在する何らかの欠陥」と言うことができるだろう。 ただ一口に脆弱性といっても、一般的にニュースなどでこの言葉が使われる場合には、「狭義の脆弱性」と「広義の脆弱性」の2つの意味が存在する。 前者の「狭義の脆弱性」は、システムへの不正侵入を許してしまうような欠陥のうち、特にソフトウェア上のバグに起因して起こるものを指すことが多い。システムの設定変更などで問題をカバーすることが難しく、問題となるソフトウェアにパッチを当てる、もしくはバージョンアップすることでしか回避できないケースも多々存在する。これらは主にソフトウェアの開発側に責任があるものと言うことができる。 一方「広義の脆弱性」には、前述したソフトウェアのバグに起因するものも含まれるが、ソフトウェアそのものには問題がないものの、ユーザーの設定内容が不適切なことが原因となるものなどが含まれる。ここ1~2年、Webからの個人情報漏洩事件がいくつも発生しているが、多くはソフトウェアのバグが原因ではなく、入力されたデータを保存するディレクトリなどの設定内容が不適切だったことが原因となっている。こうした、ソフトウェアを使う側が原因で脆弱性が生まれているケースも最近非常に数が増えている。 いずれにしても、例えばあるWebサーバーに脆弱性が存在した場合を考えると、ユーザーから見た場合には、その原因がソフトウェアのバグか設定ミスかは大した問題ではなく、とにかく第三者が勝手にデータを盗むことができる状態にあることが大きな問題となる。こうしたこともあってか、最近は脆弱性というと後者の「広義の脆弱性」の意味で使われることの方が多いようだ。 ■「脆弱性」と「欠陥」を使い分ける理由 このように、システム上に何らかの問題があるような状態を表現する言葉としては、「脆弱性」の他にも「セキュリティホール」や、あるいはそのものずばり「欠陥」など、さまざまな表現が使われている。これらの表現に何か意味上の違いはあるのだろうか。 この点について結論から言ってしまえば、違いはほとんどない。強いて言えば、セキュリティホールという言葉は、前述した狭義の脆弱性を意味することが多いという違いはあるが、実際にはこの3つの言葉はほとんど同じ意味で使われていると思っていい。 ではなぜ脆弱性という表現がよく使われているかといえば、「製造物責任法(PL法)対策」という意味合いがあると言われている。というのは、PL法ではハードウェアについて何らかの欠陥が原因で他人の生命・身体又は財産を侵害した場合は、製品の製造元企業は事実上の無過失責任を負うことになっているからだ。 現在のところ、ソフトウェアはPL法の対象ではないため、仮にソフトウェアの欠陥が原因で他人の生命・身体又は財産を侵害したとしても、開発元がそれに対し無過失責任を負うということはない。しかし、仮にソフトウェアのバグを「欠陥」として公表した場合、それを読んだ側がPL法上で定義されている「欠陥」と理解し、それにより様々なトラブルを生む可能性があるため、多くの企業では欠陥という言葉を使わないようにしているようだ。 ただし、一般的な言葉の意味としては「脆弱性」も「欠陥」もほとんど同じなため、テレビなどの報道機関では脆弱性という表現を極力使わず、欠陥という表現で統一を図っている例も存在する。とはいえ、欠陥という表現を使うことに対してはソフトウェアベンダーからの反発もあり、これらの用語の使い分けに関する社会的なコンセンサスが出来上がるまでの間は、このような用語の混乱がまだしばらく続きそうだ。 ■公的機関による脆弱性情報の届出制度や情報ポータルも稼動 ソフトウェアの脆弱性については、通常は各ソフトウェアベンダーが独自に情報を公開している。この情報公開の方針はベンダーによって異なるほか、いざ脆弱性が見つかった時のユーザーへの周知体制にも差があり、ユーザー側からは「どこを見れば脆弱性情報が見られるのかわからない」といった不満の声が以前から根強い。 また、ユーザーがたまたま脆弱性を見つけた際の対応についても「脆弱性情報をベンダーに届け出ても何の対応もしてくれない」「脆弱性情報を通報したら、逆に総会屋と勘違いされて訴えられそうになった」など、様々な問題が指摘されていた。 こうした声に対し、2004年7月に経済産業省やIPA(情報処理推進機構)、JPCERT/CC(JPCERTコーディネーションセンター)などが中心となって立ち上げたのが「脆弱性関連情報届出制度」だ。同制度では、ソフトウェアやWebに脆弱性を見つけたユーザーがIPAに届出を出すと、IPA・JPCERT/CCがその届出内容を検証し、実際に脆弱性があることが確認できた場合はその旨をソフトウェアの開発元やWebサーバーの管理者に通報し、対応を要請する。 特にソフトウェアの場合は、一定期間内に開発元からの返答がない場合は、IPAの責任で脆弱性情報が一般に公開されることになっている。このため、ユーザー側から見ると「せっかく通報したのになしのつぶて」ということが起こりにくくなっている。逆にベンダー側の立場から見ると、IPAという公的機関が間に入って検証された内容が通報されてくるので、「得体の知れない相手から通報を受けたがどうも信用できない」という事態を回避できるため、ユーザー・ベンダーともにメリットがある制度だと言える。 また、ユーザーの届出により見つかった脆弱性や、海外のセキュリティ関連組織から連絡のあった脆弱性などの情報については、「JVN(JP Vendor Status Notes)」というポータルサイトを開設し、複数のベンダーのソフトウェアに関する脆弱性情報を一度に確認できるようにしている。開設当初は参加ベンダー数が少なく、あまり情報が集まっていないという問題があったが、最近では徐々に参加ベンダーも増えており、脆弱性情報ポータルとしての価値も上がってきているようだ。

JVN http://jvn.jp/ ■関連記事 ・ IPAとJPCERT/CC、2004年第4四半期の脆弱性届出状況を公開(2005/01/25) ・ IPAとJPCERT/CC、脆弱性関連情報取り扱い説明会を開催(2004/07/21) (2005/01/27)

- ページの先頭へ-

|