|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||||||||||||||||

|

IPAとJPCERT/CC、脆弱性関連情報取り扱い説明会を開催 |

||||||||||||||||||||||||||||||||||

|

~概要の開設や、過去の具体的事例からの適用例などを紹介

|

||||||||||||||||||||||||||||||||||

|

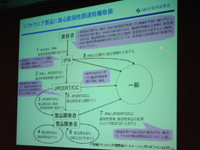

情報処理推進機構(IPA)とJPCERT/CCは、20日に都内で「脆弱性関連情報取り扱い説明会」を開催した。ソフトウェアやWebサイトなどの脆弱性情報の取扱方法を巡っては、7月8日に経済産業省が発表した「情報セキュリティ早期警戒パートナーシップ」に基づき、主にIPAが脆弱性情報の届出窓口、JPCERT/CCが(ソフトウェアの脆弱性の場合)関係各所との調整などを担当するといった役割分担を行なうことが既に明らかにされている。今回の説明会では、その概要の解説や、過去の具体的な事例における適用例の説明などが行なわれた。 ● 対処療法から根本対策への転換の一環~川口修司氏

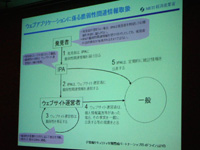

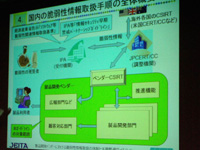

続いて同氏は、今回のパートナーシップの対象となるソフトウェアなどの種類や取扱の流れに関する説明に移った。まず対象となるソフトやWebサイトだが、基本的には「国としては不特定多数が関わるものについて関与すべきという整理をした」としている。このことから、対象は原則として一般に広く提供される汎用ソフトウェア、もしくは不特定多数からのアクセスを受け付ける公開Webサイトとなっており、企業内で使用されるようなカスタムアプリや企業内ポータルなどは対象外となるという。 またソフトウェアの脆弱性の場合は、脆弱性情報の通報から一般への公開までの期間として原則45日という数字がうたわれているが、これも「CERT/CCなどの実績に倣った」ものの、「あくまで目安であり、脆弱性が複数の製品に影響する場合は全製品の体制が整うまで待つのが原則」としている。ただし、IPAやJPCERT/CCからの照会に対しソフト開発者からの返答がない場合に関しては、「その事実と共に脆弱性情報を公表することもあり得る」と語った。 最後に同氏は、今回のパートナーシップの発足に伴いJEITA(電子情報技術産業協会)やJISA(情報サービス産業協会)などの業界団体で、「脆弱性情報の通知に対しどのような社内体制を用意したらいいのか」という点についてのガイドラインの策定が進んでいることなどを例示。このように、着実に業界側の受け入れ態勢が整いつつあるとの姿勢を示したが、一方で「公表された脆弱性情報やその対策をどのようにユーザーに織り込んでもらうかという点についてはこのスキームでは未解決であり、現在この点の改善に向けた検討を進めてもらっている」と語り、今後はユーザー側の即応体制の整備が課題になるとの認識を示した。

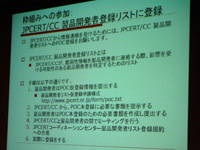

● 今後はWebサイト経由の届出受付、ベンダーの連絡先整備などを進める 続いて登場したIPAのセキュリティセンター・情報セキュリティ技術ラボラトリーの福澤淳二氏、JPCERT/CCの伊藤友里恵氏の両氏は、今回のパートナーシップに基づく脆弱性情報の取扱について、より細かい説明を行なった。福澤氏は冒頭で既にソフトウェア・Webサイト合わせて10件の脆弱性情報の届出があることを明らかにした上で、「現在は電子メールによる情報受付しか行なっていない上、情報漏洩防止のため届出メールにはPGPによる暗号化を施すことをお願いしているためやや敷居が高い部分があるが、今秋にはSSLを利用したWeb経由の届出システムを公開したい」と語った。 また伊藤氏は、今回のパートナーシップにおいてソフトウェアベンダーがJPCERT/CCから連絡を受けるために、製品開発者登録リストへのPOC(Point of Contact:連絡先)登録が必要となる点について、「ベンダーには無償での協力をお願いする形になるが、(このパートナーシップを通じて)情報を積極的に出すことが一般に評価されるようなフレームワークにしたい」とその意気込みを語った。ちなみに、POC登録には単なる書類の提出だけではなく、製品開発者とJPCERT/CCとの間で必ず対面でのミーティングを行なう必要があるなど、ややベンダーには敷居が高い部分があることから、今後どの程度、このPOC登録が集まるかがこのパートナーシップ成功の鍵を握りそうだ。

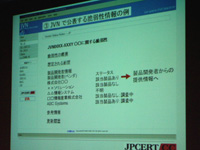

● 具体的な運用はどのように行なわれるのか? 後半は、実際に脆弱性情報の届出があった場合にどのように情報が一般に公開されるか、また一般公開前にどのように関係者に情報が流されるかといった点について、現在予定されている体制と過去の実例の紹介が行なわれた。まずJPCERT/CCの寺田真敏氏は、今回のパートナーシップにおける脆弱性情報の一般への公開場所として、IPA・JPCERT/CCが共同運営するポータルサイト「JVN(JP Vendor Status Notes、http://jvn.jp/)」における情報公開形態について説明した。基本的に同サイトでは、脆弱性情報を事前に通知した全ての製品開発者をリストとして公表するほか、各ベンダーごとの該当製品の有無や調査・対応状況、回避方法やパッチなどによる修正方法などが掲載される予定。それ以外に、脆弱性の程度やインシデント報告の状況によって、従来IPAやJPCERT/CCで行なってきたメール等による「注意喚起」や「緊急対策情報」などの形態での情報提供も引き続き行なわれるとのこと。 また、JPCERT/CCの鎌田敬介氏は、実際に脆弱性情報を一般公開の前に関係者に提供して対応を図った例として、2004年4月に公開され、一部では「Internet崩壊の危機?」などと騒がれる一因ともなった、TCPプロトコルに関する脆弱性の例を紹介した。このケースでは、JPCERT/CCとパートナーシップを結んでいる英NISCCから一報が入ったのが2004年3月上旬だった。そして、当初は7月に情報を一般公開予定となっていたものの、「脆弱性を発見した研究者の論文発表の関係」から、公開予定日を4月21日に繰り上げ、最終的には「マスコミへのリークによる報道があったため、公表時間を約20時間繰り上げて、世界同時に発表した」という経緯があったという。 これに対しJPCERT/CCでは、NISCCから一報が入った直後から当時JPCERT/CCで把握していた開発者に対し、連絡を開始して同情報の周知を図ったほか、当初日本に入ってきた情報が「論文の下書きを基にしたもので、英語による表現の中にあいまいな解釈を許す部分があった」ものだったため、その点の明確化のための開発者を集めたミーティングを開催。またISPを中心に、ASオペレータを集めた回避策に関するミーティングなども実施したほか、情報の一般公開後は「誤解を招くような表現を用いた報道に対して修正を依頼したりもした」とも鎌田氏は語った。

● “ベンダーCSIRT”の必要性を訴えるも運用には課題も 最後に講演を行なった、JEITAの脆弱性情報検討WGで主査を務める宮路利雄氏は、現在JEITAとJISAが共同で策定を進めている、ベンダー社内での脆弱性情報取り扱いに関するガイドラインの解説を行なった。この中で問題になりそうなのが、社内における脆弱性情報の開示範囲を極力狭くすることが求められる一方で、可能な限り調査範囲を広く取れる体制を整備しなければならないという点だ。これは、単に脆弱性情報を利用して攻撃される可能性を減らすというだけでなく、未公表の脆弱性情報などを利用した営業活動などをベンダーが行なうことを防止するという理由があるのだが、一方で迅速な調査を行なうには営業部門を含めた社内全体の協力体制が多くの場合必要になることから、宮路氏は「ベンダーは相矛盾した対応を迫られることになる」とその難しさを語った。 そして同氏は、会社を代表して脆弱性情報に対する一貫した対応を行なうための部署として「ベンダーCSIRT(Computer Security Incident Response Team)」を社内に設け、社内で得られる脆弱性情報の集約、脆弱性情報に対応するための技術開発への支援などを行なえる体制を整えることが必要だと語った。最後に同氏は、「小規模ベンダーの場合は、他の業務と兼務でも構わない」として、CSIRTの担当者を必ず社内に置くことの重要性を訴えた。

関連情報 ■URL IPA、脆弱性関連情報取り扱い説明会 http://www.ipa.go.jp/security/vuln/event/20040720.html ■関連記事 ・ IPA、ソフトウェアやWebアプリの脆弱性情報の受け付け開始(2004/07/08) ・ IPAなど、脆弱性情報取り扱い基準に関する説明会を全国5都市で開催(2004/06/25) ・ 脆弱性発見から対処法公開までのルールを明確化~IPA、研究会報告で提言(2004/04/06)

( 松林庵洋風 )

- ページの先頭へ-

|