|

記事検索 |

バックナンバー |

【 2008/10/08 】 |

||

| ||

【 2008/09/24 】 |

||

| ||

【 2008/09/17 】 |

||

| ||

【 2008/09/03 】 |

||

| ||

【 2008/08/27 】 |

||

| ||

【 2008/07/30 】 |

||

| ||

【 2008/07/23 】 |

||

| ||

【 2008/07/16 】 |

||

| ||

【 2008/07/09 】 |

||

| ||

【 2008/07/02 】 |

||

| ||

【 2008/06/25 】 |

||

| ||

【 2008/06/18 】 |

||

|

|

|

||||||||||||||||||||||||||

| あなたの身近なセキュリティ | ||||||||||||||||||||||||||

|

第10回:WWW編(8)ラックが語るWeb大量改竄の現実 |

||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||

以下は、ラックが運営するセキュリティー監視センター「JSOC(Japan Security Operation Center)」でチーフエバンジェリストセキュリティアナリストを務める川口洋氏の説明に加えて、筆者が取得した検体を見た結果も含めている。 ● ホストサーバーは中国、攻撃そのものも最終的には中国のIPから

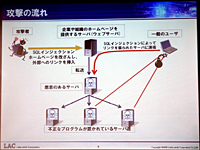

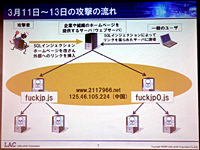

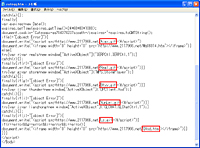

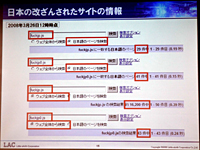

今回も中国のIPアドレスから攻撃があり「http://www.2117966.net/」へ転送されるものであった。また、ラックのセンサーには3月冒頭に2007年と同じIPアドレスからの攻撃があったという。 この3回の攻撃に使われたコードや利用しているサーバー群には類似性が見られており、ラックは同一グループが関わっていると判断している。攻撃を行なったのは中国のIPアドレスだが、これが中国そのものから攻撃されたのか、そのIPアドレスを踏み台にして行なったかについては不明だという。 ● SQLインジェクションで埋め込まれた攻撃コード 攻撃の流れはSQLインジェクションという手法で、Webサーバーを経由してデータベースを書き換える。今回の事例では、「fuckjp.js」というスクリプトコードをデータベースに入れる指示を行なう。「fuckjp.js」というスクリプトコードの名称から判断すると、日本を狙い打ちにしているようにも見える。しかし、実際には世界中のサーバーを荒らしているようで、あまり関係ないようだ。また、「fuckjp0.js」を埋め込まれたサイトもあるとラックでは判定しているが、「そのほかにもあるかもしれない」と川口氏は発言している。 今回の騒動でSQLインジェクションによるWeb改竄被害を受けたトレンドマイクロは、「JS_AGENT.OEZ」というシグネチャを出しており、詳細を見ると「http://www.<省略>17966.net/fuckjp.js」や「http://www.<省略>17966.net/q.htm」をロードすると書かれている。これは川口氏の発言と異なる「q.htm」が含まれており、複数の亜種を用意していたか、時間やアクセス状況で攻撃方法を変えていたことを伺わせる。

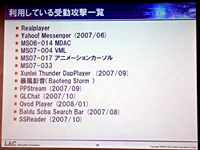

筆者が見た範囲では、埋め込まれたfuckjp.jsは2つのファイルをロードするようになっており、片方がマルウェアをダウンロードさせるようだ。筆者が得たファイルを見ると、8種類のプログラムの脆弱性を使ってダウンローダーを実行させているように見える。ラックによれば、総計13種類のプログラムの脆弱性を使っていることを確認しているという。 ここで興味深いのは、日本ではなじみのないプログラムの脆弱性も狙われていることで、この点からも日本だけをターゲットにしていないことが想像できる。 ここから先に関しては解析は難しい。というのもダウンローダーが何をダウンロードするかは、ダウンロードサーバー側で自由に変えられるからだ。また、以前説明したのと同様に、今回もマルウェア本体をダウンロードするサーバーは複雑怪奇な接続になっており、ラックも十分な解析ができていないという。 エンドユーザーにとって重要なのは、「従来安全と思われていた『信頼できそうなサイト』のアクセスだけでも不正プログラムを実行させる素因があること」と「その脅威が現実のものになっていること」の2点だ。

● 一番の対策は「脆弱性を残さない」こと

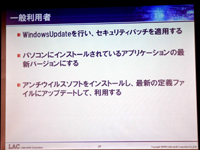

最も重要なのは、「わかっている穴(セキュリティホール)を残さないこと」。具体的には、インストールしているプログラムを最新版に保つことだ。Windows Updateだけでなく、サードパーティプログラムなども定期的にパッチを当てるのがよい。 例えば、毎月第2水曜日にマイクロソフトが月例修正パッチを公開するのにあわせて、サードパーディプログラムの更新を巡回する習慣をつけるのが適切だろう。また、当面使わないアプリケーションのメンテナンスは面倒くさく放置しがちなので、これはアンインストールするのがベターだ。 これらの対策をした上で、適切なアンチウイルスソフトや統合セキュリティソフトを入れればなおよい。もちろん、これも最新版である必要があり、ライセンス有効期限が切れていれば、インストールしていないのと同義だ。さらに信頼できるニュースサイトを閲覧して攻撃情報を把握していれば、あなたのマシンがマルウェアに侵入される恐れを可能な限り下げることができるだろう。 ● 先週の気になったニュース(3/24~3/30) ◆「Safari」Windows版にパッチ未提供の脆弱性、アドレスバー偽装など2件http://internet.watch.impress.co.jp/cda/news/2008/03/25/18928.html http://john.jubjubs.net/2008/03/21/apple-software-update/ http://www.news.com/8301-10784_3-9900456-7.html?tag=nefd.top 「Safariを使っていないから関係ない」という人もいるだろうが、iTunesをインストールしているとApple Software UpdateがSafariを「新規インストール」させようとするという指摘もあるので、注意したい。 ◆「Firefox 2.0.0.13」リリース、脆弱性6件を修正 http://internet.watch.impress.co.jp/cda/news/2008/03/26/18943.html このうち2件は、最重要な修正だ。Firefoxは、差分アップデートが可能なのですぐに実行したい。 ◆ニフティがスパムブログの判別技術を開発、国内記事の約4割がスパム http://internet.watch.impress.co.jp/cda/news/2008/03/26/18946.html あくまで「分析対象の4割」である点に注意したい。ニフティが提供するブログサービス「ココログ」ならば分析も容易だと思うのだが、これの何割がスパムブログなのか気になるところだ。 ◆チベット支援者を狙うナゾの攻撃 http://www.f-secure.com/weblog/archives/00001406.html 世の中には自作自演も、裏をかくこともあるから、実際のところはわからない。 ◆「ブログの引っ越し」を騙るフィッシング、livedoor Blogが注意喚起 http://internet.watch.impress.co.jp/cda/news/2008/03/26/18961.html 他社のブログ引越しを可能にするサービスも存在しているが、これもユーザー名とパスワードを入力させる。この手のサービスを使う場合、「本当に問題ないかどうか」を確認した方がよいのだが……。 ◆ユーザー登録スペースに広告……8月から発売開始 http://www.septeni-holdings.co.jp/admin/ir/files/07_1031_adlead080325.pdf ユーザーに選択させるというが、現在でも初期状態でチェックの入ったオプトイン広告が多いので、紛らわしい表記で誘導させるのではないかと不安がある。ユーザー登録には注意したほうがよさそうだ。 ◆PDFファイルに脆弱性と実際の攻撃例が発見される http://www.sophos.com/security/blog/2008/03/1221.html 実際にターゲット攻撃として使われたという。 ◆イー・モバイル爆破予告容疑 ネット書き込みの高1逮捕 「お前らニュースぐらい見ろ」という感じ。本人は冗談で書いても、ネットに書いたらそれは冗談ですまなくなる。 2008/04/02 12:13

- ページの先頭へ-

|