|

記事検索 |

バックナンバー |

【 2008/10/08 】 |

||

| ||

【 2008/09/24 】 |

||

| ||

【 2008/09/17 】 |

||

| ||

【 2008/09/03 】 |

||

| ||

【 2008/08/27 】 |

||

| ||

【 2008/07/30 】 |

||

| ||

【 2008/07/23 】 |

||

| ||

【 2008/07/16 】 |

||

| ||

【 2008/07/09 】 |

||

| ||

【 2008/07/02 】 |

||

| ||

【 2008/06/25 】 |

||

| ||

【 2008/06/18 】 |

||

|

|

|

|||||||||||||

| あなたの身近なセキュリティ | |||||||||||||

|

第14回:メール編(3)メール送信の仕組みと迷惑メール対策の進化 |

|||||||||||||

|

|

|||||||||||||

|

● メール送信の簡単な仕組み 前回はメールをユーザーマシンに取り込む郵便受けの話をしたが、今回はメールを送信する仕組みの話をしよう。メールを郵便に例えて話をしてきたが、郵便を送る際にはポストに投函する。このポストから投函された郵便物の流れを考えてみよう。1:郵便局が管轄のポストから投函された郵便物を集める。 2:郵便局で、郵便番号や住所から自局向けと他局向けに仕分ける。 3:自局管轄内の郵便物と他局から転送された自局管轄内の郵便物を郵便受けに届ける 4:他局管轄地域あての手紙は、担当局に転送する。 実のところ、インターネットでメール送信を行なうSMTPサーバーでも、上記の郵便局が行なっている作業と似たようなことをしている。 1:SMTPサーバーに送られたメールはドメインをチェックする。 2:自ドメイン宛のメールは各ユーザーのメールボックスに保存する。 3:他ドメイン宛のメールはドメインのMXレコード(メールサーバーのIPアドレス群)をチェックし、そのMXレコードのSMTPサーバーに転送する 概要としては手紙も電子メールもあまり変わらないということが理解できるだろう。 ● メール悪用によるサーバー利用の制限 SMTPによるメール送信は、もともとはまったく制限のないものだった。しかし、スパムメールやウイルスメールなど、メールの悪用が横行するようになったため、さまざまな制約が加えられつつある。その制限について説明する前に、メールの流れを分類しておこう。 先の説明では自ドメインと他のドメインという分け方をした。この観点で分類すると、すべてのメールは以下の4つに分けることができる。 1:自ドメインから発せられ、自ドメイン宛のメール 2:自ドメインから発せられ、他ドメイン宛のメール 3:他ドメインから発せられ、自ドメイン宛のメール 4:他ドメインから発せられ、他ドメイン宛のメール 問題になるのは、4のケースだ。他ドメインから転送されたが、自ドメイン宛ではないメールというのは配送間違いに該当する。したがって、本来送られるべきサーバーに再転送すればよく、以前はそうした処理をしていた。しかし、ご存じのように迷惑メールが非常に増えたことで問題が出てきた。 メールを大量に送信するためにはSMTPサーバーの負荷がかかる上にネットワークの転送量も増える。自前で大量送信するのは負荷がかかる。迷惑メールのために、サーバーやネットワーク環境を整えるなどというコストのかかることをするのは誰でもばからしいと思うだろう。 したがって、初期の迷惑メールに対しては、適当なSMTPサーバーに対してメールを送信するという手段、ひらたく言えば“迷惑メールをそのまま他人に押しつける”という方法を取る管理者も少なくなかった。しかし「変なものを転送するな」というクレームが管理者に来ることもあるし、根本的な解決にはほど遠い。したがって、上の4のケース「他ドメインから発せられ、他ドメイン宛のメール」は転送を行なわないというルールができた。 ● POP before SMTPでメール送信時に認証を行なう 次に迷惑メール業者が取った手段は、「自ドメインのフリをしてつなぐ」方法だ。これはドメイン外からSMTPサーバーに繋ぎメールを送り込むが、送信元は自ドメインと偽る手口だ。ところが、これを一律に禁止すると、外部ISPから接続できなくなるので契約者には不便になる。そこで用意されたのが、「POP before SMTP」という手法だ。SMTPはユーザー認証機能を持たないため、その前にPOPで接続し、POP3の認証機能を用いてユーザー認証を行なう。その後、POP接続してから数分間など短い一定時間に限って、POP3で認証済みのIPアドレスと同一アドレスからのアクセス要求であれば、SMTP接続を許可するというものだ。 この仕組みは何年も前から一般化しており、メールソフトでも通常「POP before SMTP」の設定があるので、設定をオンにしておけば、メールソフトが自動的に送信の前にPOPで接続し、POP3による認証手続きを行なう。 ● 迷惑メール事業者の独自サーバーからの送信をブロックする

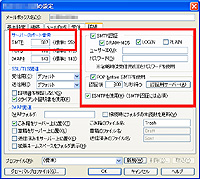

そこで、迷惑メール配信事業者は、独自のSMTPサーバーを用意してメール配信を行なうケースが多くなった。 これに対処する方法として出てきたのが、「OP25B(Outbound Port25 Blocking)」だ。これは、SMTPの送信をISPを超えて送信できなくするという方法だ。つまり、プロバイダーのSMTPを利用しない、野良STMPサーバーからのメール送信のパケットはブロックしてしまうことで、迷惑メールの送信を防ぐというわけだ。 日本の大手ISPではOP25Bへの導入はほぼ済んでいる状態だ。これによって日本発の迷惑メールは筆者の実感でもかなり減っている(が、すり抜ける手法はまだ存在するので、完璧とは言えない)。 日本におけるOP25Bはまず、携帯事業者向けの送信に限って施行されたが、現在はすべてのメールに関してOP25Bが実施されていると言ってよい。 まず携帯事業者に限って施行され、固定回線のISPではOP25Bの採用が、ユーザーの様子をみながら広がっていく形だったのには理由がある。OP25Bを採用した場合、そのままでは、契約ISPの回線からでなければ、当該ISPのメールサーバーからメール送信ができなくなってしまう。 これに対して、ISPが用意した対応策が、「Submission Port」と呼ばれるものだ。Submission Portは2つのことを行なっている。1つは従来メールの送信に使われていたPort25ではなくPort587を使う。 もう1つは、SMTPサーバーにユーザー認証を入れることだ。ユーザー認証はSMTP-AUTH(SMTP Authentication)を使っている。SMTP-AUTHは、認証機能を持たないSMTPプロトコルに認証機能を追加したもので、RFC2554に規定された。SMTP-AUTHでは、SMTPサーバーとユーザーの間でユーザーIDとパスワードの認証を行なう。このため、SMTPサーバーと、ユーザーの利用するメールソフト双方がSMTP-AUTHに対応している必要があるが、現在主なメールソフトでは対応済みとなっている。 大手ISPではほぼ対応済みと書いたが、ユーザーの利便性を損なう面もあることから、ISP業界全体で見るとOP25Bの導入はゆるやかに進んでいる。筆者が使っているISPの中にも、この4月でやっとOP25Bを完全施行したところがあり、今月になってメールが使えなくなったというトラブルを持っている人も多いだろう。 ISPと契約している回線からそのISPのメールサーバーに接続しているだけなら、従来通りのPort25で問題ないが、公衆無線LANや会社から私用メールを送受信したいと考えている人は、先週のAPOPの設定に加えて、OP25Bとサブミッションポートのキーワードで送信設定を確認しておくとよいだろう。 次回は電子メールの本文だけに限定せず、どのような迷惑メールが実際にやり取りされているのかを確認してみたいと思う。

2008/04/30 13:32

- ページの先頭へ-

|