|

記事検索 |

特別企画 |

【 2009/06/11 】 |

||

| ||

【 2009/06/09 】 |

||

| ||

【 2009/06/08 】 |

||

| ||

【 2009/06/04 】 |

||

| ||

【 2009/06/02 】 |

||

| ||

【 2009/05/28 】 |

||

| ||

【 2009/05/26 】 |

||

| ||

【 2009/05/21 】 |

||

| ||

| ||

【 2009/05/15 】 |

||

| ||

【 2009/05/14 】 |

||

| ||

【 2009/04/16 】 |

||

|

|

|

||||||||||||||||||||||

|

爆発的流行の兆し? Blasterウイルス対策マニュアル |

||||||||||||||||||||||

|

|

||||||||||||||||||||||

|

爆発的な感染拡大の兆しが見えるBlasterウイルス Windows 2000およびXPを対象にした、Blasterと呼ばれるワーム型ウイルス(以下Blaster、注参照)が流行している。このウイルスはSlammerなどと同様、ネットワークに接続しているだけで、こちらからアクションを起こさずとも、Windows上で動作しているサービスの弱点をついてPCに感染するタイプのもので、「いつの間にか感染している」場合が多く、注意と対策が必要だ。編集部注:このウイルスの各社名称は、W32.Blaster.Worm(シマンテック)、WORM_MSBLAST.A(トレンドマイクロ)、W32/Lovsan.worm (McAfee)、Lovsan(F-Secure)、W32/Blaster-A(ソフォス)、W32/Blaster (Panda)、Win32.Poza(CA) 特にインターネットに常時接続している個人ユーザーではゲームやメッセンジャーソフト、P2Pソフトのためにルータの全ポートを特定のPCに空けてしまっている、という場合があるが、このような接続をしている場合、感染リスクが高い。 後述するようにBlasterウイルスの場合、LAN上に1台でも既に感染したPCがあると、そのLAN内では感染リスクが非常に大きくなるので注意が必要だ。 また、パーソナルファイアウォールソフトをインストールしていないモバイルPCではPHSを使ったモバイル通信、公衆無線LANにも注意したい。同じネットワーク上に既に感染した他のPCがいる可能性が高いからだ。 無線LANを利用している場合、ANY接続でどのネットにも簡単に接続できるようにしていると、いつの間にか感染したPCのいるネットワークに接続してしまい、感染していたなどというケースも考えられる。 PCがこのウイルスに感染してしまった場合に起きる現象は以下の通りだ。

また、Blasterには8月16日以降に起動するとマイクロソフトのWindows Updateサイトでユーザーが修正プログラムを導入できなくする目的でwindowsupdate.comへのDoS(サービス拒否)攻撃を行なうロジックが組み込まれている。その動作により16日以降、(他のワームが過去に行なったのと同様に)ネットワークの過負荷による障害が起きる可能性がある。 このウイルスは、「Windows RPC」に関するセキュリティホールを利用しているのが特徴だが、このセキュリティホールは比較的発見が最近で、7月17日にWindows用パッチプログラムが提供されてから1カ月弱しか経っていないためか、感染するPCが多く、爆発的に被害が大きくなる兆しを見せているようだ。 ウイルスの動作原理 このBlasterウイルスは、2000/XPの「RPC インターフェイスのバッファ オーバーランによりコードが実行される」セキュリティホールを利用しており、以下のような場合にウイルスを対象PCに感染させることができる。

Windows RPCのサービスはWindows 2000/XPの場合、初期設定でデフォルトで起動するようになっており、多くのマシンで特に設定の変更をせずに動いている可能性が高い。 RPCとは、Remote Procedure Callの略で、ネットワークを使ってデータを送ることで、遠隔地にあるPCにネットワーク越しのプログラムを実行させることができる仕組みだ。RPCでのリモート操作は通常は特に許可された権限、操作でしか利用することはできない。 しかし、このサービスプログラムには文字列操作バッファの管理に問題があり、ある一定の長さを超えて、バッファがあふれるようなデータを送りつけると、あふれたデータをプログラムとみなして実行してしまうという障害がある。これを利用することでシステム管理者モードで悪意ある任意のプログラムを実行することができてしまう。 最近このセキュリティホールによるシステムのクラックができることを検証するためのプログラムがインターネット上に公開されたのだが、Blasterウイルスの感染ロジックはほぼそのまま、これをコピーして使っているようで、感染原理は全くこの検証プログラムの通りになっているようだ。このため、検証プログラムを応用した亜種ウイルスが今後続々登場する可能性も指摘されている。 このセキュリティホールに対するマイクロソフトの対策プログラムは7月17日に公開されているが、リリースされてからまだ1カ月弱と余り日が経っていないためか、Windows Updateでパッチを当てていないPCが数多く存在し、これが今回Blasterウイルスが急速に広がっている原因の1つになっていると思われる。 前述の検証プログラムでは単純にコマンドプロンプトが起動されるだけだが、ウイルスプログラムでは、感染先のPCにTCPポート4444を窓口に利用してリモートシェル(利用した外部からのコマンドを受け付けるプログラム。いわゆるバックドア)を仕掛ける。 その後、ウイルスはレジストリを書き換えて常にウイルスがWindows起動時にスタートアッププログラムとして起動するよう設定を変更、40%の確率で自分に近いネットワークに、60%の確率で全くランダムに接続先IPアドレスを作り出して、そこにアクセスを試みる。 「40%の確率で近いネットワーク」のホストに接続するために、LAN内に1台でも感染PCがいると、他のPCにも感染させられる可能性が高い。また、ネットワークがこのとき飽和してしまい、ネットワーク内の通信がうまくいかなくなることがあるようだ。 また、UDPポート69で接続を待機し、他のコンピュータからの要求があると、ウイルスを送る、いわばウイルスサーバとしてPC内で待機する。これの組み合わせによって、ウイルスプログラムがネットワーク上にはびこるように作られているわけだ。 ウイルスがPC中にいるかどうかを確認するには このウイルスプログラムの本体はMSBLAST.EXEというプログラムで、簡単な確認法には以下のような方法がある。(1)タスクマネージャ、ファイル検索でMSBLAST.EXEがいないかを確認する。 ウイルスが確認された場合には、後述する「対策方法」を参考に駆除するようにしてほしい。また、他にもレジストリエディタでレジストリ「HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run」に値「"windows auto update" = "MSBLAST.EXE"」が書かれているかを確認するという方法もある。 (2)アンチウイルスソフトでスキャンを行なう 主要なウイルス対策ソフトベンダーのウイルス定義ファイルには、既にこのウイルスに対応したパターンファイルが登録されている。新しいウイルス定義ファイルを利用してアンチウイルスソフトを使ってスキャンするのは、確実なウイルスの見つけ方だ。主なアンチウイルスソフトでは以下のウイルス定義ファイルでBlasterに対応済みとなっている。

ウイルス対策:予防方法 ウイルスが動作するには、「セキュリティホールの存在するシステムが動いている」「システムのセキュリティホールそのもの」「ネットワーク越しにウイルスデータをやり取りするための経路」といったものが必要となる。どれかひとつでも対策すればウイルスに感染する可能性は激減するが、爆発的な感染がおさまるまではできるだけ多くの対策を併用すべきだ。 (1)このウイルスはWindows 2000/XPの「RPC インターフェイスのバッファ オーバーランによりコードが実行される」セキュリティホールを利用している。このセキュリティホールを塞いでしまえば、ウイルスがPCに感染することができない。 このための修正プログラムが「セキュリティ問題の修正プログラム (823980)」として既に7月からWindows Updateを通して配布されているので、これを利用する。なお、WindowsUpdateを利用しないで修正プログラムをダウンロードし、実行するには、以下のサイトからパッチの実行ファイルをダウンロードできる。 ◆MS03-026 に関する情報 http://www.microsoft.com/japan/technet/security/bulletin/MS03-026ov.asp (2)ルータやファイアウォールでTCPポート13x番台、4444を利用した通信を遮断する 特に個人ユーザーの場合、たとえばゲームやメッセンジャー、チャット、P2Pソフトのために全ポートを特定のPCに空けることがあるが、TCPポート135、4899、4444、UDPポート69を通信不可にする。これを行なうことで、ルータの外のネットワーク(インターネット)からの感染を防ぐことができる。 なお、130番台のTCPポートはこのRPCやWINS、Exchangeサービス、SMB(Windowsファイル共有)など多くのWindows系のネットワークサービスに利用されている。これらはLAN内では非常に多用される機能でありLAN内で制限してしまうとこれらのサービスが利用できなくなることがあることに注意してほしい。 一般的にはこれらのサービスはそもそも外部のネットワークで利用するものではないので、ルータで制限して外部からは接続できなくしてサービスはLANのみで使うことを前提にしたほうがいいだろう。 また、注意してほしいのは、このウイルスはある一定の確率でネットワーク的に近いPCにウイルスを感染させようとすることだ。つまり、LAN内で1台ウイルス感染したPCが感染すると、他のPCにもかなり高い確率で感染してしまう。 無線LANを利用していてANY接続にしているような場合、自分が期待したものでないネットワークに勝手につながってしまうことがあるが、そのような場合、そのネットワーク上でウイルスが活動していると、知らずにウイルスに感染してしまうことになる。間違えても、信用の置けない無線LANネットワークに気軽に接続するようなことは避けたほうがいい。 また、今回のような状況では、ノートPCでモバイルインターネットに利用するなどどんなネットワークに接続するかわからないような使い方をする場合は、Windows XPのファイアウォール機能やパーソナルファイアウォールソフトで特定のポートを塞いでから接続するようにすべきだろう。 ウイルス対策:すでに感染していた場合

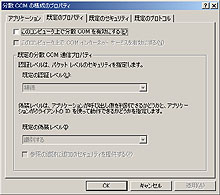

◆W32.Blaster.Worm駆除ツール(シマンテック) http://www.symantec.com/region/jp/sarcj/data/w/w32.blaster.worm.removal.tool.html ◆AVERTウイルス駆除ツールStinger(日本ネットワークアソシエイツ) (2003/8/12発行のStinger v1.8.0で対応している) http://www.nai.com/japan/security/stinger.asp ◆ワームLovsan用駆除ツール(F-Secure) ftp://ftp.f-secure.com/anti-virus/tools/f-lovsan.zip このほか、マイクロソフトのサイト(Microsoft TechNet)にもBlaster対策ページが掲載された。よくまとまっているので予防対策の参考にされるといいだろう。 ◆Blasterに関する情報(マイクロソフト) http://www.microsoft.com/japan/technet/security/virus/blaster.asp ◆Blaster ワームへの対策 - Windows XP編 http://www.microsoft.com/japan/technet/security/virus/blasterE_xp.asp ◆Blaster ワームへの対策 - Windows 2000/Windows NT 4.0編 http://www.microsoft.com/japan/technet/security/virus/blasterE_nt4w2k.asp ウイルスの駆除方法(8/15追記) Blasterウイルスの具体的な削除の方法だが、たとえば、以下のような手順で、OSに搭載されているツールと、各ウイルス対策ソフトベンダーから提供されているウイルス駆除ツールで駆除し、Windows用のRPCパッチを当てる場合は、以下のような手順で行なうことができる(この手順は下に掲載されているマイクロソフトのWebに掲載されている方法とシマンテックのWebに掲載されている情報を参考にしている)。(1)ネットワークケーブルを抜き、ネットワークから切断する。 これはパソコン上でウイルスが活動しているので、ネット上のほかのパソコンに感染させないための措置だ。 (2)Windows 2000の場合、DCOMサービスを一時的に停止する。Windows XPの場合はファイアウォール機能を起動する。 これは駆除後セキュリティホールを塞ぐまでの間再び感染しないようにするための一時的な措置だ。 Windows 2000 SP3以降の場合、DCOMサービスを停止するにはスタートメニューの[ファイル名を指定して実行]から「dcomcnfg」を起動し、[既定のプロパティ] タブで[このコンピュータ上で分散COMを有効にする] 欄のチェックを外す。

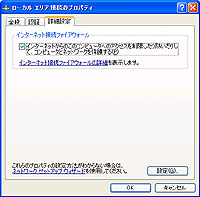

Windows XPでファイアウォール機能を稼動するには、コントロールパネルから「ネットワーク接続」を選び、現在接続しているネットワークのプロパティの[詳細設定]タブで「インターネットからのこのコンピュータへのアクセスを制限したり防いだりして、コンピュータとネットワークを保護する」の欄にチェックを入れる。

(3)ウイルスプログラムの活動を停止させる。 [Ctrl]+[Shift]+[Esc]キーを押し、タスクマネージャを表示させる。 [プロセス] タブで、イメージ名欄に、「msblast.exe」がある。これがウイルスプログラムなので選択して(このファイル名は亜種BではPENIS32.EXE、亜種CではTEEKIDS.EXEと表示される。これらが見つかった場合はこれを選択)、[プロセスの終了] ボタンでウイルスプログラムの活動を終了させる。 (4)ネットワークケーブルをふたたびPCに接続し、インターネットに接続する。 (5) アンチウイルスソフトを利用している場合は、Live Updateなどを使ってウイルスパターンを最新にする (6)駆除ツールをダウンロードし、ウイルスを駆除する。 ◆W32.Blaster.Worm駆除ツール(シマンテック) http://www.symantec.com/region/jp/sarcj/data/w/w32.blaster.worm.removal.tool.html ◆トレンドマイクロ システム クリーナ自動ツール http://www.trendmicro.co.jp/esolution/solutionDetail.asp?solutionId=4700 ◆AVERTウイルス駆除ツールStinger(日本ネットワークアソシエイツ) (2003/8/12発行のStinger v1.8.0で対応している) http://www.nai.com/japan/security/stinger.asp ◆ワームLovsan用駆除ツール(F-Secure) ftp://ftp.f-secure.com/anti-virus/tools/f-lovsan.zip たとえば、シマンテック社製の駆除ツールの場合、上記駆除ツールのページから駆除ツールをダウンロードし、実行する。[start]ボタンで駆除を実行することで、ツールが自動的にBlasterウイルスを駆除してくれる。 (7)セキュリティ修正プログラムを入手してインストールする。 ウイルスの駆除が完了したら、マイクロソフトの修正プログラムを導入する。Windows 2000、Windows XPともセキュリティ修正プログラムは以下URLから入手できる。 ◆MS03-026 に関する情報(マイクロソフト) http://www.microsoft.com/japan/technet/security/bulletin/MS03-026ov.asp (8)Windowsが再起動したら、(2)で変更した設定を元に戻す。 Windows 2000ではDCOMサービスを停止させているのでこれを活動にし、Windows XPではファイアウォール機能を設定していたらこれを解除する(必要によりもとから設定されていた場合は無理に解除する必要はないので、用途により判断してほしい)。 関連情報 ・ Windowsの重大な脆弱性を攻撃するウイルスを危険度を上げて警告(2003/08/12) ・ Windowsの脆弱性を攻撃するウイルス、国内で流行中~対策リンク集(2003/08/12) ・ 2週間前に発見されたばかりのWindowsの重大な脆弱性を攻撃するウイルス(2003/08/04) ・ CERT/CC、Windowsの重大な脆弱性に対する攻撃を警告(2003/08/01)

( 大和 哲 )

- ページの先頭へ-

|