|

記事検索 |

特別企画 |

【 2009/06/11 】 |

||

| ||

【 2009/06/09 】 |

||

| ||

【 2009/06/08 】 |

||

| ||

【 2009/06/04 】 |

||

| ||

【 2009/06/02 】 |

||

| ||

【 2009/05/28 】 |

||

| ||

【 2009/05/26 】 |

||

| ||

【 2009/05/21 】 |

||

| ||

| ||

【 2009/05/15 】 |

||

| ||

【 2009/05/14 】 |

||

| ||

【 2009/04/16 】 |

||

|

|

|

||||||||||||

|

“ぬるぽウイルス”は新たな手法を用いた画期的なウイルス |

||||||||||||

|

~新たなぬるぽウイルスに感染しないためにも、圧縮ツールの確認を

|

||||||||||||

|

● 「ぬるぽウイルス」の感染ルートは、これまでと一味違う!

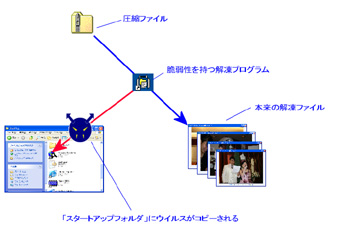

8月18日現在のところ、Winnyネットワーク上でのみで感染および流行しており、感染危険度は低く、被害もスクリーンセーバーにメッセージが表示される程度であることから、実害は少ないと言える。 ただし、このウイルスの感染ルートや原理が従来のものとは少々異なっており、「ファイル圧縮・解凍プログラム」を利用している点が特徴だ。これまでは、このような原理を使ったウイルスが話題になること自体が少なく、多くのユーザーがこのウイルスの感染者と同様のセキュリティホールを開けたままでいる可能性も高い。次回、同じ原理を利用して、Winnyという限られたネットワーク内だけではなく、メールなどを通じて、積極的に感染・破壊活動を行なうウイルスが登場した場合、大流行となる可能性もある。 こうした理由から、ぬるぽウイルス発生を機に、対策を講じておくことを読者のみなさんにはお勧めしたい。 ● 従来のウイルスとは コンピューターウイルス(以下、ウイルス)は、PCに感染する際に、ウイルスのプログラムをPC内になんらかの方法で置き、ユーザーを騙して実行させることで感染動作を行なうというのが通例だ。従来のウイルスの感染方法の例を挙げると、1番簡単なのはメール添付型ウイルスで、ウイルスプログラム本体がメールに添付されて届き、ユーザーが実行することでウイルスプログラムが起動するという仕組みだ。 一方、CodeRedを初めとするウイルスでは多少複雑になり、感染元のコンピュータが、特定のサービスが受け取るようなデータを送る。その送信データが、特定のサービスの脆弱性を攻撃するようになっており、たいていの場合はバッファオーバーフローなどを引き起こし、コンピューター内部に侵入する仕組みだ。侵入後は、内部の動作(例えば、サブルーチンとして呼ばれるプログラムが、元の制御に戻るためにアドレスを補完し、ある場所を書き換える)を利用し、コンピューターにウイルスプログラムを実行させる。 これらのウイルスは、ウイルス対策ソフトを利用し「PCに送られてくるデータを監視すること」や「メール添付型のウイルスの場合はファイルを実行しない」などの方法で防ぐことができる。 また、サービスを攻撃するウイルスの場合には、WindowsやInternet Explorer(IE)、Officeに最新のセキュリティ修正プログラム(パッチ)を適用し、最新の状態にすることで対処できる。現在では、WindowsやIEはWindows Updateを利用して、手軽にアップデートできる。 ● 「ぬるぽウイルス」の画期的な点とは? 今回のぬるぽウイルスは、ファイルの入手方法は“ユーザー自身がWinnyを利用してダウンロードしてくる”という点で従来と同じだ。しかし、そのファイルを実行するための方法がこれまでとは違うのだ。ぬるぽウイルスが悪用しているのは、ファイルを解凍する際にファイルを適切でないフォルダに解凍してしまうという、「圧縮・解凍プログラムの」の脆弱性だ。 通常、圧縮・解凍プログラムは、ZIPやLZHなどの圧縮ファイルの解凍を行なうと、ユーザーが指定した場所か、あるいはソフトが指定したフォルダに、解凍ファイルが作られる。 しかし、この脆弱性が存在する圧縮解凍ソフトを利用している場合、解凍先を指定して圧縮ファイルを解凍すると、“本来の解凍したいファイル”とは別の解凍されたファイルが“本来の解凍したいファイル”とは異なったフォルダに作られてしまう。このため、悪意がある攻撃者が細工を施したファイルを解凍すると、ユーザーではなく、その攻撃者が指定したフォルダにファイルが作られてしまうのだ。 ぬるぽウイルスでは、この攻撃者が指定するフォルダが「Windowsのスタートアップフォルダ」となっていた。これにより、ウイルスプログラム本体がスタートアッププログラムに登録され、Windows起動時に自動的にウイルスプログラムが実行されるといった具合に悪用されてしまった。

● 今後、ぬるぽウイルス以外でも悪用される可能性が高い。至急対策を! この圧縮ソフトの脆弱性については「窓の杜」に解説記事がある。その記事「多くの解凍ソフトに指定外の場所へファイルが解凍されてしまう脆弱性が存在」によると、ZIP、LZH、CAB、RARなどの圧縮ファイルについて、「+Lhaca」「Lhaplus」「LHAユーティリティ32」「解凍レンジ」「Explzh」「ZELDA」などの圧縮解凍ソフトにおいて、脆弱性が確認されているという。 今回使われた「圧縮ソフトの脆弱性を狙う」という手段は、原理を考えれば、ZIPやLZHなどの圧縮ファイルをダウンロードさせる状況であれば、さまざまな応用が可能であり、決してぬるぽウイルスの利用だけに留まるとは考えにくい。 例えば、メールにZIPファイルを添付するタイプのウイルスが作られる可能性がある。「ZIPファイルなら大丈夫」とメールに添付された圧縮ファイルを解凍した際に、PCがウイルスに感染してしまうというわけだ。 あるいは、ダウンロード掲示板にウイルス入りの圧縮ファイルを置いておくことで、ウイルスをばら撒くというような利用方法もある。 窓の杜の記事にあるように、この脆弱性は、圧縮ファイル内のほとんどのファイルをユーザー指定の場所に解凍した上で、一部のファイルのみを悪意のある人間が指定した別の場所に解凍することができてしまう。 例えば、アップローダー上にユーザーが欲しそうなファイルと、ウイルス本体を同時に入れて圧縮したファイルがあったとする。ユーザーは、そのファイルをダウンロードして解凍すると、目的のファイルとウイルス本体をそれぞれ別のフォルダに解凍してしまうため、一見そのユーザーは「目的のファイルだけを解凍した」ように錯覚してしまう可能性があるのだ。このため、そのユーザーは、ウイルスに感染したことになかなか気づかないだろう。 ● 従来のようにWindowsやIEの脆弱性だけでなく、アプリの脆弱性にも配慮が必要に これまで、ソフトの脆弱性といえば、マイクロソフトのWindowsやIE、それにOfficeに関するものがほとんどであり、ここまで広範に使われている複数のオンラインソフトの脆弱性が1度に発見されることはなかった。また、WindowsやOfficeに関しては、Windows UpdateやOffice Updateといった自動のアップデート手段が用意されているため、システムが「安全」と思っている場合が多いだろう。しかし、WindowsやIEほどの普及率ではないとはいえ、圧縮ソフトもかなり広範に使われているソフトであり、広範囲にウイルスを広めたい悪質な攻撃者であれば、このような手段を再度利用することは、これからも十分考えられる。 もし、ファイル圧縮ソフトを利用しているのであれば、とにかく最新版に入れ替えることをお勧めする。既に脆弱性が発見されているほとんどのソフトでは、対策済みのバージョンアップが窓の杜やVectorといったオンラインソフトサイト経由でダウンロードできるようになっている。 そのほかに留意しなければならないのは、多くのオンラインソフトの場合、ネットワークから最新版をダウンロードする仕組みをもつソフトがほとんどないことだ。したがって、自分で頻繁に更新を調べアップデートをする習慣をつけたい。 これに加えて、ウイルス対策ソフトを利用してダウンロードするファイルの自動検疫を行なう設定しておくのも、最低限必要だ。 関連情報 ■URL 「Trojan.Nullpos」ウイルス情報(シマンテック) http://www.symantec.com/region/jp/avcenter/venc/data/jp-trojan.nullpos.html ■関連記事 ・ Winnyで“ぬるぽ”ウイルスが流行の兆し~シマンテック警告(2004/08/16)

( 大和 哲 )

- ページの先頭へ-

|