|

記事検索 |

特別企画 |

【 2009/06/11 】 |

||

| ||

【 2009/06/09 】 |

||

| ||

【 2009/06/08 】 |

||

| ||

【 2009/06/04 】 |

||

| ||

【 2009/06/02 】 |

||

| ||

【 2009/05/28 】 |

||

| ||

【 2009/05/26 】 |

||

| ||

【 2009/05/21 】 |

||

| ||

| ||

【 2009/05/15 】 |

||

| ||

【 2009/05/14 】 |

||

| ||

【 2009/04/16 】 |

||

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

USBワームの仕組みと対策、トレンドラボのアナリストが解説 |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

最近流行している、USBメモリを介して感染を広げる不正プログラム「USBワーム」の動作と対策について、トレンドマイクロのリージョナルトレンドラボでシニアアンチスレットアナリストを務める岡本勝之氏が解説する(編集部)。 ● トレンドマイクロの脅威レポートでは4カ月連続で1位 昨今の不正プログラムの感染経路は非常に多岐にわたる。電子メールや不正なWebサイトを経由した不正プログラムの感染が多いため、単一の不正プログラム対策だけではなく、電子メール対策やURLフィルタリングの機能を持った製品を導入している方も多いだろう。さらに最近では、電子メールや不正なWebサイトからの感染に加えて、「USBメモリ」に代表される、物理的なメディアを介しての感染が増加している。 トレンドマイクロでは、「インターネット脅威レポート」にて、ユーザーからの不正プログラムの感染被害報告を毎月ランキングにしているが、上半期のレポートではUSBワームが悪用する不正な設定ファイル「MAL_OTORUN1」が1位となっている。また、USBワーム本体である「WORM_AUTORUN」も10位に入っており、上半期はUSBメモリ関連の不正プログラムが蔓延していたといえるだろう。 特に2008年2月に登場した「MAL_OTORUN1」は、毎月の感染被害報告ランキングで5月まで4カ月連続で1位となっており、その後も高い水準を維持している。

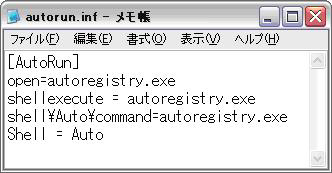

これまで、USBメモリのような物理メディアを介する不正プログラムは、「流行ウイルス」という観点からは重要視されてこなかったといえる。USBメモリのような物理メディア経由では、電子メールやWeb経由で感染する不正プログラムのような爆発的な感染拡大は起こりえないからである。 米国で流行っているUSBワームが日本に感染を広めるには、感染したUSBメディアを物理的に日本に持ち込む必要がある。USBメモリを航空便で送ったとしても日本に届くまでに3~5日かかるのだから、一瞬で世界の裏側にまでウイルスファイルを届けられる電子メールを媒介としたマスメーリングワームと比べれば、感染スピードの差は歴然である。 にもかかわらず、USBワームがここまで感染を広げた理由はどこにあるのだろうか。USBワームの最も大きな武器は、自動実行(ダイレクトアクション)である。 ● 自動実行機能でUSBワームが爆発的に感染拡大 アプリケーションのインストールCDを挿入した際、自動的にインストール画面が立ち上がることがある。これは、Windowsの自動再生機能により、インストーラーのプログラムが自動実行されているのである。実はこの機能はCDドライブだけでなく、他のリムーバブルドライブにも適用されている。接続されたメディア内に「AUTORUN.INF」という設定ファイルがあった場合、Windowsはそれを参照し、リスト内にあるプログラムを起動させているのだ(画面1)。

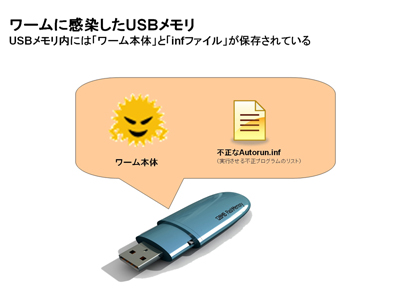

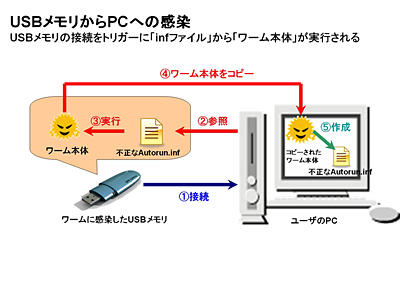

USBワームは、この自動再生機能を悪用して感染を広げる。具体的には、USBメモリに感染する際にUSBワーム自身のコピーだけではなく、本体を実行させる記述を含む「AUTORUN.INF」を作成する。これにより、USBメモリがPCに接続された際に本体が自動的に実行されるようになるのだ(図1および図2)。

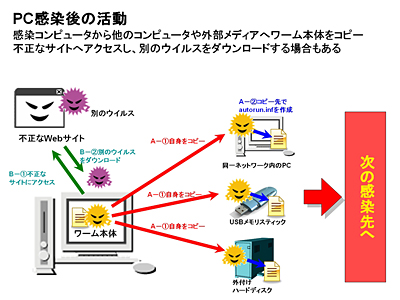

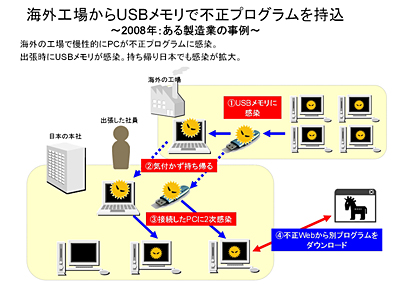

● 感染後は同一ネットワークで感染拡大、不正プログラムのダウンロードも PC内に侵入したUSBワームはその後、同一のネットワーク内のPCや別のUSBメモリなどに自身をコピーして感染を広げていく。さらに、USBワームは感染を広げるだけではなく、感染PCから不正なWebサイトにアクセスし、別の不正プログラムをダウンロードする活動も行う(図3)。

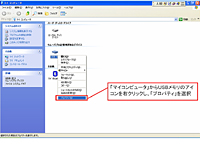

実際にトレンドマイクロが5月に行った検証では、1つの「WORM_AUTORUN」を検証用のPC上で動作させたところ、特定の不正なWebサイトに接続し、そこから別の不正プログラムをダウンロードしていた。 そのWebサイトでは、1カ月間に11種類の不正プログラムが確認された。つまり、攻撃者は2~3日おきに不正プログラムを入れ替えるという手の込んだ仕掛けをしていたのであった。 また、ある企業からは、社内のPCがUSBワームに感染し、PCが正常に使用できなくなるという被害が報告された。日本の社員が海外の工場に出張した際に、USBメモリでデータのやり取りしているうちにUSBワームに感染したと考えられる。 このケースでも、USBワームは不正なWebサイトへアクセスし、別の不正プログラムをダウンロードする機能を持っていた。幸い、不正なWebサイトへのアクセスをブロックするトレンドマイクロの「Webレピュテーション技術」によって、USBワームによる不正なWebサイトへのアクセスをブロックできていたが、こういった不正なWebサイトへのアクセスを防御できる製品がない場合、さらに複数の不正プログラムに感染し、被害が拡大していた可能性もある。 さらにこのUSBワームは、自身のコピーを作成する際に、USBメモリ内の正常なファイルと同じ名前を使っていた。その上、アイコンをフォルダアイコンにしておくことで、ユーザーの何気ないダブルクリックを誘導していたのである。こうした巧みな騙しの技術によって、何とか感染を広げようとする攻撃者の意図が読み取れる(図4)。

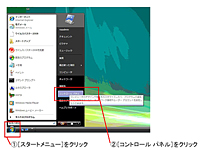

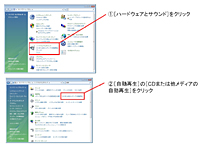

最近のUSBメモリは大容量化・低価格化が進み、個人ユーザーでも手軽に購入し、利用できるようになった。読者の中には、USBメモリを利用して、友人と旅行の写真などのデータをやり取りをしたり、仕事に必要なファイルをUSBメモリに保存して、自宅に持ち帰って作業している人も多いだろう。 このように、1つのUSBメモリを複数ユーザーで共有するという利用スタイルが、USBワームを蔓延させ、なおかつ根絶を難しくしている最も大きな原因といえる。USBメモリを共有したPCのうち、1台でも感染していればそこから感染が広まる。そして共有しているPCのワームを駆除する際にも、同時に全台の駆除が完了しないとピンポン感染の状態が続いてしまうのだ。 また、USBメモリなどのリムーバブルメディアは常時PCに接続されているものではないのでウイルスチェックの盲点になりやすく、PC本体の駆除が終わったとしてもウイルスチェックをし忘れたUSBメモリからまた感染が始まることもよくあることである。 ● Windowsの自動実行機能をオフにすることも有効な対策 最後に、USBワームの脅威に対策する方法について紹介する。まずは、USBワームが自動的に動きだすのを防ぐため、Windowsの自動実行機能をオフにする手段である。よく知られているのは、USBメモリなどの外部メディアをPCに挿入する際に「Shift」キーを押し続けることで、Windowsの自動実行機能を無効にすることができる。しかし、USBメモリを挿入する際にいちいち「Shift」キーを押し続けるのは少し面倒である。そこで、Windowsでは「コントロールパネル」から外部メディアの設定を変更することで、デフォルトでオンになっている自動実行機能をオフにすることができる(画面2~7)。

こうした設定をしておくことで、USBワームが自動的に動きだすのを防ぎ、意図せずにいきなりUSBワームに感染してしまう可能性を低くすることができるだろう。もちろん、正規のインストールCDなどが自動的に起動しなくなるため不便な面もあるが、もしもPCにウイルス対策ソフトを導入していないのであれば設定しておくべきだろう。 また、USBメモリを不審なPCで使用したり、不特定多数の人間と共有しないことも重要だ。自分のPCにウイルス対策ソフトが導入されていたとしても、USBメモリをウイルス対策ソフトが導入されていない(またはパターンファイルが最新の状態ではない)PCは、USBワームなどの不正プログラムに感染している危険性が高い。こうしたPCでUSBメモリを使用することで感染し、最悪の場合、重要なデータや個人情報の漏えいにつながる恐れもある。 ● ウイルス対策ソフトのアップデートは必須、USBメモリの手動スキャンも定期的に 次に、PCにウイルス対策ソフトを導入している場合は、USBワームに対して、次の2つの対策を取ることでセキュリティレベルを上げることができる。まずは、普段使用しているウイルス対策ソフトのアップデートを必ず行ってパターンファイルを最新の状態に保つことである。先に挙げた企業ユーザーのケースでは、感染したPCに導入されていたウイルス対策ソフトのパターンファイルが最新の状態ではなかったため、USBワームを検知できなかった可能性が疑われる。ウイルス対策ソフトのパターンファイルを最新の状態に保つことは、USBワームだけではなく、不正プログラム対策の基本である。 次に、ウイルス対策ソフトでUSBメモリの定期的な手動スキャンを行うことである。PCにウイルス対策ソフトを導入していれば、USBワームのPC自体への感染は防げるが、USBメモリ内にUSBワームが残るケースがある。そのため、USBメモリを使用する前には、手動スキャンをかけることでUSBメモリ内のUSBワームを駆除することをお薦めする。「ウイルスバスター2008」を導入している場合の手順については、画面8~10を参照していただきたい。

最近の不正プログラムは、単機能のプログラムが他の不正プログラムと連携して、PCに複合的に感染することが大きな特徴である。USBワームはPCへの侵入を主な役割とし、その後、不正なWebサイトにアクセスして他の不正プログラムをダウンロードしようとする。複合的な感染を防ぐためには、USBメモリへのセキュリティ対策を行うことは重要であるが、さらに不正なWebサイトへのアクセスをブロックする機能を利用し、複合的な感染を食い止めることも重要である。 ■URL リージョナルトレンドラボ http://jp.trendmicro.com/jp/about/labs/rtl/

- ページの先頭へ-

|