|

記事検索 |

特別企画 |

【 2009/06/11 】 |

||

| ||

【 2009/06/09 】 |

||

| ||

【 2009/06/08 】 |

||

| ||

【 2009/06/04 】 |

||

| ||

【 2009/06/02 】 |

||

| ||

【 2009/05/28 】 |

||

| ||

【 2009/05/26 】 |

||

| ||

【 2009/05/21 】 |

||

| ||

| ||

【 2009/05/15 】 |

||

| ||

【 2009/05/14 】 |

||

| ||

【 2009/04/16 】 |

||

|

|

|

||||||||||

|

ExcelとAdobe Reader/Acrobatの脆弱性、ユーザーの取るべき対策は |

||||||||||

|

|

||||||||||

|

マイクロソフトの表計算ソフト「Excel」と、アドビシステムズのPDF閲覧ソフト「Adobe Reader」およびPDF作成ソフト「Adobe Acrobat」に、相次いで脆弱性が存在することが報告された。いずれも開発元から、セキュリティアドバイザリという形で、脆弱性の概略と当面の回避策が公開されている。 ExcelもAdobe Reader/Acrobatも、PCで非常に広く使われているソフトだ。このようなソフトで、脆弱性が悪用されたウイルスなどがひとたび流行すると、普及率・利用率の高さから爆発的な流行となってしまうことがある。特にExcelの脆弱性については、対応するセキュリティパッチが提供される前に攻撃が確認される、いわゆる「ゼロデイ攻撃」の状況となっており、その危険性はなおさらだ。 現時点では、Excelの脆弱性は限定的な標的型攻撃での悪用が確認されたのみであり、Adobe Reader/Acrobatの脆弱性は存在が証明されたという段階だ。しかし、どちらもこれから広範に流行するウイルスに悪用される可能性は否定できない。ユーザーはPCを守るために、セキュリティパッチがリリースされるまでの間は、回避策を取ってゼロデイ攻撃に備えるようにすべきだろう。 ● 新種のトロイの木馬からExcelの脆弱性が発見される Excelの脆弱性は、Symantecが新種のトロイの木馬「Trojan.Mdropper.AC」解析の際に発見して公表したものだ。Symantecの公表から2日後、2月25日にはマイクロソフトもこの脆弱性の存在を確認し、セキュリティアドバイザリを公表した。脆弱性情報の標準化プロジェクト「CVE」では、この脆弱性は「CVE-2009-0238」として新規登録されている。◆マイクロソフト セキュリティアドバイザリ(968272) http://www.microsoft.com/japan/technet/security/advisory/968272.mspx ◆Trojan.Mdropper.ACに関する情報 http://www.symantec.com/ja/jp/business/security_response/writeup.jsp?docid=2009-022310-4202-99 ◆CVE-2009-0238に関する情報(英文) http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2009-0238 この脆弱性は、発見当初はExcel 2007をターゲットとするものと考えられていた。しかし、その後のマイクロソフトの説明では、Excel 2007/2003/2002/2000や閲覧用のExcel Viewer 2003、Mac用のOffice 2008 for Mac、Office 2004 for Macと広範囲に影響があるとされている。 脆弱性の詳細な技術情報については、マイクロソフトからは現在のところ公表されていない。SymantecやSecurity Focusなどから発表されている情報を総合すると、脆弱性の原因は、Excelに存在している、ある境界条件の実装の誤りに由来するもののようだ。 脆弱性は、悪意のあるExcelファイルをユーザーに読み込ませることで、Excelが本来アクセスできないはずのオブジェクトにアクセスしてしまい、結果としてメモリ破壊を引き起こし、任意のプログラムが実行できてしまうというもの。Excelを利用するユーザーが管理者ユーザー権限だった場合には、PCを乗っ取ることも可能になってしまうというわけだ。 マイクロソフトからは修正パッチが提供されるまでの当面の回避策として、「信頼できない、または信頼できるソースから予期せず受け取ったOfficeファイルを開いたり、保存したりしない」ことを挙げている。 また、この脆弱性の特徴としては、Excelの新しいファイル形式(.xlsx)には影響がなく、脆弱性を悪用するためには古い形式(.xls)が必要とされている点が挙げられる。そのため、マイクロソフトではさらに、

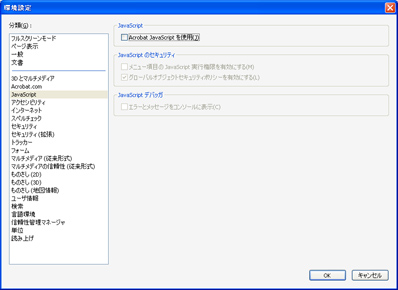

という2つの回避策をユーザーに推奨している。信頼できない出所のExcelファイルにはできるだけアクセスしないことは当然としても、パッチが提供されるまでは、上記2つの方法のうちどちらか一方も対策として取り入れるべきだろう。 なお、MOICEとは、マイクロソフトが無料で配布している「Word/Excel/PowerPoint 2007ファイル形式用Microsoft Office互換機能パック」の機能だ。旧形式のOfficeファイルを、Office 2007のOpen XMLフォーマットに一度変換してから利用するため、ファイル中のマクロなどが使用できなくなることがあるが、結果としてファイルから今回のような不正コードを取り除く効果がある。 MOICEの利用方法などについては、以下のマイクロソフトの技術情報に掲載されている。 ◆Word/Excel/PowerPoint 2007ファイル形式用Microsoft Office互換機能パックのMicrosoft Office Isolated Conversion Environmentの更新について http://support.microsoft.com/default.aspx?scid=kb;ja;935865 ● Adobe Reader/Acrobatは「JavaScriptを無効に」、続報にも注意が必要 一方、Adobe Reader/Acrobatの脆弱性だが、こちらはExcelの脆弱性に比べると公開されている技術情報が多く、既に脆弱性の攻撃コード(エクスプロイトコード)も公開されている。コードは比較的容易に読解できるスクリプトで、ウイルスなどへの転用も容易と思われる。その意味ではとても深刻な脆弱性で、ユーザーはできるだけ早急に当面の回避策を取るべきだろう。この脆弱性は2月16日に存在が一般に発覚し、19日には開発元のアドビシステムズからセキュリティアドバイザリ「APSA09-01」が公開された。 ◆APSA09-01に関する情報(英文) http://www.adobe.com/support/security/advisories/apsa09-01.html アドバイザリの内容としては、Adobe Reader 9とそれ以前の全バージョンに、不正なファイルを読み込ませることで、悪意の第三者によって任意のプログラムを実行することが可能な脆弱性があり、既にエスクプロイトコードが存在していることが示されている。 また、Adobe Reader 9およびAdobe Acrobat 9については3月11日に、それ以前のバージョンについては追って修正プログラムを提供するとして、修正パッチが提供されるまでの回避策を説明している。 脆弱性の回避策としては、Adobe Reader/Acrobatで「JavaScriptを無効にする」ことが提示されている。具体的には、Adobe Reader/Acrobatを起動し、メニューから「編集」→「環境設定」を選び、環境設定の画面で「JavaScript」メニューから「JavaScriptの使用」のチェックをはずすことで、無効にすることができる。 Adobe Reader/Acrobatユーザーは、パッチの提供が始まるまでは、それぞれのソフトでこの対策を実行すべきだろう。 ただし、読み込んだPDF中に含まれるJavaScriptの実行が行われなくなるので、ファイルによっては作成者の意図通りに文書が機能しないことがありうる、という副作用があることに注意が必要だ。

なお、この脆弱性の内容については、多くのセキュリティ情報サイトなどでも情報が公開されている。それらによると、脆弱性はPDFファイルに含まれるJBIG2イメージストリームの検証部分の問題にあるようだ。ただし、不正なイメージストリームによってメモリ破壊は可能だが、暴走したプログラムがどこから開始されるか確定できていないため、公開されている実証コードでは、JavaScriptを使ってシェルコードのエントリをばらまく「ヒープスプレー」という技法によって、暴走したプロセスを捕まえてシェルコードに導くことで、任意のプログラムを実行させている。そのため、Adobe Reader/Acrobatでの当面の回避策も「JavaScriptをOFFにする」という方法を取ることが推奨されている。 ただし、現在はこのような状況だが、解析が進みメモリ破壊によってプログラムの暴走がどこから始まるのか予測することが可能になれば、JavaScriptを利用しないでも悪意のコードを作ることが可能となる可能性がある。デンマークのSecuniaは公式ブログで、JavaScriptを用いずに実行可能な検証コードを作成し、一部技術者に公開していることを明らかにしている。 セキュリティパッチが公開されるまでの間に、こうしたJavaScriptを用いない攻撃が発生する危険性もある。そうなると、JavaScriptを無効にするだけでは不十分で、新たな回避策が必要となる。3月11日までは当面、Adobeの脆弱性に関してはJavaScriptを無効にする回避策を取るだけでなく、セキュリティ関連のニュースをチェックするなどして、厳重に警戒すべきだろう。 関連情報 ■URL マイクロソフト セキュリティアドバイザリ(968272) http://www.microsoft.com/japan/technet/security/advisory/968272.mspx Adobe Systemsのセキュリティアドバイザリ(APSA09-01) http://www.adobe.com/support/security/advisories/apsa09-01.html ■関連記事 ・ Excelに新たな脆弱性、MSがセキュリティアドバイザリを公開(2009/02/25) ・ Adobe Reader/Acrobatに新たな脆弱性、Adobeがアドバイザリを公開(2009/02/20)

( 大和 哲 )

- ページの先頭へ-

|