|

記事検索 |

バックナンバー |

||||||||

|

|

|

||||||

| Winny流出の傾向と対策 | ||||||

|

第4回:情報漏洩マルウェアから身を守る方法 | ||||||

|

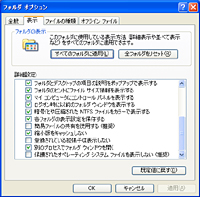

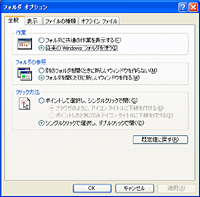

これまでの回ではWinnyやShareを使うことによる危険性について触れた。ではユーザーは具体的にどのようにすればこのようなマルウェアから身を守ることができるのだろうか? ■「トロイの木馬を城内に入れない」ために Winny/Shareの情報漏洩マルウェア(いわゆるキンタマウイルス)の被害を確実に防ぐ方法としては、まずWinnyやShareを使わないことだろう。先日、IPAも同様の注意を発しており、興味本位でWinnyを使うと痛いしっぺ返しを食らうと警告している。以前、官房長官も同様の呼びかけを行なっており、被害を防ぐためには「まず使わない」というのは、方法論としては正しいと言える。 だが、本当に重要なのは危険性の存在を正しく知り、正しい対処を行なうことだろう。情報漏洩の問題はWinny/Shareを使わなくても発生し、マルウェアを実行してしまうのはユーザー自身だ。P2Pを介さない情報漏洩マルウェアもあるので、今回は「トロイの木馬を城内に入れない」ための心がけや使い方について述べたい。 ・「拡張子は表示する」、ワンクリック実行をしない また、一部のメーカー製PCでは「ポイントして選択し、シングルポイントで開く」という設定(マウスでクリックするだけで選択&実行)になっている。処理としては簡単だが、これもうっかりクリックというトラブルが起きる。通常のダブルクリックによる実行に改めたい。

・ツールのバージョン管理を行なう これは、「自分のPCに何をインストールしているか」という把握ができていることも意味する。不要なツールはインストールしないのもよいだろう。特にActiveXなど、実行していることが把握しにくいものも確認しておくことが重要だ。というのもこれらの脆弱性を狙ってダウンロードを行なうマルウェア群が存在するからだ。 ・統合セキュリティツールをインストールする 総合ツールが必要な理由としては、(純然な)アンチウイルスソフトでは基本的に定義ファイルベースでの個別対応を行なっているため、定義ファイルに登録されていない新種ウイルスなど、ベンダーが把握しきれない「細かな攻撃」に弱点を抱えているためだ。その点、統合セキュリティソフトは、双方向のファイアウォール(Windowsファイアウォールがブロックするのは外部ソースからの接続で、データの送信については無制限という片方向が標準だ)があり、二重三重の防御となる。 ・アンチウイルスソフトを「過信しない」 ■それでもWinny/Shareを使うなら……… ここまでは通常のWindows操作での心がけになる。それでもWinny/Shareを初めとするP2Pソフトを利用する気があるなら、さらなるアドバイスをするとこのようになるだろう。 ・エラーダイアログを信用しない ・「標準」を使わない ・アイコンを変える ・エクスプローラーから実行しない ・専用マシンを作る ■「copy & forget」がデータ漏えいの一因? 最後に、本来のテーマである情報漏洩ウイルスの被害から身を守るために立ち返ってみたい。 本人だけでなく、企業も大ダメージを受ける「仕事のデータを漏らさない」ためには、仮に仕事のデータを家庭のPCで扱う必要性があったとしても、企業内PCよりも明らかにセキュリティレベルの低い自宅私用PCのHDDにはデータを入れないのがよいだろう。自動暗号化機能付きUSBメモリに入れて移動し、データはHDDにコピーしないというのが現実的な対策だ(最近ならこのような製品も出ている)。 Winny/Share等のP2Pソフトを使用していて、情報漏洩事件を起こした場合はP2Pと無関係の事例でも「担当者は自宅でP2Pを使用しており」とあたかもそれが原因であるような報道・発表をされる可能性は否定できないし、結果として路頭に迷うことになるだろう。 会社で自宅の私的なマシンの実行ソフトを制限することは、私権の侵害になるのではないか? という問題もあるが、「内閣官房長官の呼びかけもあるようにWinnyを使用しないこと」というような会社からの通知を無視していれば、何かあった場合スケープゴートにされる可能性もある。「やるなら覚悟しておけ」ということになるだろう。 筆者は「過去の流出事件」記事を見た際に、「仕事で必要なデータを家庭のPCにコピーして作業し、存在を忘れていた頃に流出した」と考えられるケースが多いと強く感じている。これを防ぐのはデータの存在を常に気にかける運用を行なうしかないだろう。 一方、企業におけるコンプライアンス強化の流れからすれば、家庭に仕事を持ち込まなくてもよい環境作りが企業に求められる(「自宅でサービス残業」は労働基準法違反だろう)。その上で仕事データを家庭のPCから一掃するのが企業として正しい対応(策のひとつ)だろう。 「従業員がデータを勝手に持ち出した」という釈明をする企業は多いが、持ち出させる素因を作っていた場合、企業にまったく責任がないとは言いにくい。私用マシンを持ち込まなければ業務が成り立たない状況になっている職場も同様だろう。 Winnyを使わせないという対症療法だけでなく、PCを安全に使う手法をこの機会に学んでほしいと強く感じる。なお、来年よりわかりやすいセキュリティ知識や強化策を解説した連載を行なう予定であり、こちらもぜひ見て欲しい。 (2007/12/26)

- ページの先頭へ- |