~セキュリティーマネージメントができなければ法律は守ってくれない~横山弁護士

IDGジャパン、イベント「Security Tech Update/Tokyo 2002 Fall」を開幕

■URL

http://www.idg.co.jp/expo/nws/

http://www.idg.co.jp/expo/snw/

http://www.idg.co.jp/expo/dcc/

27日、株式会社IDGジャパンの主催によるネットワークセキュリティーの専門イベント「Security Tech Update/Tokyo 2002 Fall(以下、STU)」を東京国際フォーラムで開幕した。会期は29日までの3日間となっており、展示会場ではSTUの他に、ストレージネットワーク関連情報を提供する「STORAGE NETWORKING WORLD/Tokyo 2002」やデータセンタービジネスを紹介する「DataCenter Conference 2002」が併催されている。

●セキュリティーマネージメントができなければ法律は守ってくれない~横山弁護士

|

|

森綜合法律事務所 |

横山弁護士は、セキュリティーマネージメント上関係のある法律を紹介した。まず、“情報を守る法律”として「不正競争防止法」と「不正アクセス禁止法」、“情報を守らされる法律”として「損害賠償責任」と「個人情報保護法」を挙げている。これらを踏まえて、情報漏えいを引き起こした際の法的責任などについて例示しながら解説した。

第一の例として挙げられたのは京都府宇治市の例だ。この件は、宇治市がシステム開発を外注し、外注先のアルバイトがその中の個人情報を名簿業者に売ったというもの。宇治市は外注する際に、外注先会社と秘密保持契約を結んでいたが、判決ではそれだけでは不十分だとして、宇治市と外注先会社双方の過失を認めて、一人当たり1万5,000円の損害賠償を認めている。この件では原告が3人であったため損害賠償金額は4万5,000円だったが、これが宇治市の総人口約19万人全員が訴えていたとすると、賠償金額は総額28億5,000万円になっていたという。

また、第二の例として、ネット上の掲示板に個人情報を掲載された歯科医の件を挙げた。この事例は、歯科医がネット上の掲示板で住所や氏名などを公開され、損害賠償請求訴訟を起こしたというもの。これらの情報はタウンページなどで公開されているものと同様のものだったが、判決では、「例えタウンページ等で公開されている情報でも、それがネット上でも公開してよいというものではない」として、損害賠償20万円を認めたという。これらの例のように、個人情報漏えいによる企業等の損害は規模によっては数十億円に達する可能性があり、相応のリスクが存在することを認識する必要があると語った。

また、「法律が成立していないので、詳しくは語れないが」(横山弁護士)としながらも、個人情報保護法や住民基本台帳ネットワークの問題も語っている。個人情報保護法では、住所や氏名、メールアドレスなどを対象としており、その情報を保護しなければならないが「不可能を可能にしろとまでは言っていない」(同氏)という。例えば、データセンターが十年に一度の大地震で崩壊し、そこから情報漏えいが発生したとしても、そこまで保証する必要は無いという。しかし、宇治市のように秘密保持契約を締結しただけでは不十分という判例も出ている。横山弁護士は、個人情報保護法について「どこまでが必要で、どの程度以上する必要は無いのか。といった必要十分条件は法案が成立した後の議論を待たないと判断できないだろう」と予測している。

最後に横山弁護士は、セキュリティーマネージメントに失敗し、個人情報を漏えいした場合。例にあったように、民事では損害賠償による数十億円規模での補償しなければならない判決が存在し、個人情報保護法が成立すれば、悪質な場合、刑事罰として逮捕される可能性も出てくると警告している。そして、「不正競争防止法などの“情報を保護を保護してくれる法律”であっても、最低限のセキュリティーマネージメントができていてこそ有効なものだ。できていなければ、逆に“情報を守らされる法律”である個人情報保護法などで罰せられる可能性がある。このようにもはやセキュリティーマネージメントは必要“要件”であることを認識しなければならない」と語った。

●人間こそが最大の脆弱性であり脅威だ~マイクロソフト小野寺氏

|

|

マイクロソフト |

小野寺氏は「管理者は“機密性”“完全性”“可用性”が備わっている信頼できるシステムを望んでいる」としながらも、「実際には毎月多くのサイトが改ざんされており、情報漏えいなども発生している。これらに対策するためには、システムや脅威と対策をよく理解し、確実な対策を行なわなければならない」と警告した。

しかし、実際の“確実な対策”というものは、マシン構成、OSバージョン、規模などケースバイケースで異なるため、この講演ではセキュリティー上最低限守らなければならない注意点を、「Windows 2000 Server」、「IIS 5.0」、「SQL Server 2000」の3つに分けて紹介した。

まず、「Windows 2000 Server」は全ての基本であり数々のアプリケーションの基礎となるものなので、最も注意して設定等を行なわなければならないとしている。具体的には、パスワードをアルファベット、記号、数字あわせて9文字以上にする、管理者アカウントをAdministratorから他の名前に変更する、ファイルシステムをNTFSにする、匿名アクセスを拒否する、サービスを必要な物以外全て“無効か削除”する、不要なファイル共有を削除する、という6点を挙げた。

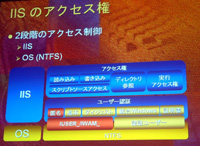

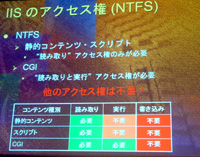

次の「IIS 5.0」では、IISのアクセス権を基本的に“読み取り”のみにし、絶対に“書き込み”を与えてはいけない、不要な機能を停止する、Lockdown/URL Scanなどのツールを利用する、クロスサイトスクリプティングやCookie対策をきちんと行なう、ログをきちんと保管する、の5点を警告した。

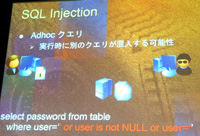

最後の「SQL Server 2000」は、saパスワードに必ずパスワードを設定し、SQL認証を行なわないようにすることや、システムSPを制限する、サービス実行アカウントに強力な実行権をもつアカウントを利用しない、SQL版のクロスサイトスクリプティングへの注意点など4点を注意した。さらに、まとめとして「デフォルト設定は危険なので使わない」、「パスワードは全ての要なので9文字以上のものを利用する」、「アクセス権は必要最小限しか与えない」などの、セキュリティー上最低限行なわなければならない点を繰り返し強調した。しかし、どんな設定を施してあっても「最終的には、人間が一番の脆弱性であり脅威だ。しかも、システム運用者はその人間であるためにこれらの脅威は常にどこにでも存在している。これらの脆弱性を少しでも緩和するためには、セキュリティーポリシーの策定や管理者への啓蒙、経営者がそのことを認識していることなどが近道といえる」と結論付けた。

|

|

|

IISのアクセス権イメージ

|

IISのアクセス権の設定例

|

|

|

|

システムSPのデフォルト設定

|

SQL版のクロスサイトスクリプティングであるSQL Injection |

(2002/11/27)

[Reported by otsu-j@impress.co.jp]