|

記事検索 |

バックナンバー |

||||||||

|

|

|

||||||||

| Winny流出の傾向と対策 | ||||||||

|

第3回:マルウェアを実行させるための偽装工作 | ||||||||

|

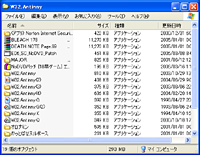

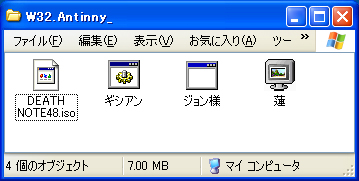

前回は、情報漏洩をもたらすマルウェアがWinnyやShareを狙った背景を説明した。 今回は、いかにしてそれらのマルウェアをユーザーに実行させるかという方法論を紹 介する。 ■ソーシャルエンジニアリング手法とWindowsの初期設定を使用 WinnyやShareにおけるマルウェアは基本的にトロイの木馬であり、実行しなければ危険性がない。そこで使われたのが、「ユーザーが実行しそうなファイル名にする」というソーシャルエンジニアリングの手法である。 WinnyやShare上に流れているトロイの木馬を実行させるためには、主に、Windows XPの初期設定「登録拡張子の非表示」とアイコン偽装を併用している。前者は、登録された拡張子(実行ファイルならば.exe)をエクスプローラー上で表示しない、というものだ。エクスプローラーは、登録拡張子ごとにダブルクリックで規定の動作を行ない、(当たり前だが)「アプリケーションソフト」を意味する.exeの場合はプログラムを実行する。 ここで、トロイの木馬を圧縮ファイルに偽装したケースを考えてみよう。Winnyで流れるファイルの場合、何らかの理由で圧縮ファイルが破損していることもある。Windows XPではZIP圧縮の場合、エクスプローラーがZIP展開機能を持っているため、ダブルクリックすると圧縮フォルダの表示という形でフォルダ内のファイル一覧を見せるが、破損ファイルの場合はエラーダイアログが表示される。普段、エクスプローラー上でZIPファイルを展開するユーザーにとっては、圧縮ファイルをダブルクリックするというのは通常の操作であり、偽装によって「実行してしまう」可能性が非常に高い。 偽装のテクニックとしては、マルウェアのアイコンを圧縮フォルダの拡張子と同じにすることが挙げられる。ユーザーがこれを実行した場合、マルウェアが常駐するとともに、「ファイルが破損していた」というニセダイアログを出すのだ。これによって、ユーザーがあまり不審に思わない形でマルウェアを実行させる狙いがある(P2Pではなにかの拍子で圧縮ファイルが破損することはよくある)。また、自己解凍の圧縮ファイルに偽装するテクニックもある。 Windowsの「仕様」を使う例も存在した。例えば、以前のWindows XPでは.folderという拡張子のファイルは、実際の内容と関係なくフォルダアイコンとして表示されていた。このため、「hogehoge.folder」というファイルにHTMLデータを記述しておき、hogehogeをフォルダと勘違いさせてマルウェアを起動させる手口が存在した。これも広い意味でアイコン偽装だろう。なお、この仕様は現在のWindows XP SP2では改善されている。

■取得させやすそうな名前をつける 前回で述べたように、Winnyで効果的にファイルを取得するには、キーワードを用いて「地引く」ことが基本的なテクニックだ。逆に言えば、よく取得されるであろうファイル名を付けてマルウェアを放流すれば、より多くのユーザーに感染させる可能性を高められる。また、トロイの木馬を実行するのは、主にマルウェアの危険性を考えないライトユーザーが多い。そのため、ライトユーザーが好みそうなキーワードを付与すれば、さらに感染率を高められる。 具体的な例としては、「ヒット曲」や「コミック」だ。アルバム1枚のMP3データやコミック本のJPEGデータは通常、圧縮ファイルで流れるため、Winnyから取得したファイルを使うためにはまず展開処理が必要だ。ここに、ZIPアイコンに偽装されたEXEファイルを実行させやすい素地がある。 また、これらはせいぜい100MB以下のファイルで、取得するまでにさほど時間を要するわけではないので、近未来に流れると予想されるキーワードでダウンロード指定をかけることも多い。毎日、WinnyやShareを使わなくても、特定曜日の就寝前にP2Pを起動し、朝確認して目的のファイルが取得できていれば電源を切る、といった使い方でも、目的のファイル(と思っているもの)が取得できるだろう。以前調べた範囲では、週刊コミック誌の特定連載や週刊の音楽ヒットチャートといった形で、これらのマルウェアが集中的に配布された状況が見られた。 週刊コミック誌に関しては、P2Pを使う別の側面もある。週刊誌は言うまでもなく定期的に発行されるが、全国流通という関係上、発売日の数日前には印刷・製本を開始する。このため、一部の書店では数十年前から「早売り」が行なわれている(これは取次ぎとの協定違反なので、発覚するとペナルティがあるものの、確実な売り上げ増が見込めるため早売りを行なう販売店はそれなりにある)。 なお、Winny上では「早売り週刊誌を買ってきてスキャンする『放流神』」が存在しており、これらのコミックを発売日前に見ることも可能だ。このケースでは、例えば週末にWinnyを実行して、自分の好みの連載名で地引けば「月曜日販売のコミック」ファイルを取得することが可能だが、これらのコミックに偽装することによって、ユーザーがマルウェア入りのファイルを入手する危険性は非常に高くなる。 ■Warezと見せかけたマルウェアも

マルウェアを実行してしまうもうひとつのパターンは、Warez(日本では語呂とクラックに繋がることから「割れ」とも通称される)に関連するところにある。例えば、アプリケーションソフトのシリアルキーの生成プログラム(Serial Generator)や、その入力を無視させる修正パッチ(Serial Crack Patch)などのツールがWarezプログラムとして挙げられる。これらの「キージェネ」や「クラックパッチ」は、ファイル容量が小さいため比較的ダウンロードしやすい。また、現在の市販アプリケーション類を不正に動かすためには、こうしたツールがほぼ必須だ。 ゲームソフトの場合は、シリアルキーではなく、CDやDVDそのものに仕掛けを施しておき、起動時にこれらのメディアがドライブに入っているかチェックするというものが多い。これらのプログラムを入手したとしても、実行させるためには「No cd/dvd patch」と呼ばれるWarezが必要となる。このWarezに望んでいる効果がある・ないに関わらず、マルウェアが仕込まれているというのもよくあるパターンだ。 さらに、ゲームソフトの海賊版はP2Pの場合、CD/DVDのイメージファイルとして流れているのが一般的だ。イメージファイルはCD-RやDVD-Rに書き込むのもよいが、仮想CD/DVDソフトを使ってマウントすればゲームが実行できる(当然プロテクト回避のno CD/DVD patchを併用する)が、ここにもワナが隠されている。 Windowsの初期設定では、CDやDVDをドライブに入れると自動実行する設定になっており、仮想CD/DVDソフトも同様にマウントしたイメージを自動実行するようになっている。そこにマルウェアを仕込む余地がある。つまり、「○○のイメージ」として入手したCD/DVDイメージが、実はマルウェアを仕込んだもの、あるいはマルウェアそのものというケースがある。 Warezを入手するためには情報収集をして「裏サイト」に行くというのが以前の常套手段であり、そのためにはある程度のスキルが必要だった。しかし、ディスクイメージとWarezが同時に流れるWinnyをはじめたP2P環境は、その状況を一変させたと言ってもよい。 今回紹介したあたりがP2Pを使う上での危険性の入り口になるが、次回はまとめとして危険性を減らすための具体的手段について触れたい。 (2007/12/19)

- ページの先頭へ- |