|

記事検索 |

イベントレポート |

|

|

||||||||||||||

|

産総研の高木氏、Webアプリの欠陥検査方法を解説 |

||||||||||||||

|

|

||||||||||||||

|

セキュリティ関連イベント「Security Solution 2003」併催の「Network Security Forum 2003」では24日、技術セッションが開催され、独立行政法人産業技術総合研究所グリッド研究センターの高木浩光氏が「Webアプリの欠陥検査 実践編」と題した講演を行なった。

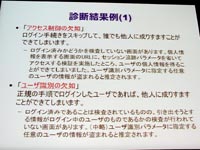

講演では脆弱性の発見手順を19段階に分類して説明されている。検査対象となるのはログイン機能を持つWebアプリケーションで、検査対象となる欠陥は「盗聴」「パスワード漏えい」「セッションハイジャック」「アクセス制御の欠如」「不完全なアクセス制御」など。 検査はまず、「WebアプリケーションがSSL保護を謳っているか」をチェックし、個人情報が暗号化によって保護されているかを調べる必要があるという。その際に、情報の送信先が「https://」となっていない場合は、改ざんにより盗聴される危険があるため、注意が必要だとしている。 次に、実際にユーザー登録を行ない、取得したID・パスワードでログインを試み、その際にも暗号化されているかどうかを調査する。また、注文や決済方法確認などの登録画面が不正に見えてしまう可能性についても調査する。さらに、セッション追跡が「POST方式」か「GET方式」かで分別し、それぞれのケースで異なった調査を行なう方法や、HTML内のhiddenパラメータから調査する方法、Cookieの種類、個数などをケース別に分類して調査する方法などが紹介された。 これらの調査で問題がある場合には、Cookieに含まれているユーザーIDをほかの数値に変更するだけで、他人の情報が閲覧できてしまうことや、直接URLを打ち込むと本来閲覧できてはならない画像やPDFファイルが閲覧できてしまうことがあるという。ただし、「この調査方法をWebアプリケーション提供業者に無断で行なうと、不正アクセス法違反になる可能性があるので、実際に調査を行なう際には調査対象業者の許可を得てから行なった方が良い」と注意を促した。 また、上記の調査方法以外にも「サーバー証明書の内容は適切か」「パスワードリマインダの安全性」「パスワードを誰が決めるのか」なども調査対象になりうるという。 高木氏は、これらの“自身の経験則に基づいた調査”を半自動化するソフト「開発コード:Vulnagra」を株式会社ソフテックと共同で開発し、現在製品化を目指しているという。このソフトは、ブラウザで調査対象のWebアプリケーションと通信する際にプロキシとして設定することによって、Webサーバーとの通信内容を分析を行ない、従来システム化が困難だったセッション管理の欠陥の検証を可能としたもの。 診断結果は、「アクセス制御の欠如」や「ユーザー識別の欠如」など、問題別に表示され、比較的簡単に解決することができるとのこと。同氏は、Webアプリケーション発注者や開発ベンダー、情報セキュリティ監査業者などに利用を勧めた。

関連情報 ■URL 安全なWebアプリ開発 31箇条の鉄則 http://staff.aist.go.jp/takagi.hiromitsu/#2002.12.17 アクセス制御機構の機能不全を検出・検証するシステム http://www.ipa.go.jp/security/fy14/development/web-auth/test-tool.html Network Security Forum 2003 http://www.jnsa.org/nsf2003/ Security Solution 2003 http://expo.nikkeibp.co.jp/secu-ex/ ■関連記事 ・ 「日本のインシデント対応体制」がテーマのパネルディスカッション(2003/10/23)

( 大津 心 )

- ページの先頭へ-

|