|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||

|

マイクロソフト奥天氏講演 |

||||||||||||||||||

|

|

||||||||||||||||||

|

IDGジャパンは、セキュリティ関連イベント「Security Tech Update/Tokyo 2003」を東京国際フォーラムにおいて開催している。期間は13日まで。その中の特別講演において、マイクロソフトアジアリミテッドGTSCセキュリティレスポンスチームマネージャの奥天陽司氏が「マイクロソフトにおけるセキュリティへの取り組みと、今後の展望」と題した講演を行なった。 ● Blasterの次にどんな恐ろしいウイルスが登場するかとても心配だ

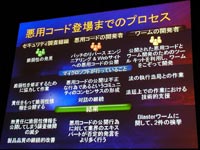

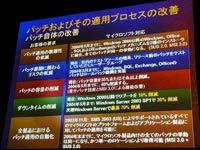

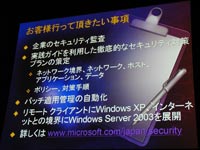

続いて、ウイルスの脅威が増している点について、「Nimdaが登場したとき“もうこれ以上危険なウイルスは登場しないだろう”と思っていたが甘かった。Slammer、Blasterとますます危険になってきており、“次にどんな恐ろしいウイルスが登場するのか”と考えると、とても心配だ」と語った。 マイクロソフトでは、Blaster出現以前からGates会長が提唱した「Trustworthy Computing」に取り組み始めており、「SD3+C」に基づいたOSの強化などを実施している。しかし、Blasterの出現時には、「セキュリティ研究家やソフトウェアベンダー、ウイルス製作者などが複雑に入り組んだ関係になっている上、Exploitコードの出現により非常に簡単にウイルスが製作できるようになってきている」と分析。さらに同社の取り組みを加速させる要因となったとしている。 そもそもExploitコードは、マイクロソフトが提供するセキュリティ修正プログラムをアセンブラなどの低レベルの言語で解析する“リバースエンジニアリング”によって作られるケースが多いという。このような理由や「パッチの数が多すぎる」「毎週新しいパッチが公開されるため、適用が追いつかない」などのユーザーの声も考慮し、パッチとその適用プロセスを改善した。現在では、「ゼロデイアタック」などのパッチ提供前にすでに攻撃が始まっているような緊急の場合を除いて、月1回第2水曜日(日本時間)の提供となった。 ● シールド技術の導入やパッチ改善により品質を向上させる 具体的にパッチの改善では、現在8種類あるパッチ適用のインストーラーを2種類に統合し、簡潔にするほか、社内テストリソースの増員やリリース前にパッチを社外で検証するなど「パッチの質を向上」させるという。そのほか、パッチ容量の35%以上削減やリブート回数を10%以上削減など、現在パッチ適用の障害となっている要因を減らしていくという。また、パッチを適用しなくてもPCを守れるようにするため、クライアントのシールド技術を強化する。これは、ネットワーク攻撃や添付ファイル形式のウイルス、バッファオーバーランの抑止など現在主流となっている攻撃を防ぐもので、2004年上半期に提供予定のWindows XP SP2で提供する。 サーバーにおいては、ネットワークに接続しようとするクライアントPCの“パッチの適用状況”や“ウイルス対策ソフトのパターンファイル状況”などを判断し、企業のポリシーに反する場合には“ネットワークに接続させない機能”などを、Windows Server 2003 SP1で提供予定だ。なお、この機能は実際にマイクロソフト社で採用済みだという。 Trustworthy Computingに基づいた製品開発も進んでおり、脆弱性の発見頻度は減少してきたとしている。奥天氏の示した数字によると、Windows 2000 Serverシリーズでは出荷開始後150日で230個だった脆弱性が、Windows Server 2003では9個まで減っているとのこと。この点について同氏は、「現在は過渡期なので、すぐに0になるというわけではないが、1度発見した脆弱性は2度と発生しないため、今後どんどん発見数は先細りしていき、0は難しいが限りなく0に近づいていくだろう」と語った。 また、ユーザーに取り組んで欲しいこととして、「企業のセキュリティ監査」や「パッチ適用管理の自動化」、「リモートクライアントにはWindows XP、インターネットとの境界にはWindows Server 2003を導入する」などを挙げたほか、「セキュリティ担当者としての意見では、セキュリティに問題があると思えば“Windowsを利用しない”という選択肢もあると考えている。しかし、パッチ管理機能やWindows Updateなどの機能は、ほかのOSでは実装されていないはずだ」と語り、講演を締めくくった。

関連情報 ■URL Security Tech Update/Tokyo 2003 http://www.idg.co.jp/expo/nws/ 特別講演スケジュール http://www.idg.co.jp/expo/nws/keynote/index.html 関連記事:マイクロソフト、セキュリティーについての取り組みを発表 http://internet.watch.impress.co.jp/www/article/2002/0416/micro.htm ■関連記事 ・ Windows XP/2000にネットワークに接続しているだけで危険な脆弱性(2003/11/12) ・ IEの累積パッチが公開、IEを利用していなくても影響を受ける(2003/11/12)

( 大津 心 )

- ページの先頭へ-

|