|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||

|

DDoS攻撃や未知のウイルスに備えるセキュリティ技術 |

||||||||||||||||||||

|

|

||||||||||||||||||||

|

情報通信研究機構(NICT)は6月3日、4日の両日にかけて、東京・五反田で第1回研究発表会を開催する。NICTは、2004年4月に通信総合研究所(CRL)と通信・放送機構(TAO)を統合した研究機関で、情報通信に関する産官学連携の共同研究を数多く進めている。統合後、初めての開催となった今回の研究発表会では、75件のテーマについて研究の報告が行なわれた。ここでは、その中からセキュリティに関する研究報告を紹介する。 ● DDoS攻撃予報~ISPの連携により大規模攻撃を事前に回避

発表ではまず、DDoS攻撃は発生してからでは有効な回避策はほとんど存在しないため、事前にいつ攻撃が発生するのかを予測するシステムが重要であるという認識を示した。その上で、複数のISPが連携してDDoS攻撃の予兆となる動作を捉え、攻撃の発生を予測するとともに攻撃を回避するシステムの研究開発を行なったことを紹介した。 DDoS攻撃は、事前に攻撃用のプログラムがネットワーク上のマシンに大量に配布され、それらが一斉に攻撃を開始することで発生する。攻撃プログラムの配布は、メールへの添付や、OSのセキュリティホールなどを悪用する形で行なわれ、多くの場合は無差別的に不特定多数のマシンに対して配布を試みようとするため、こうした挙動はISP側の侵入検知装置(IDS)などで容易に捉えられる。 今回富士通が開発したシステムは、各ISPが設置しているIDSによって検知された情報を連携させることで、DDoS攻撃が発生する時期と規模を予測し、攻撃パケットの遮断などの回避策を事前に行なうことで、DDoS攻撃を無力化させるものとなっている。攻撃用のプログラムに送られる攻撃開始命令や、攻撃用のプログラムがインストールされているマシンかどうかをチェックするために送られる確認用のパケットなどを監視することで、DDoS攻撃の発生する危険性や緊急度をリアルタイムで計算する。 攻撃発生の危険性が高まった場合には、各ISPに攻撃パケットを遮断するなどの対応を依頼することになる。これについては、予想される攻撃に対してどのような措置を取るかといったポリシーを事前にISP間で交換しておき、対応を依頼された場合にはポリシーを参照することで迅速に判断する仕組みを提案している。ISP間では証明書交換やHTTPS通信などを利用することで正当性を確保し、攻撃への対応依頼については機械的に処理できるように、依頼の種類やメッセージなどをXML形式によって記述するといった手法を用いている。 富士通では、実際に仮想マシン48台からなる疑似ISP環境を構築し、実際にDDoS攻撃プログラムを動作させるシステム検証実験を行なっている。実験では、1秒未満で将来発生する攻撃の種類と規模が予測できたとしており、DDoS攻撃を事前に予測することは十分可能であるとしている。また、シミュレータを用いてルータを最大1,000台持つISPが100社存在するような環境での実験においても、30秒以内に攻撃対策の実行が可能であったとして、このシステムにより大規模なDDoS攻撃は回避できるとしている。

● 未知のウイルスにも確実に対応~仮想マシンでウイルスの挙動を特定

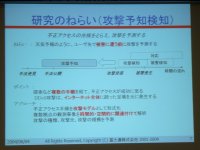

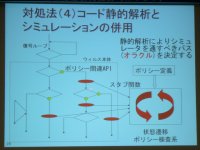

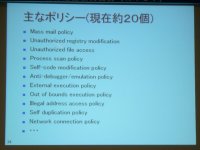

現在のウイルス対策では、ファイルをあらかじめ定義されたウイルスのパターンと照合することで、ファイルがウイルスであるかどうかを判断している。しかし、この方法だけでは急速にウイルスが増殖した場合には、パターンファイルの更新が間に合わないという問題がある。 今回発表された研究では、ファイルがプログラムとしてはどのような挙動を行なうものであるかを解析するとともに、仮想実行環境の上で動作させることでWindowsのレジストリやファイルなどにどのような影響を与えるかを調査し、その結果をもとに悪意のあるプログラム(ウイルス)であるかどうかを判定するシステムを開発している。これにより、未知のウイルスに対しても対応が可能となるとしている。 システムでは、Windowsを対象として、検査対象となるファイルについてどのような命令が実行されるかをシミュレートし、プログラムとしての挙動を分析する。多くのウイルスが行なう、自分自身を複製しようとする動作や、メールサーバーへの大量のアクセス、Windowsの特定のAPIの呼び出し、システムの重要な部分のレジストリの書き換え、偽装のためにプログラムが自分自身を書き換える動作などをチェックを行なう。これを、ウイルスに特有の挙動を記述したポリシーと照合することで、ウイルスであるかどうかの判定を行なう。 実験では、近年に流行したウイルス150種類については、このシステムによってすべて検知できたとしている。特に、MyDoomやBagle、Netskyなどのウイルスは、亜種も含めて全く未知な状態で検知でき、実環境においても有効であるとしている。ただし、正常なプログラムをウイルスであると誤認するケースも発生するため、どこまでをウイルスと判定するかのポリシーの精度を高めることが、今後の課題だとしている。

関連情報 ■URL 情報通信研究機構(NICT) http://www.nict.go.jp/

( 三柳英樹 )

- ページの先頭へ-

|