|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||

|

Antinnyなど、日本人の好みを理解したウイルスが脅威となる~奥天氏 |

||||||||||||||||||

|

|

||||||||||||||||||

|

IDGジャパンは22日、ウイルス対策専門のコンファレンス「Virus Conference For Enterprise」を東京青山ダイヤモンドホールで開催した。基調講演では、マイクロソフトセキュリティレスポンスチームセキュリティレスポンスマネージャの奥天陽司氏が「マイクロソフトのセキュリティへの取り組みと、インシデントへの対策」と題した講演を行なった。 ● 脆弱性は必ず直すし、インターネット上の噂や情報もすべてチェックしている

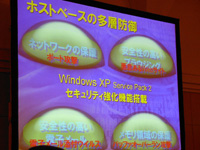

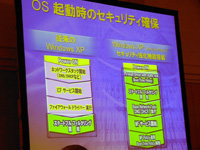

また、これらのウイルス発生時には、ウイルス対策ソフトがあまり有効に働かなかったと語り、その要因は「パターンマッチング方式の、現状のウイルス対策ソフトの機能的限界と言っても過言ではないのではないか」と分析している。さらに、持込PCによる感染が多かった点にも触れ、「社内PCだけでなく、持込PCを遮断する管理やVPNの管理方法にも問題を投げかけた事例だった」と説明している。 また、同社の脆弱性への取り組みについては、「発見した脆弱性は必ず直すし、インターネット上の噂や情報もすべてチェックしている」と語った。 ● Antinnyが感染拡大したのは、日本人の好みを理解している日本人が作ったからだ 同氏は、これらのことから「ウイルスの脅威はどんどん増していっていると言っても過言ではない」と言いながらも、「ただし、これらWindowsの脆弱性を狙ったウイルスの95%は、『パッチリリース後に出現』している点がポイントだ」と語り、パッチを迅速にあてていれば、95%のウイルスが防げると強調した。一方で、Sasserはパッチがリリースされた2日後にはexploitコードが出現していた事例を紹介し、「大きな衝撃を受け、一層危険が増していることを自覚した」と告白している。また、ソーシャルエンジニアリング的な要素も強くなっていると分析。特に日本においては「日本語であるという点が、最重要なファクターだ」という。例として、2003年8月に出現したWinnyを媒介として感染を拡げるウイルス「Antinny」を挙げた。同氏は、Antinnyが日本で局地的に感染拡大した要因として、「もちろんほとんど日本だけで使われていたアプリケーションが対象という点も大きいが、“日本語”のファイルである上に、日本人の好みを理解したファイル名などとなっている点が大きい」と分析し、「日本人が日本人を対象にして作ったのだろう」と推測した。 ● Windows XP SP2では、攻撃対象となる四大要素を的確に防御 続いてマイクロソフトが推進しているセキュリティ施策のひとつである「多層防御(Defense-in-depth)」を説明。入退室管理などの「物理セキュリティ」やファイアウォールなどの「ネットワーク境界部」、OSの設定見直しなどの「ホスト」などセキュリティを7階層に分けて防御するように推奨している。奥天氏は、このなかから特に「ホスト」に関する防御を紹介した。ホストにおける多層防御は、ポート攻撃などから守る「ネットワーク」に関する防御、メールを介して拡がる「添付ファイル」に関する防御、バッファオーバーフローを防ぐための「メモリ」に関する防御、悪意のあるWebサイトから守るための「Webサイト」に関する防御の4種類の防御が、Windows XP SP2では対策されていると解説した。

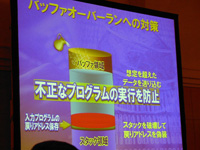

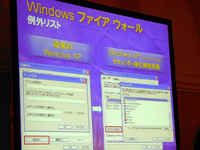

まず、Windowsファイアウォールによって、ネットワークに関する防御を備えている。また、ファイアウォールと自動更新、ウイルス対策を「Windowsセキュリティセンター」で一括管理できるため、基本とも言えるWindowsUpdateも比較的容易に管理可能だと強調した。 次に、SP2におけるInternet Explorer(IE)にはポップアップブロック機能やActiveXコントロール機能が搭載されているため、インターネット経由で悪意あるプログラムをダウンロードおよび実行してしまう危険性が大幅に減少しているという。このため、「Webサイト」による脅威も軽減したと指摘した。さらにSP2のIEでは、実行形式のファイルをダウンロードした場合、自動実行するのを防ぐために、ダウンロードして実行する際に必ず警告ウィンドウを表示する仕様になった。このため、ユーザーが知らないうちにプログラムが実行されることが無くなったと言える。 Outlook Expressには、HTMLメールの保護機能として、HTMLメールの画像を自動的に取得しない仕様となった。これは、画像取得時にユーザーのメールアドレスの有効性などが漏洩する可能性があるためだ。したがって、ユーザーが許可しなければHTMLメールの画像は表示されない。また、添付ファイルも実行形式の場合は、デフォルトでは隠れる仕様となった。「この仕様変更によって、不注意なウイルスファイルのクリックが減るだろう」と奥天氏は予測している。 4点目の「メモリ」に関する防御では、「Data Execution Protection(NX)」を実装する。ただし、この技術はCPU側のサポートも必要なため、64bit版Windows XPでのみサポート予定だと説明した。 最後に奥天氏は、「2003年のBlasterは我々が予想できなかったウイルスと言える。このように、ウイルスはどんどん悪質化しており、厳しい状況に向かっていると言える。このことから、当社だけでなく、PCメーカーなどとの連携も必要だ」と語ったほか、「パッチ管理ツールの導入などによって“パッチ管理”を強化することにより、リスクを減らすことが最も重要だ。多層防御を行なえば、新たな脅威にも対抗できる」と多層防御の必要性を訴えた。

関連情報 ■URL Virus Conference for Enterprise http://www.idg.co.jp/expo/vc/ Winnyを経由して感染するウイルス「Antinny」特集 http://internet.watch.impress.co.jp/static/index/2004/04/09/antinny.htm インターネット事件簿 第14回捜査書類「サルベージ」に執念を燃やす京都府警 http://internet.watch.impress.co.jp/static/column/jiken/2004/07/07/ ■関連記事 ・ Windows XP SP2で動かなくなったプログラムの“救出方法”教えます(2004/07/20) ・ Winnyを媒介として感染を広げるウイルス「W32.HLLW.Antinny」(2003/08/11)

( 大津 心 )

- ページの先頭へ-

|