|

記事検索 |

イベントレポート |

|

|

||||||||||||||

|

複数の手段で爆発的に感染する「複合型ウイルス」の脅威が高まる |

||||||||||||||

|

|

||||||||||||||

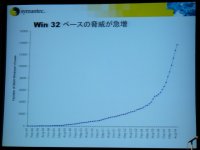

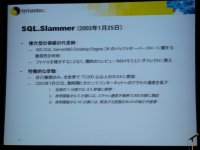

ホーガン氏はまずSymantecのセキュリティ拠点であるSecurity Responseの現状について、ユーザーから1カ月に約20万件寄せられるサンプルを基に分析し、1日あたり20~25種類のウイルスに新たに対応していることを紹介した。ウイルス解析は米国、アイルランド、日本の3チームによって24時間体制で行なわれており、先日発生した「Beagle.AV」のように日本から感染が広まって発見されたウイルスも増えているとした。 こうした状況の中、9月現在では約65,000種類以上のウイルスや悪質なプログラムが現存し、Windows環境における電子メールベースのワーム型ウイルスが最も広範囲に活動しているとした。そして特に問題となっているのが、大量メール送信活動やシステムの脆弱性を悪用した感染活動、トロイの木馬などの複数の技術を組み合わせた「複合型ウイルス」であると語り、複合型ウイルスがインターネットの利用者にとって最も危険な脅威となっているとした。 最近の複合型ウイルスは特に、大量メール送信、P2P接続で利用される共有フォルダにファイルを作成、Webページの書き換え、脆弱性を持つPCの検索といった、考えられる限りの攻撃を駆使して感染を広めようとするのが特徴で、少数の感染が大量感染へとつながりやすくなっているという。また、感染・攻撃活動も長期化する傾向にあり、2003年1月に発生したウイルス「SQL.Slammer」は現在でも攻撃活動の痕跡が検出されていることなどを指摘した。 複合型ウイルスは、2001年7月に発生した「Code Red」が最初の深刻な流行例で、Webサーバー「IIS」の脆弱性を悪用することにより、発生確認から14時間で世界中の359,000台のマシンに感染が確認できたという。このペースは2003年1月に発生した「SQL.Slammer」ではさらに速くなり、攻撃開始から10分後には脆弱性を持つマシンのほぼ全てに感染し、全世界で75,000台が被害にあったことを例として挙げた。 また、2004年3月に発生した「W32.Witty.Worm」は、「BlackIce」などのセキュリティ製品に存在する脆弱性を利用したものだが、脆弱性の発見とほぼ同時に攻撃が開始される「ゼロデイアタック」の状態となり、被害が拡大したことを挙げた。また、攻撃開始から10秒で110台のマシンに感染するといった、これまでのウイルスには無い感染ペースとなっており、事前に感染可能なマシンを検索しておいてから一気に活動を開始するといった、より悪質な攻撃パターンになっていることが推測できるとした。 ホーガン氏は、こうした複合型の脅威に対抗するためには、防御策も複数の方法を組み合わせる必要があるとして、ファイアウォール、侵入検知システム、脆弱性に対するパッチの確実な適用、デスクトップファイアウォール、ウイルス対策ソフトなどを組み合わせることが重要だと述べた。また、プログラムのデータとコードの領域を確実に分離することで、多くの脆弱性の原因となっているバッファオーバーフローの問題を防止する「メモリプロテクション」技術も有効であるとしたものの、攻撃を受けることによりサービス停止に陥るリスクが残ることや、各種アプリケーションソフトの全てに対して互換性を確保することが困難であるといった問題点を挙げた。

関連情報 ■URL Symantec SecureXchange http://securexchange.jp/

( 三柳英樹 )

- ページの先頭へ-

|