|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||||||||||||

|

ボットはWeb経由で感染する傾向に、Telecom-ISAC JAPAN有村氏 |

||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||

ボット対策プロジェクトは、総務省と経済産業省の共同プロジェクトとして2006年12月にスタート。ボット対策を推進するためのポータルサイト「サイバークリーンセンター(CCC)」を開設し、ボットの検体の収集・解析、ボット感染者への通知、ボット駆除ツールの無償提供などを行なっている。同プロジェクトは、Telecom-ISAC JAPANのほかJPCERT/CCとIPAが推進し、ボット対策業務についてはプロバイダー65社とセキュリティベンダーが協力している。 ボットはウイルスの一種で、感染するとPCがインターネットを通じて攻撃者により遠隔操作されてしまう。さらに、攻撃者が用意した指令サーバーなどに自動的に接続され、数百~数万台のボット感染PCを従えた「ボットネット」と言われる巨大ネットワークの一部となる。攻撃者がボットネットワークに指令を出すことで、ボット感染PCはさらなる感染活動やスパムメール送信、DDoS攻撃などの活動を行なうことになる。

● ボット感染者への注意喚起メール、実際に対応するユーザーは3割

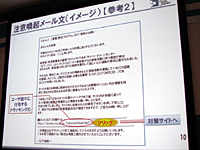

なお、CCCでは、ボットを捕獲するためのハニーポット(おとりPC)を用意してボットの検体を捕獲して分析。この検体をもとに駆除ツールを作成し、週1回のペースで駆除ツールを更新している。さらに、検体に残されたログをプロバイダーに提供し、感染ユーザーの特定を依頼。これを受けたプロバイダーは、感染ユーザーに対して注意喚起メールを送信している。 注意喚起メールでは、ボットに感染した旨を通知するとともに、ボット対策サイトのURLを記載。このURLにはユーザー毎に個別のIDが付与されているが、これは、感染ユーザーがボット対策ページにアクセスしたか、その後ボット駆除ツールをダウンロードしたか、などを追跡し、対応しないユーザーに対しては再度注意喚起メールを送信するためだ。 2007年9月度のCCC活動実績によれば、収集した検体は546,239体(これまでの累計は4,322,548体)、重複を除いた検体数は10,665体(同108,450体)、市販のウイルス対策ソフトで検出できなかった未知の検体数は639体(同5,984体)に上る。駆除ツールに反映した検体数は260体(同4,728体)で、これまでに35回にわたり駆除ツールを更新してきたという。 また、ボット感染者に送信した注意喚起メールは16,954通(同128,351通)、対象者は6,887人(同34,973人)。9月の受信者6,887人のうち、3,223人が新規の感染者だった。さらに、ボット対策サイトから駆除ツールがダウンロードされたのは19,021回(同206,422回)だが、注意喚起メール受信者が駆除ツールをダウンロードする割合は、累積で31%にとどまっているという。「一般のダイレクトメールでは開封率が2~3%。これを考えると優秀な部類に入るが、ダウンロード率は頭打ちの状況」(有村氏)。

● ボット感染手法は「脆弱性攻撃型」から「Web感染型」へ

それによれば、2000とXPでは収集される検体がほぼすべて異なり、地域別で見た場合でも、新たに設置した場所の方が未知の検体(新種のボット)が比較的多く捕獲できるなどの実験結果が出てきた。そのため、現在ではハニーポットの対応OS種別を増やすとともに、ハニーポットの検体収集エリアの拡大に向けた検討を進めているという。 また、ボット感染手法の推移を分析したところ、従来の「脆弱性攻撃型」から「Web感染型」にシフトしていることが推測されたという。Web経由で感染するボットが増えた理由について有村氏は、「攻撃者から見てもWebは理想的な媒体であるため」と説明する。 最近では、ルータを導入するユーザーが増えたため、外部から脆弱性を突く攻撃の対象ユーザーが減少。一方、ルータの配下にはウイルス対策やWindowsのセキュリティパッチを適用していない脆弱のPCが増えている。ゲートウェイでのウイルス対策においても、メールでのウイルス検索は一般的に行なわれているが、Webコンテンツのフィルタリングは行なわれることが少ない。こうしたことから、Web閲覧者を狙った攻撃が増えているのだという。 ● ボット感染者のメールに悪意のある署名が挿入される手法も

これまで、特定のユーザーを狙う標的型攻撃では「悪意のある人が作ったタイトル+本文」といった手法が用いられていたが、このケースでは「友人が作成したタイトル+本文」という手法を取っていることが特徴だ。有村氏は、「日本語表示で友人から届いたメールで『ブログ始めました』という署名とともにURLが記載されていたら、クリックする人は多いだろう」として危機感を示した。 今後の課題としては、注意喚起メール受信者の駆除ツールダウンロード率を向上させることを挙げる。有村氏によれば、一部プロバイダーでは、注意喚起メール受信者のダウンロード率が50%を超えるところもあるが、全体的には7割のユーザーがダウンロードには至らないという。 ダウンロード率向上につながる対策としては、メール以外にも電話や封書などで告知する新たな対応方法を検討するとした。また、CCCに参加するプロバイダーを拡大することで、より多くのユーザーにボット対策の重要性を広めるとともに、検体収集能力を高めていきたいと話した。 関連情報 ■URL Email Security Conference 2007 http://www.cmptech.jp/esc/index.html ■関連記事 ・ 迷惑メール対策ブラックリストの功罪について「Spamhaus」と国内ISPが議論(2006/11/30)

( 増田 覚 )

- ページの先頭へ-

|