|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||||||||||||||

|

無線LANを有線LANよりセキュアにする方法とは~Aruba Networks講演 |

||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||

|

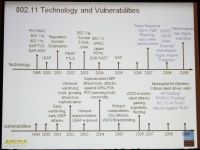

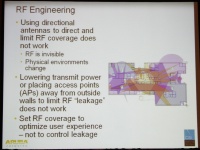

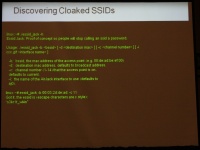

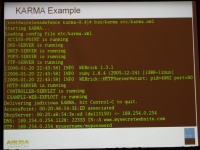

ラスベガスで開催中のイベント「CSI SX 2008」において27日、「How I Hacked Your Wireless LAN(And how to stop me...)」と題して、Aruba NetworksのプロダクトマーケティングマネージャーであるJon Green氏が講演を行なった。 ● 無線LAN攻撃ツールの歴史を説明、WEPの128bitキーも10分以下で解読 Green氏はまず、「ワイヤレスLANは、ワイヤードLANよりもセキュアである」と述べ、その理由として有線LANの場合、すべてのデバイスとユーザーの確証をとっていないことや、すべてのデータが暗号化されていないこと、ネットワーク上でのユーザー認証をしていないことを指摘。無線LANはそれが可能であるとした。次に無線LANの規格であるIEEE 802.11の技術と攻撃の歴史について述べた。 まず、無線LAN製品は安く、手に入りやすいため、攻撃の対象にしやすいという。また、2002年にWindows上で動作する“ウォードライビング”ツールが登場し、2004年には洗練されたWEP解析ツールが登場した。 さらに無線LANは電波を使うために目に見えず、どうしても建物から漏れてしまい、これが悪用される点を指摘。次いでSSIDを隠しても簡単に発見するためのツールがあり、隠蔽の意義は薄いという。また、一部のアクセスポイント(AP)はMACアドレスフィルターを付けているが、これは巨大ネットワークには適用できないとした。

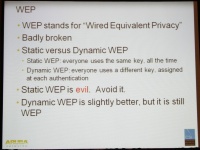

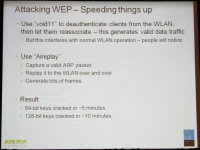

暗号化に関しては、WEPはすでに簡単に破られていると説明。特に固定WEPは危険で、認証ごとにWEPキーを変える動的WEPならば多少の意義があるとした。WEPキーの解析に関しては「Aircrack」というツールを挙げ、初期バージョンでも50,000~200,000フレーム取得で64bitキーが、200,000~700,000フレーム取得で128bitキーが解読できる。これが「Aireplay」というツールを使うと64bitキーなら5分以下、128bitキーが10分以下で解読できるようになったという。 また、CiscoのLEAPというキー配布プロトコルは「ASLEAP」と呼ばれるツールでクラック可能となっている。

● 多層防御と聞きの管理が重要

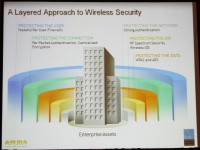

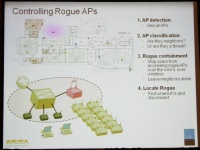

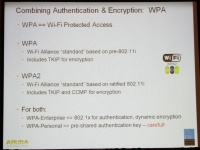

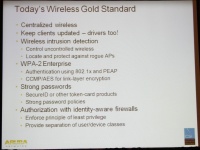

まず、レイヤーごとに防御を行なう多層の対応が必要とし、管理の集中化が第1ステップになるという。従来はAPがすべての処理を行なう“Fat AP”だが、これを単純に無線のみを受け持つ軽い“Thin AP”と、集中管理するコントローラに分離する。これによって多くのAPを集中して管理することができ、統一した動作管理が可能になる。さらにIDS(侵入検知システム)を使用することで、怪しい攻撃行動を感知・排除することが可能だ。 ユーザー認証としてはIEEE 802.1xを使用し、RADIUSサーバーを使用して集中管理させる。暗号化は破られやすいWEPは使用せず、TKIPかCCMP/AESを使う。TKIPは比較的古い機器でも使用できるメリットがあり、CCMP/AESは強固なAES暗号を使用できるが、比較的新しい機器でしか使用できない。 認証と暗号化を合わせた規格としてWPAがあり、IEEE 802.11i制定前のWPAと制定後に作られたWPA2がある。WPA2はCCMP/AESも使用できる。どちらもWPA-EnterpriseとWPA-Personalがあり、前者はIEEE 802.1xによるユーザー認証を使うが、後者はあらかじめ認証キーを配布するため注意が必要だ。 また、Webベースの認証という手段もある。この場合はSSLによる暗号化が可能で、登録ユーザー以外にゲスト利用も可能になるが、スパイウェアの存在がある以上、利用には注意が必要だ。 推奨される設定をまとめると、無線機器は集中管理し、クライアント環境はアップデートを欠かさない。ユーザー認証にはWPA-Enterpriseを使用し、強固なパスワードを使う。また、認証のあるファイアウォールを使用してデータの管理を行なう──ということになる。

● 急速に安全性は高まっているが、新たな攻撃ツールも存在する

Green氏はまとめとして、コントロール外にある無線LAN機器を設置しないよう管理する必要性と、管理されていれば有線LANよりも安全であること、そして、ここ4年間の無線LANセキュリティは急速に改革されたと述べ、講演を終了した。 関連情報 ■URL CSI SX 2008(英文) http://www.csisx.com/

( 小林哲雄 )

- ページの先頭へ-

|