|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||||||||||||||||||||||||

|

ボットとボットネットの現状、その概要から対策まで |

||||||||||||||||||||||||||||||||||||||||||

|

~GPLライセンスの公開コードやP2Pタイプも

|

||||||||||||||||||||||||||||||||||||||||||

|

● ボットの大多数が集中管理タイプ、アンチウイルスを停止する機能も

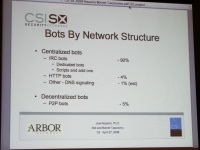

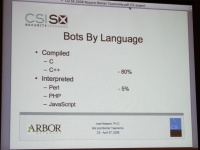

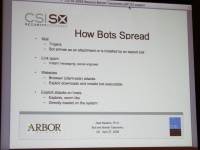

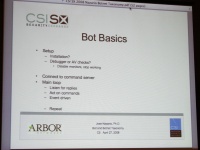

Nazario氏はまず、ボットはマルウェアのさまざまな要素(ウイルス、ワーム、トロイの木馬、ルートキット、スパイウェア)を持っているが、ウイルスではないと説明。ボットには集中管理されるものと分散管理されるものがあり、ほとんどは現在IRCを制御に使う集中タイプだが、集中タイプにもHTTPやDNSシグナルを使ったものがあり、またP2Pを使った分散型も5%ほどあると分類している。 ボットが書かれているプログラミング言語については、C/C++コンパイラが主流だが、PerlやPHPのようなインタープリタ言語も使われている。また、機能に関しては攻撃するための機能、サーバー機能、PROXY機能に大別されるが、脆弱性攻撃やFTPサーバー機能を持つものが多いという。ボット自体の拡散方法としては、メール、リンクスパム、Web、脆弱性が使われている。 ボットの中には、セットアップ時にデバッガーやアンチウイルスソフトを停止する機能を持つものもある。組み込み後はコマンドサーバーに接続して命令を待ち、機能としては命令を聞いてその行動を行なうものだ。

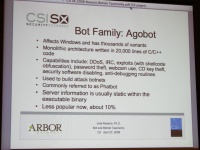

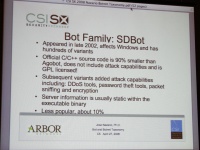

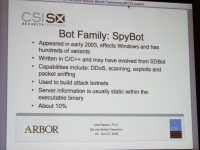

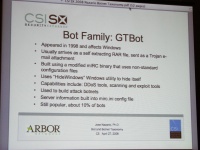

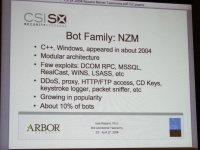

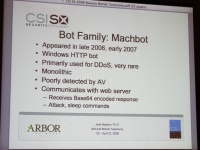

● ボットファミリー14種、GPLライセンスの公開ソースコードも Nazario氏は続いて、具体的なボットファミリーを14種類紹介した(掲載している写真はある程度広まっているもの)。中にはGPLライセンスでソースコードが公開されているボットもある。

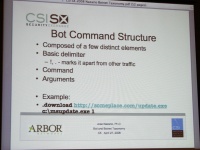

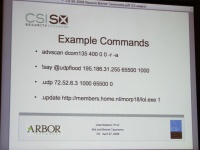

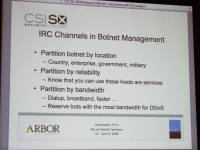

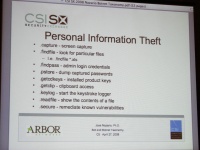

ボットコマンドに関しては、マスターコードがコンパイル時に決められているという。またIRCボットの場合、地域や回線速度などで分類管理されるようだ。また、ボットネットによっては先にあげたようなspyware機能として、個人情報やファイル、CDKEYなどを送信するコマンドが用意されている。

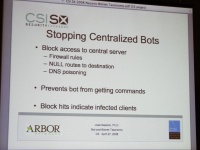

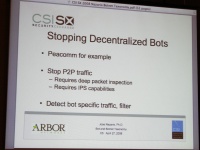

● P2Pボットを止めるにはパケット解析や進入防御システムが必要に Nazario氏は最後に、ボット対策について言及した。集中管理タイプのボットの場合は指令サーバーへのアクセスを止めるのがよく、Firewallやルートの無効化が有効だという。また、P2Pボットも同様にP2Pトラフィックを止める必要があるが、このためにはパケット解析や進入防御システム (IPS:Intrusion Prevention System)が必要になるという。

関連情報 ■URL CSI SX 2008(英文) http://www.csisx.com/

( 小林哲雄 )

- ページの先頭へ-

|