|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||||||||||||||

|

「安全なWebサービス」のためには定期的な専門家評価を |

||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||

Kissoon氏は、過去のWebサービス事故事例として、2006年に発覚した、決済サービス「PayPal」を使用したフィッシング事件を挙げた。当時のPayPalサービスにはクロスサイトスクリプティング(XSS)の脆弱性があり、これを利用するとPayPalのURLとSSL通信の状態でフィッシングサイトへと誘導することが可能だった(現在PayPalサイトではこの問題が起こらないように修正されている)。 最近の事例では2008年1月17日に、「Life is Good」という会社がSQLインジェクションにより、顧客のクレジットカード番号、有効期限、セキュリティ番号(カードの裏面に記載されている3桁の番号のこと)の盗難が起きたことを取り上げた。このような問題はWebアプリケーションの脆弱性によって引き起こされている。 Webアプリケーションについては、ユーザーへの入出力を行なうプレゼンテーション層、取引の中核となるビジネス層、バックエンドを担当するデータ層の3つに分かれていると説明。これらの安全性を確保するためには、各層で想定される脅威や脆弱性とリスクを把握する必要があるとした。

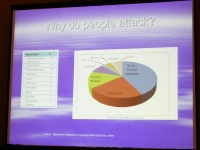

実際にどのような目的で攻撃するかに関しては「機密情報の盗難」が42%とトップで、攻撃方法としてはSQLインジェクションなど様々な手法が使われているとした。

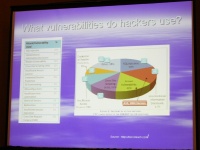

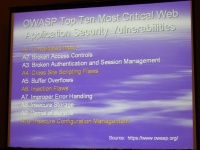

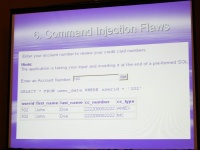

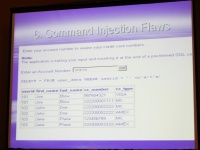

このOWASPはよく使われる攻撃方法のトップ10を公開しており、そのリストから「UnValidated Input(許可されていない入力)」「Cross Site Scripting Flaws(クロスサイトスクリプティング)」「Injection Flaws(挿入欠陥)」「Insecure Configuration Management(安全でない設定管理)」の4つの攻撃方法に関して解説した(ただし、最後の手法は最新のトップ10リストから削られており、古いリストを出したのは攻撃手法の上位に来る手法の紹介をしたかったのだと思われる)。 講演では「Injection Flaws」の例として、Webアプリケーション経由で他のシステムに不正なコードを中継する手法を紹介した。よく知られているInjection Flawsには「SQLインジェクション」があり、講演ではユーザーIDを入力して、SQLサーバー内のユーザーデータを表示させるWebアプリケーションを想定し、入力データを無チェックでSQLに渡すと全ユーザーのデータを表示してしまうことができるという例で危険性の解説をした。

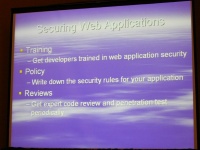

最後にWebアプリケーションの安全性の確保に関しては「開発者のトレーニング」「安全ルールの明文化」「定期的な専門家チェック」「実装前のアプリケーションスキャン」「ファイアウォールの設定」が必要と主張した。

関連情報 ■URL CSI SX 2008(英文) http://www.csisx.com/

( 小林哲雄 )

- ページの先頭へ-

|