|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||

|

「暗号の2010年問題」は、日本の携帯電話に大きな影響? |

||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||

|

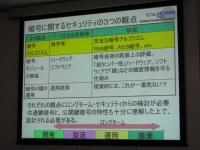

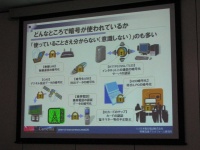

インターネットでは、例えば個人情報を入力したり買い物をするとき、また有料サービスを利用するときなどに通信を暗号化することが常識となっている。もちろんそれは盗聴や不正ログイン、データの改ざんや偽造といったことを防ぐためだが、それを実現する暗号アルゴリズムにはさまざまなものが存在し、それぞれに特徴があることは意外と知られていない。 最近ではコンピュータの処理能力の大幅な向上などにより“暗号が破られる”ことも珍しくなくなったが、暗号の現状はどうなっているのだろうか? 「Internet Week 2008」で27日に行われたセッション「次世代暗号アルゴリズムへの移行~暗号の2010年問題にどう対応すべきか~」からは、驚くべき実態も見えてきた。 セッションは、セコムIS研究所の松本泰氏が司会を務め、「全体説明」から始まった。まずは、暗号の専門家でない参加者のために「暗号とは何か」という基本の話から、暗号の移行でどのような問題が起こるのかといった話のおさらいを一通り説明。暗号に関するセキュリティの観点からの話や、暗号アルゴリズムの脆弱化は何によって起きるのか、暗号アルゴリズムの移行問題とは何かといったことが説明された。

● 暗号に対する正しい理解を

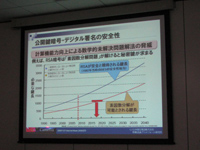

一例として、暗号が弱くなる理由としては「暗号解読技術の進展」と「計算機環境の進展」があるが、そこには明確な違いが存在するのに、その差がごちゃごちゃになっていることが原因としている。つまり、脆弱性が見つかるか否かに依存する要因と、計算機の進歩によっていずれは破られるといった必然性のある要因の違いが理解されていないということでもある。 また、暗号自体については、その安全性といった面からさまざまな解説が行われた。そもそも暗号化で使用するアルゴリズムの安全性は、“現実的な時間”で“数学的に解決できない”ことを根拠としてる。しかし、“現実的な時間”という制約は、計算機の能力が向上すれば意味を失ってしまうわけだから、古い暗号はすぐに破られてもおかしくはない。

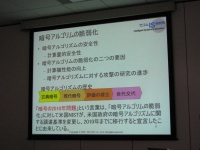

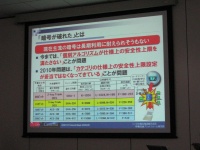

● 「暗号の2010年問題」とは何か?

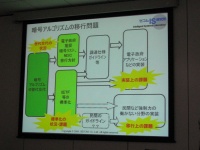

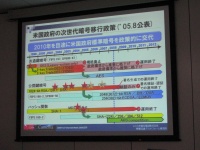

一般人として普通に考えた場合、“破られた”という言葉を聞くと「身近に危機が迫っている」と感じることが多いような気がするが、暗号の世界では“将来”を念頭に置いている。しかし、この違いはある意味妥当なものだろう。暗号方式を移行するためには利用者相互の環境変更が必要となるし、多数の利用者を抱える場合には全体の環境を更新するのに多くの時間がかかるからだ。暗号の仕組みがハードウェア的に組み込まれている場合などはなおさらで、数多くのハードルを越えなければいけない。 そして、ここからが重要なのだが、現在多くのシステムで利用されている暗号の安全性が低下してきたことを受けて、米国を始め、世界各国でより安全な次世代暗号への移行計画が進んでいる。日本においては、内閣官房情報セキュリティセンター(NISC)が移行指針を示しているが、今最も注目されているのは米国政府の次世代暗号移行政策だろう。 米国の移行計画はかなり具体的だ。2010年をめどに米国政府標準暗号を政策的に交代するというもので、現在主として使われている暗号が軒並み2010年でその運用を終了するとある。つまり、今使っている暗号の多くが、2010年以降は使えないということになるのだ。

● セキュリティに対する意識の低さが問題

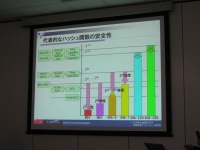

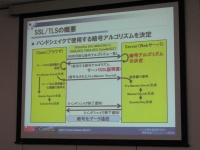

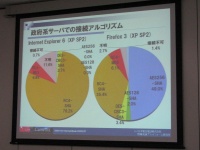

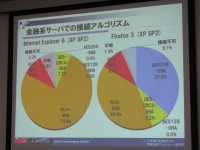

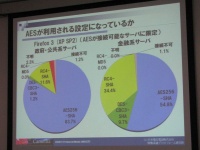

神田氏は、インターネットで頻繁に利用されている暗号化がどのように決まっていくかを説明した図を示しながら、クライアント(ブラウザ)がサーバーに接続した際にネゴシェーション(交渉)が行われ、使用する暗号アルゴリズムが決定されることを説明した。 ネゴシェーションの際に、使用できる暗号アルゴリズム一覧がやりとりされるが、実は、この優先順位に対する取り決めは何も存在しないのだという。したがって、より強固な暗号があったとしても、設定によっては最弱の暗号アルゴリズムが選択される可能性があるのだ。神田氏は、2008年10月から11月にかけて行われた調査の結果を紹介した。 調査はInternet Explorer(IE)が最新のIE7ではなくIE6であるという点に注意が必要だが、Firefox 3に比べてIE6の場合は選択される暗号アルゴリズムが明らかに弱い。例えば金融系サーバーに接続する場合、Firefox 3ではAES256-SHAが37%、DES-CBC3-SHAが7.2%、RC4-SHAが39.9%なのに対し、IE6ではAES256-SHAが0%、DES-CBC3-SHAが7.2%、RC4-SHAが75.4%だった。 また、AES(米国で新たに規格化された暗号化方式)が利用される設定になっているかという調査では、安全を重視しなければいけない金融系サーバーのほうが政府・公共系サーバーより明らかに少なくなっている。これは、AES256-SHAでも接続可能なのに、あえてサーバーがAES256-SHAを選択していないことを示している

● 得られる教訓は数多い

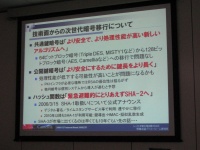

また、ある立場から見れば「暗号の2010年問題」は米国が言っているに過ぎないが、それに伴い、各認証組織から発行される鍵の発行にも大きな影響を及ぼすために看過することはできない。何もしなければ、例えばブラウザが表示するEV SSLを利用した「ここは安全です」といった判定表示が得られなくなるかもしれないのだ。信用商売を行っているサービス提供事業者にとっては、ある種の打撃になる。 事実、日本の携帯電話市場で利用されている「SHA1 with RSA 1024 EVSSL」は2010年末までしか運用を認められない。2011年以降は「SHA1 with RSA 2048 EVSSL」を使わなければいけなくなるが、仮に「SHA1 with RSA 2048 EVSSL」に対応した端末であっても、現時点でそれに対応したブラウザを搭載した機種はないということだ。そうなると、2048ビットのEVSSL非対応の携帯電話からはEVSSLサーバー証明書を採用したサイトとのSSL接続ができなくなってしまう可能性が出てくることが考えられる。 暗号は、それがインフラになればなるほど、その入れ替えが難しくなる。特にハードウェアやチップといったものへの組み込み型となる場合は、採用する暗号として何を選択すべきかを十分に吟味しなければならない。司会を務めた松本氏はセクションの冒頭で、「(暗号に対する理解不足が原因で)風評被害も心配される」と語ったが、これからは利用者自身も身を守る術として正しい情報を得ていかなければいけないだろう。 神田氏は、「期待した通りの動作をしていますか」と題したスライドで、「AES256-SHAが使えるなずなのにRC4-SHAを選択」「鍵交換は2048ビットなのに署名は1024ビット」「暗号化はAES256ビットなのに鍵交換は512ビットRSA」「128ビットSSLといいながら、弱い暗号でつなごうと思えば接続できてしまう設定をしている」といったチェック項目を示した。 【記事更新 2008/12/01 18:25】 「SHA1 with RSA 1024 EVSSL」について言及している段落で、説明を一部加筆・修正しました。 関連情報 ■URL Internet Week 2008 http://internetweek.jp/ 関連記事:間近に迫る「暗号の2010年問題」、企業が取るべき対応は?-RSAセキュリティ[Enterprise Watch] http://enterprise.watch.impress.co.jp/cda/topic/2008/11/20/14357.html

( 遠山 孝 )

- ページの先頭へ-

|