|

記事検索 |

バックナンバー |

【 2008/10/08 】 |

||

| ||

【 2008/09/24 】 |

||

| ||

【 2008/09/17 】 |

||

| ||

【 2008/09/03 】 |

||

| ||

【 2008/08/27 】 |

||

| ||

【 2008/07/30 】 |

||

| ||

【 2008/07/23 】 |

||

| ||

【 2008/07/16 】 |

||

| ||

【 2008/07/09 】 |

||

| ||

【 2008/07/02 】 |

||

| ||

【 2008/06/25 】 |

||

| ||

【 2008/06/18 】 |

||

|

|

|

||||||||||||||||||||||||||||||||||||||||

| あなたの身近なセキュリティ | ||||||||||||||||||||||||||||||||||||||||

|

第17回:メール編(6)実際にメールを暗号化してみる |

||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||

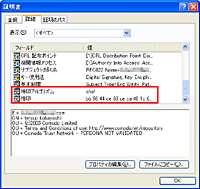

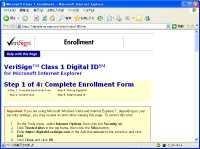

S/MIMEでメールをやり取りする前には、自分用のメール証明書を取得する必要がある。メール証明書とは、公開鍵暗号方式の秘密鍵と公開鍵のペアに、発行者の電子署名が付いているものだ。実際にはありえないが、「オレオレメール証明書」では証明書として意味をなさないので、認証団体による電子署名が入っている。 メール証明書の発行には基本的に費用がかかるが、前回紹介したようにベリサインはテスト用証明書を無料で発行している。また、英コモド社は個人用メール証明書を無料で発行してくれる。そのほかにも認証業者はあるが、今回はこの2つを使ってみることにしたい。 ● メール証明書の取得 ベリサインのメール証明書は、同社サイトから無償で取得できる。有償の証明書(年間19.95ドル)も同じページに掲載されているが、無料を使う場合は「60-day trial」を選択すればよい。申請に必要なのは氏名とメールアドレス、チャレンジングフレーズ(一種のパスワードと思えばよい)、暗号化手法(Internet Explorerから申し込む場合、そのままでよい)、プライベートキーの保護(チェックを入れたほうがよい)を選択し、契約に許諾する場合は「Accept」ボタンを押せば申請が終了する。 その後、申請メールアドレスに申請した旨のメッセージとパスワードが表示され、そのメッセージに従うと、証明書を送信する旨のメッセージが出るので、「はい」を選択すると、OSにメール証明書がインストールされる。

一方、コモドの場合、個人用途であれば、こちらも同社サイトから無料で入手できる。申請に必要なのは氏名とメールアドレス、パスワードで、ニュースレター許諾のチェックボックスも表示される。ここで「Advanced Private Key Options」をクリックし、「Key Size」を1,024に設定しておくとよい。 その後、申請メールアドレスに、申請した旨のメッセージとパスワードが配信され、そのメッセージに従うとメール証明書を送信しようとする。 なお、ベリサインとコモドのケースでは、申請マシンとメール証明書の受け取りマシン(とブラウザ)は、同じ必要がある。 ● メール証明書のエクスポートとインポート

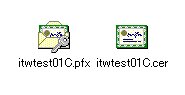

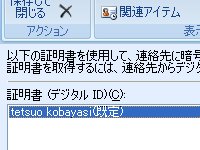

引き続き、メール証明書のエクスポートを行なおう。証明書の紛失に備えてバックアップを取っておくわけだ。ここでエクスポートには「公開鍵のみ」のエクスポートと、「秘密鍵と公開鍵」のペアでのエクスポートとの2種類がある。メール証明書を選択して、エクスポートボタンを押すと、ウィザードが起動する。 前者は他人に暗号化メールを送ってもらう場合に必要な公開鍵のみなので暗号化の類はなく、出力フォーマットとファイル名の指定だけでエクスポートされる。 一方、後者の秘密鍵と公開鍵のペアの場合、エクスポートのできない証明書の発行も可能で、こちらのほうがより安全といえなくもない。ただし、秘密鍵のバックアップを取るという意味でも、エクスポート可能にしておいたほうがよいだろう。なお、一部のメールアプリケーションでは、アプリケーション側でメール証明書を管理するため、秘密鍵を含めたエクスポートが必須となっている。 秘密鍵を含むエクスポートの場合は、出力する途中でパスワードを要求される。このパスワードは申請に利用したチャレンジングフレーズとは別で、インポートの際に必要となる。 すでに何度か述べているが、「メールの暗号化送信を行なう」ために必要なのは、メール送信先の公開鍵であり、メール証明書を取得するのは必須ではない。ただし、暗号メールの「やりとり」をするためには、相手もあなたの公開鍵が必要になるので、メール証明書はどうしても必要になる。 その相手の公開鍵はメールなどの手段で取得し、登録する必要がある。また、インポートだけでなくメールアドレスへの紐付けが事実上必要だ。これはアドレス帳で設定することになる。

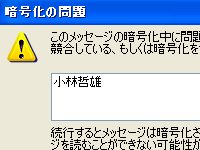

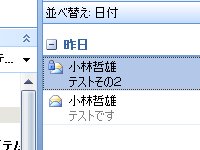

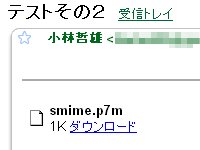

ここまでの下準備が終了すれば暗号化メールをやり取りすることができる。メールの送信の際に「メールを暗号化する」のオプションを有効にすれば、メールは送信時に暗号化されて送信される。 受信の際はメールが暗号化されている旨が表示されたり、暗号化メールである旨のアイコンが表示される。暗号化している証として、暗号解除のできないWebメールではメッセージを見ることはできない。

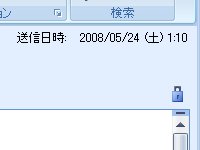

● 「本当に当人からのメールなのか?」 さて、ここまでの説明で暗号化メールをやり取りするまでに必要な概要はつかめたと思うが、疑問を感じなかっただろうか? 特定のメールアドレスの公開鍵を取得し、それを使用して復号化したことによって、そのメールアドレスからの暗号化メールであるということは一応証明できる。しかし、たとえば「test@example.com」というメールアドレスから来たメールが、小林哲雄が使っているメールアドレスかどうかの証明はできない。これはメール証明書そのものの問題ではなく、証明書発行のプロセスが簡略化されているのが原因だ。つまり、それらしいメールアドレスを使った「オレオレメール」の可能性は残る。 ベリサインの場合、Web経由で申請する「個人用電子証明書 Class1 ライト」は、メールが届いたかどうかだけを保証する(申請プロセスでわかるように、メールが届かないと証明書の取得ができない)。つまりメールアドレスと人の結びつきまでは保証できない。 一方、「個人用電子証明書 Class2 スタンダード」の場合は、法人登録されている組織でないと取得できず(団体の実在性確認)、さらに電話または在職証明書の提出による本人確認が行なわれるため、より厳重なチェックとなっている。もちろんその分、証明書の価格も高いし、法人登録していない団体の人物は利用できない。 メールの到達性のみで取得できるメール証明書においては、本人確認を確実に行なうためにはメールのやり取りの前にメールアドレスと人の存在確認、つまり「当人に会って、手渡しで公開鍵をもらう」というプロセスが必要になるだろう。 また、この手の認証機関によるメール証明書には有効期限があり、定期的な証明書の更新と公開鍵をやり取りしている相手に配布という手間がかかる。 証明書の発行プロセス、費用、期限といった問題が個人でメール暗号を使いにくくしているハードルになっているといえるだろう。 次回は個人用メール暗号化のニューフェイス「ZENLOK」を実際に使い、さらにメール証明書のもうひとつの使い道の話を行ないたい。 ● 先週の気になったニュース(5/19~5/25) ◆「livedoorメール」が迷惑メール対策でSPFを導入http://internet.watch.impress.co.jp/cda/news/2008/05/19/19604.html 「迷惑メール対策カンファレンス」の「JEAG テクニカルアップデート 迷惑メールの現状と技術的対策等について」のセッションでKDDIの本間輝彰氏は、おおむね大企業の5分の1がSPFを導入していると指摘。導入は進みつつあると述べた(会場での挙手による調査では対策カンファレンスだけあって、さらにSPF導入率は高いようだ)。 迷惑メールの対策としてOP25Bによる動的IPからの送信ブロックの次に有用とされているのが、成りすましメールのブロックであり、ここにSPFは有効に働くはずだ。 なお、ケータイで迷惑メールがユーザーに届いていないのは運営側の努力によるもので、「迷惑メールの受信はいまだ危機的状況にある」と発言しており、法案改正に期待をよせているようだ。 ◆迷惑メール対策には「オプトイン式」の法規制が不可欠 http://internet.watch.impress.co.jp/cda/event/2008/05/21/19635.html 同じく、迷惑メール対策カンファレンスでプレスの方々の関心が高かったのが、この記事で取り上げているセッションだった。 「なぜオプトイン規制が必要なのか?」という点に関しては明瞭になったのだが、法案は通っても具体的な省令、規則が出てこないと実効性があるのか少々疑問に思えた。たとえば、オプトインの記録を取る必要があるが、これは「オプトインの立証責任にしなかったのは日本の法体系に合いにくい」という理由で、「風俗営業法で使っている手段(働いている人が18歳以上か記録する必要がある)」を参考にしているという。 これでオプトインの不当性を確実に立証できるのか、少々不安だ。本当に実効のある法律となるか否かは、法案成立後にかかっているような気がする。 ◆四川大地震に関連した詐欺メールやトロイの木馬に注意、FBIなどが警告 http://internet.watch.impress.co.jp/cda/news/2008/05/23/19670.html FBIの警告なので日本はあまり関係ない……かもしれないが、「○○に関連した詐欺メールやマルウェア感染アタック」というのは定番手法なので、重大事件に関連したメールにはちょっと注意したい。同じように「○○救援のための募金にご協力を」という呼びかけも、便乗募金商法ということが少なからずある。 2008/05/28 12:31

- ページの先頭へ-

|