|

記事検索 |

バックナンバー |

【 2008/10/08 】 |

||

| ||

【 2008/09/24 】 |

||

| ||

【 2008/09/17 】 |

||

| ||

【 2008/09/03 】 |

||

| ||

【 2008/08/27 】 |

||

| ||

【 2008/07/30 】 |

||

| ||

【 2008/07/23 】 |

||

| ||

【 2008/07/16 】 |

||

| ||

【 2008/07/09 】 |

||

| ||

【 2008/07/02 】 |

||

| ||

【 2008/06/25 】 |

||

| ||

【 2008/06/18 】 |

||

|

|

|

||||||||||||||||||

|

||||||||||||||||||

|

第24回:メール編(13)迷惑メールに潜む罠(下) |

||||||||||||||||||

|

|

||||||||||||||||||

|

● インターネットメールは詐称し放題

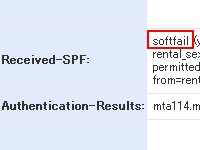

例えば、「yahoo.co.jp」ドメインで届く迷惑メールの大半は、実際にはYahoo!メールを使っていないものが多い。詳しくは後述するが、Yahoo!メールでは、メールの送信元を認証する技術「DomainKeys」を採用している。そのため、DomainKeysで署名されたメールを受信し、送信元ドメインの照合ができた場合、Fromヘッダの下段に「DomainKeys は、このメールが ○○○ から送信されたことを確認しました。」と表示される。 このことから、yahoo.co.jpドメインを使ったメールでも、この文章が表示されない場合は、Yahoo!メールのシステムを使っていないと判断できる。ちなみに筆者は、yahoo.co.jpドメインを名乗る迷惑メールで、DomainKeysの認証を通過したメールを見た覚えがない。 ちなみに、インターネットメッセージ送信に関するルール「RFC2822」では、メッセージを書いていない人のアドレスをFromヘッダに記載することについて、明確な禁止(MUST NOT)をしていないが、望ましくない(SHOULD NOT)と定義している。このため、原則としては、Fromヘッダを書き換えるべきではない。 とはいえ、技術的にはFromヘッダの書き換えは可能で、悪意を持っている迷惑メール送信者だけでなく、一般の企業が便宜的に書き換えることもある。また、ルールでは本来、送信者アドレスを送信者アドレス(Senderヘッダ)に書くことになっているが、実際に使われている例は少ない。 【おわびと訂正 2008/07/23 17:24】 記事初出時、インターネットメッセージ送信に関するルール「RFC2822」について、「Fromヘッダで第三者の名前を名乗ってもよいことになっている」としていましたが、正しくは「明確な禁止(MUST NOT)をしていないが、望ましくない(SHOULD NOT)と定義している。このため、原則としては、Fromヘッダを書き換えるべきではない」です。おわびして訂正いたします。 ● 悪用されると送信元の隠ぺいに

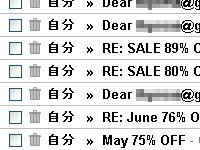

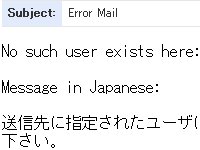

迷惑メール送信者は、Fromヘッダを偽装、つまり適当なメールアドレスを書くことで、誰がどこから送信したのかわかりにくくしようとするケースが少なくない。このため「特定電子メールの送信の適正化等に関する法律(迷惑メール法)」では、Fromヘッダの詐称を禁止している。 ヘッダの偽装は他にも可能で、送信日付(Dateヘッダ)の詐称もよく行われる。たまにPCの時計が狂っていて、未来や過去からのメールを送信するという「事件」が発生することもあるが、迷惑メールの場合は(おそらく「未読メールリストのトップに表示される」という理由で)はるか未来からのメールが届くことがよくある。 冒頭で紹介した「yahoo.co.jpドメインを名乗る迷惑メール」の多くは、Fromヘッダを詐称したものだ。迷惑メールの場合、Yahoo!メールのドメインであっても、メール配信にYahoo!メールサーバーを使っていないものが多い(Yahoo!メールサーバーを使っていない物がすべてがFromヘッダ詐称とは言えないが、過去にいくつか届いているyahoo.co.jp名義の迷惑メールに対して、そのYahoo!メールアドレスが存在するか確認してみたところ、存在しなかった)。 筆者は、フリーメールのFromヘッダが記載されていながら、そのフリーメールのメールサーバーが使われず、他のメールサーバーから送信されているメールに関しては、Fromヘッダの内容の信憑性は乏しいと考えている。フリーメールが提供しているメールサーバーを使う場合、ユーザー認証が行われており、正当なユーザーであることがある程度証明できるが、これをわざわざ避けようとしていると判断できるからだ。 ● なりすましに対抗する技術 こうしたドメインのなりすましに対抗する技術が、冒頭に紹介したDomainKeysや「SPF(Sender Policy Framework)」だ。SPFは、ドメイン名の所有者がメール送信に用いるメールサーバーをDNSに登録しておくことで、メールが正式なメールサーバーから送信されたものであるかを判別する技術だ。どちらもドメインの管理者が設定することで、そのドメインを詐称したメールを受信サーバー側で検知することが可能だ。適切に設定すれば、なりすましのメールをシャットアウトできるが、対応しているドメインが多くないと実効性が薄い。 5月20日に開催された「第5回 迷惑メール対策カンファレンス」でKDDIの本間輝彰氏は、日本のMX(≒メールドメイン)の約20%しかSPFに対応していないと話していた。このため、SPFを使用したなりすましメールの判定は、まだ実効性が薄いといえる。なお、SPFやDomailKeysは、なりすましを防止する技術であり、迷惑メールを探知する機能ではない。 ● 自分のメールアドレスを詐称する迷惑メールが送信されるケースも メールのヘッダ情報の詐称が可能である以上、迷惑メールの送信元メールアドレスが、本当のメールアドレスであるという保証はない。迷惑メールの送信先メールアドレスと同様、送信元を意味するFromヘッダは、先の「ニセYahoo!メール」のように適当なメールアドレスをでっち上げることができる。また、迷惑メールの送信リスト同様、Web上の巡回やリストの購入などで手に入れたメールアドレスを使って、送信元メールアドレスを詐称することも多い。このほか、マルウェアによっては、HDD上にあるファイルをスキャンして、メールアドレスらしきものを見つけ、これを送信元詐称に使ったり、送信先として利用するものもある。 さらにいえば、あなたのメールアドレスが、迷惑メールの送信元メールアドレス詐称に使われることもある。存在しないメールアドレスに送られた場合には、Fromヘッダに記載されたあなたのメールアドレスあてに、「このメールアドレスは存在しません」というエラーメールが返ってくることになる。 「エラーメールを悪用した迷惑メール」というのもある。メールアドレス間違いで返信されるエラーメールには、オリジナルのメッセージが含まれている。そこで本文に広告を入れ、(あなたのメールアドレスをFromに入れた)From詐称メールを第三者に送信する。送信先のメールアドレスが存在すれば、その人に迷惑メールが届けられ、存在しなければあなたにエラーメールとして届けられる。この手口は最近問題になっている。 迷惑メール送信者は、膨大な量のメールを送信しているため、エラーメールの件数もそれなりに多い。そのため、Fromヘッダにあなたのメールアドレスが使われると、膨大なエラーメールがあなたの元に届く。実際、筆者は5年以上前になりすまし送信の被害にあったことがあるが、大量のエラーメールでメールボックスがパンクしてしまった。それだけではなく、「あなたが迷惑メールを送信した」と勘違いした人からの苦情も届く。

2008/07/23 11:25

- ページの先頭へ-

|