|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||

|

ボット対策を議論「もはや感染予防ソリューションでは対応不可能」 |

||||||||||||||||||

|

|

||||||||||||||||||

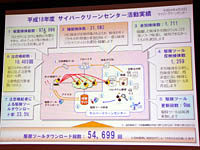

同プロジェクトは、ボットプログラムに感染したPCからのサイバー攻撃などを迅速・効果的に停止させることが目的。両省のほか、日本データ通信協会テレコム・アイザック推進会議(Telecom-ISAC Japan)、情報処理推進機構(IPA)、JPCERTコーディネーションセンター(JPCERT/CC)、大手ISPやセキュリティベンダーが参加している。 2006年12月12日にはポータルサイト「サイバークリーンセンター(CCC)」を開設。ボット対策情報を発信するとともに、感染者にはボット駆除ツールを無償で提供している。また、ISPらの協力の下でハニーポットを設置。ボットプログラムを収集・分析することで感染者のIPを特定し、感染者に対してISPから注意喚起と駆除ツールの適用を呼びかけるメールも送信している。 ● ボット感染者へのアンケート結果、ウイルス対策ソフト未導入が大半

検知できなかったもののうちの1,259種については駆除ツールで対応し、CCCのサイトで提供。駆除ツールは5万4,699回ダウンロードされ、5月末時点では10万ダウンロードを超えた。また、ISPから送信した注意喚起メールの対象者は7,916人で、メールの総数は1万483件に上った。このうちの23.5%が駆除ツールをダウンロードしたという。 なお、駆除ツールをダウンロードしたユーザーは、CCCのボット感染者向けサイトから対策完了連絡を通知するようになっている。その際CCCでは、「ウイルス対策ソフトを導入していたか」「ボットウイルスを実際に駆除できたか」というアンケートをとっている。 このアンケート結果によると、ボット感染者の大半がウイルス対策ソフトを導入していなかったという。ボットの駆除については、ISPからの注意喚起メールが届いてからすぐに対応したユーザーは駆除できる傾向が見られた。しかし、対応が遅れたユーザーのPCは、「感染してから時間が経過するほど、レジストリを書き換えられる可能性が高く、駆除ツールが役に立たなくなる」(小山氏)ため、駆除に失敗するケースが多いとしている。 ● ウイルス対策ソフトで検知できないボット、3カ月間で104種確認

JPCERT/CCでは、機能が異なるボットプログラム20検体を抽出して、これらに対してリバースコードエンジニアリングを実施。その結果、共通のエンジンが使われていることがわかったほか、「MS04-011」や「MS04-012」などのセキュリティ修正プログラムを悪用するボットが多かったという。 ウイルス対策ソフトからの検知を逃れるために、実行ファイルを圧縮・暗号化する「パッカーツール」が用いられているのも特徴だ。このほか、ソースコードに文字列を埋め込んだり、コマンドを暗号化するなどして「難読化」されているボットも少なくないという。 なお、ボットには亜種が多いことから、ウイルス対策ソフトの定義ファイルでは対応できないこともあり、気付かないうちに感染するケースが少なくない。この点についてトレンドマイクロの平原伸昭氏は、「ウイルス対策ソフトの定義ファイルだけで対抗するのは難しい。ヒューリスティックエンジンや、アクセス先のサイトの信頼性を調べる『レピュテーション』など新しいアプローチと組み合わせる必要がある」と話した。 これに対して、「もはや、感染予防ソリューションでは対応できない状況」と語るのは小山氏。2007年3月から5月までにハニーポットで収集したボットプログラムのうち、市販のウイルス対策ソフトで検知できなかった検体が3,726体/104種類に上ると指摘する。 小山氏は、「感染を前提として、確実かつ迅速にボットを駆除することがポイントになる。現在も、脆弱な個人PCがインターネットの安全・安心を破壊している」と述べ、対策のためには、OS、ウイルス対策、ISP、政府の連携が重要になってくるとした。

関連情報 ■URL Interop Tokyo 2007 http://www.interop.jp/ サイバークリーンセンター https://www.ccc.go.jp/ ■関連記事 ・ ボット感染者6,005人に啓発メール、総務省がボット対策の実績公表(2007/04/25)

( 増田 覚 )

- ページの先頭へ-

|