|

記事検索 |

バックナンバー |

【 2008/10/08 】 |

||

| ||

【 2008/09/24 】 |

||

| ||

【 2008/09/17 】 |

||

| ||

【 2008/09/03 】 |

||

| ||

【 2008/08/27 】 |

||

| ||

【 2008/07/30 】 |

||

| ||

【 2008/07/23 】 |

||

| ||

【 2008/07/16 】 |

||

| ||

【 2008/07/09 】 |

||

| ||

【 2008/07/02 】 |

||

| ||

【 2008/06/25 】 |

||

| ||

【 2008/06/18 】 |

||

|

|

|

||||||||||||||||

| あなたの身近なセキュリティ | ||||||||||||||||

|

第2回:WWW編(1) |

||||||||||||||||

|

ユーザビリティと安全のバランスを考える

|

||||||||||||||||

|

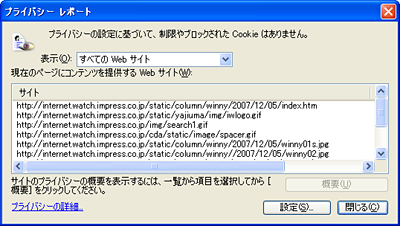

連載に関していくつかのテーマを考えたが、現在最も注目されている問題はWorld Wide Webにまつわるものといえるだろう。2008年版統合セキュリティソフトではWebを中心にとらえた物が少なくない。また、当連載のテーマを選定していた2007年末にも日本でちょっとした騒ぎが起きていた。そこで、しばらくの間Webとそれにまつわる問題、心がけについて述べていきたい。 ● そもそもWebってどんな仕組みなのか? まずWorld Wide Web(以下単にWeb)でどのような問題があるのか? という話の前にWebについてざっと説明しておこう。WebはHTMLという言語によって、文字の大きさや色が変えられるだけでなく、画像なども同時に表示できる「表現力の高さ」が特徴だ。これは、Webブラウザが表示しているページが、HTMLコードだけではなく、「HTMLファイルから呼び出された各種のファイル」も使っているためだ。具体的に言うと、画像ファイルのある場所を指定することによって、Webブラウザがその画像ファイルも同時に表示している。 つまり、Webページを表示する際には、複数のファイルを取得しているということだ。例えば、筆者が書いた記事を表示させようとすると、INTERNET Watchのロゴやスクリーンショットなどで9つの画像を同時に取得していることがわかる。この場合、INTERNET Watchのロゴがリニューアルされたとしても、すべての記事のHTMLを変更する必要はなく、ロゴ画像のファイルのみを差し替えればよい。

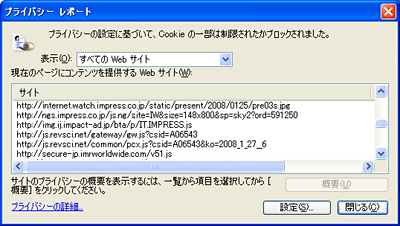

このページは比較的「古典的」な表示になっているが、現在の多くのWebページは「コラボレーション」されているのが当たり前になっている。例えば、「読者プレゼント」のページ構成要素を見ると、「internet.watch.impress.co.jp」というINTERNET Watchのサーバー以外に、多くのサーバーからファイルを取得していることがわかる。以前ならばハイパーリンクの先が別のサーバーということはあっても、おおむねサーバー内で完結していた。 また、右のほうには「動く広告」が表示されている。現在このような表示を行なわせるためには、「Adobe Flash」を使うのが大半だ。しかし、厳密に言えばWebブラウザは単独でFlash形式には対応しておらず、Adobeが提供している「Flash Player」という追加ツール(プラグイン)をWebブラウザが呼び出して使っている。つまり、Webブラウザだけでなく、他のプログラムも一緒に動いているということだ。 1つのWebページを表示させるために複数のサーバーから複数のファイルを取得し、これを複数のプログラムを使って表示している。これが現在のWebアクセスの基本であると同時に、この辺に「付け入られるスキ」がある。

● ユーザビリティと安全のバランス 以前のパソコンはインターネットに常時接続することはあまり考えられていなかった。ところが、常時接続環境は現在当たり前のことになっており、それに伴いネットワークからの攻撃に耐えることが問われた。ネットワーク越しにPCを攻撃するワームと呼ばれるプログラム、例えば、BlasterやSasserは大規模な感染被害が出てしまった。マイクロソフトがセキュリティの向上を主眼に置いたWindows XP サービスパック2(SP2)を出したのは、これらの問題に対処するためだ。SP2では、従来オプション扱いだった外部からの攻撃を阻止するファイアウォール機能を標準で採用したり、防御体制が適切に設定されているかどうかを管理するWindowsセキュリティセンターが追加された。また、重要なアップデートは自動更新されるのが推奨されるようになっており、少なくてもWindowsとその関連ツールだけを使う上では、スキは格段に少なくなっている。 では、今何が一番「ワキの甘い」部分になっているのだろうか? そのひとつが先に挙げたAdobe Flashを再生するために使われる「サードパーティプラグイン」だ。Windows XPの場合、初期状態でFlash Playerが含まれているがバージョンが古い。また、以前は自動更新の仕組みがなかった(現在もちょっとわかりにくいところに設定画面がある)。多数のプラグインを入れている場合、統一された形でのアップデートがないという問題は、現在も残ったままだ。 ● 知らずに組み込まれている「プラグイン」、脆弱性があれば狙われることも プラグインに関しては、「ユーザーがプラグインを入れたつもりがなくても組み込まれてしまう」というケースもある。例えば、デジタルミュージックプレーヤーの世界でiPodのシェアは世界的に高い。ところがiPodを使うには、管理ツールとしてiTunesをインストールする必要があり、iTunesはQuickTimeのインストールが必須だ。問題は、QuickTimeをインストールすると、Internet Explorer(IE)上でQuickTimeを使ったページも再生可能になることだ。つまり、プラグイン機能も同時に入ってしまうということだが、これは多くのユーザーが意識していない。ここでQuickTimeを取り上げたのは、過去に脆弱性の問題が何度かでており、つい先日も「攻撃が可能なことを実証することが公になっていたにもかかわらず、対応策が提供されていない」という危険な状態になっていたためだ。ちなみに、この脆弱性については、すでに修正プログラムが出ている。 「攻撃が可能なことを示す実証コード」は、脆弱性があることを証明する意味で重要だが、その一方、それを改変することによって本当の攻撃が可能になってしまう問題がある。特に対応策が提供されていない状態で公開されると、それを元に攻撃コードが出回る「ゼロデイ攻撃」になりかねない。 ゼロデイ攻撃でなかった場合でも脆弱性を使った攻撃は大問題になる可能性がある。かつて大問題になったBlasterは対策パッチ(MS03-026)が公開されて1カ月以内(対策7/17→8/12)、Sasserは対策パッチ(MS04-011)が公開されてから2週間そこそこで攻撃コード(対策4/14→5/2)が登場した。当時のWindows XPはSP1で、ファイアウォールの適用はオプションだったため、これを適用していないユーザーが多かった。また、公開から短期間のうちにパッチを当てる人が少なかったことで、大流行を引き起こす結果となった。 また、既知の複数の脆弱性を攻撃する「MPack」のような専門化された攻撃ツールでは、ユーザー環境に脆弱性が1つでも残っていれば不正なソフトウェア(マルウェア)を仕込まれてしまう。サードパーティのプラグインだから攻撃されないというわけではなく、むしろ最近は積極的に狙われている。特にQuickTimeの脆弱性はよく使われるポピュラーな手法と言えるだろう。 ● 必要性が薄いツールはむやみにインストールしない、アドオンの管理も重要

IEのツールメニューには「アドオンの管理」という項目があり、現在組み込まれているアドオンが一目でわかり、さらに無効にすることもできる。例えば、iPodユーザーでiTunesをインストールしても、QuickTimeムービーをWeb上で見ることはない、というユーザーはこの方法で解除しておくとよい。もしもQuickTimeプラグインが必要なページの場合、右下に制限されている旨の表示とアイコンが出る。 なお、Flash Playerのような半必須のプラグインを無効にしていた場合にページの表示がおかしくなる可能性は多分にあるが、これはWebページの作り方でかなり回避できる。ちなみにINTERNET Watchの場合、右の大きな正方形の広告画面でFlashが使えない場合でもある程度の代替表示がされており、対策されていることがわかる。 今、パソコンにインストールされているプログラムは何かを把握し、それらが正しくメンテナンスされていれば、既知の脆弱性を狙った攻撃は失敗する。また、不要な機能ならばアンインストールや機能の無効化を行なうことで、あなたのPCの安全度を上げることができるだろう。 IEを使っているユーザーはアドオンの管理を見ることをオススメする。おそらく意外なほどに多くのアドオンが知らないうちに入っていることがわかるはずだ。また、これらのアドオンがどのような意味を持っており、必要な機能かどうかを考えることで、あなたのパソコンに対する知識と理解度も向上するだろう。 ● 先週の気になったセキュリティ関連ニュース(1/28~2/3) ◆フィルタリングの認知度「全く知らない」が6割超、内閣府調査http://internet.watch.impress.co.jp/cda/news/2008/01/28/18250.html 内閣府は1月28日、「インターネット上の安全確保に関する世論調査」の結果をWebサイトで公開した。フィルタリングに関する認知度では、「よく知っている」と回答した人は8.4%、「少し知っている」は13.8%で、認知度は22.2%にとどまった。これに対して、「名称だけしか知らない」が15.6%で、「全く知らない」は62.2%を占めた。 ◆カテゴリごとにリンクの特徴が異なる。サイト分類に役立つ可能性のある研究成果発表 http://internet.watch.impress.co.jp/cda/news/2008/01/28/18251.html 東京大学とトレンドマイクロは1月28日、Webサイトのリンク構造を調べた研究「Webリンク構造の解析」の成果を発表。リンクをたどることによって有害サイトに到達する可能性は、安全なサイトからでも、1ジャンプ先では平均0.27%だが、2~3ジャンプ先では平均2.69%まで高まるという。 ◆「原田ウイルス」はマルウェア製作ツールで作られた? トレンドマイクロが解説 http://internet.watch.impress.co.jp/cda/news/2008/01/28/18252.html トレンドマイクロは1月25日、通称「原田ウイルス」作者が逮捕されたことを受け、原田ウイルスの挙動や概要を説明。原田ウイルスは複数のウイルスに対する総称で、具体的な活動やプログラムの構造などから、1)不正プログラムを作成するためのツール、2)ツールによって作成されたウイルス群、3)以前より存在したウイルスを改変した亜種、4)原田ウイルスの流行に便乗したウイルス――の4つのカテゴリーに分類されるという。また、容疑者は、通称「P2P-Destroyer Pro」という不正プログラム作成ツールを使っていたという。つまり、プログラミングスキルがほとんどなくてもこの手のマルウェアが作れたということになる。 ◆Wordファイルで「トロイの木馬」 http://blog.trendmicro.com/trojanized-doc-files-in-targeted-attack/ 米Trend Microは1月29日、トロイの木馬が組み込まれたWordファイルが、スパムメールに添付されて出回っていると発表した。 ◆「Citibank.co.jp」を騙るフィッシングを確認 http://internet.watch.impress.co.jp/cda/news/2008/01/29/18268.html フィッシング対策協議会は1月25日、CitiBankを騙るフィッシングメールとフィッシングサイトが確認されたと発表。偽サイトでは、Citiカードの番号と暗証番号を入力するようになっている。以前は、新生銀行でも同様のフィッシング詐欺が見られた。 ◆ExpediaとRhapsodyにもマルウェアをインストールさせる広告バナー混入 http://blog.trendmicro.com/malicious-banners-target-expediacom-and-rhapsodycom/ Trend Microは1月31日、世界最大手のオンライン旅行予約サイト「Expedia.com」や音楽ストリーミング配信サイト「Rhapsody.com」に、マルウェアをインストールさせる広告バナーが表示されていると発表。広告バナーをクリックすると、スパイウェア対策ソフトを装うトロイの木馬がインストールされるという。広告経由の偽セキュリティソフトは日本でも問題になっている。 ◆Trend Microを騙る偽広告、Google検索で表示 http://blog.trendmicro.com/fraudulent-trend-micro-2008-%e2%80%99sponsored-link%e2%80%99-ads-found-on-google/ Trend Microは1月31日、同社の名前を騙る偽広告が、Google検索で表示されていると発表。正規サイトのドメインは「TRENDMICRO.COM」だが、この偽広告は「TRENDMICRO2008.COM」というサイトに誘導していた。上記のExpediaとRhapsodyの広告バナーをさらに発展させたとも言える。誰も知らないソフトメーカーのセキュリティソフトよりも、有名メーカーの名前を騙った方が広告クリックにつながると考えたのだろう。 ◆米消費者団体がRealPlayerを「バッドウェア」と認定 http://internet.watch.impress.co.jp/cda/news/2008/02/01/18307.html 非営利消費者保護団体の米StopBadware.orgは1月31日、RealNetworksが配布している「RealPlayer 10.5」と「RealPlayer 11」を「バッドウェア」と認定。バットウェアとは、悪意のある動作をするソフトウェアの総称で、一般にはスパイウェア、マルウェア、一部アドウェアがこれに該当するとされている。 2008/02/06 11:30

- ページの先頭へ-

|