|

記事検索 |

イベントレポート |

|

|

||||||||||||||||

|

ハニーポットはネットワーク監視技術として有用~エネルギアの濱本氏 |

||||||||||||||||

|

|

||||||||||||||||

|

東京ビッグサイトで開催された「Network Security Forum 2003」で24日、エネルギア・コミュニケーションズのネットワークセキュリティコンサルタントである濱本常義氏が、「ネットワーク監視技術としてのハニーポットについて」と題して講演。「日経ネットワークセキュリティ」誌と協力して取り組んだハニーポットの運用実験の報告を行なった。 ● “甘いエサ”で攻撃者をおびき寄せるハニーポット

ハニーポットの研究プロジェクトとしては「The Honeynet Project」が有名で、商用製品としても米Symantecの「DecoyServer」やスイスNetwork Security社の「Spector」がある。また、今回のフォーラムを主催するJNSAでも「ハニーポットWG」を準備中で、今年度末にも成果発表が見込まれるという。 ● ハニーポットには踏み台になるリスクも

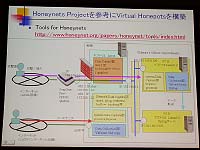

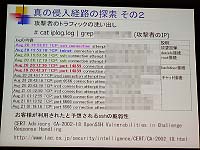

濱本氏が構築したのは、Honeynet Projectを参考にしたというバーチャルハニーポットで、VMware 4.0上のゲストOSとして稼働する。ゲストOSはRedHat Linux 7.2をインストールしたままのデフォルト状態となっており、Webやftp、ssh、dns、telnetなどのサービスを立ち上げた。また、パッチは一切当てず、管理者および一般ユーザーのIDとパスワードも脆弱なものを設定した。 ただし濱本氏は、「単にデフォルト状態のサーバーを立ち上げればいいというものではない」として、「外向きのトラフィック制御が重要」と強調する。これは、踏み台となって他者に迷惑をかけるリスクをハニーポットが持っているためだ。できればSnortの署名で踏み台の攻撃を無効化するのが理想であるものの、「とりあえず怖いのはワームとDoS攻撃」だとして、外向きトラフィックに対して“しきい値”を設定。その値を超えた大量のトラフィックが発生した場合に、これを踏み台とみなして外向きのトラフィックを遮断する方法をとった。 なお、VMwareを使ったバーチャルハニーポットのメリットとして濱本氏は、「VMwareのゲストOSはディレクトリ単位になっているので、侵入された状態のOSをまるごとコピーできる」という点を挙げた。「証拠保全のために簡単で便利」だとしている。 ● 記憶に残る“お客様”はルーマニアから? 濱本氏が7月1日から8月31日までインターネット上に設置・運用したハニーポットに、“お客様”が訪れたのは8月20日の夜のことだった。「その日に限ってIRチャットのパケットがすごい勢いで流れている」ことで異常に気が付いたという。ログなどの解析から、お客様はまず、sshの脆弱性を利用して侵入し、ルート権限を奪取。各種ツールなどをインストールした後、バックドアから接続し、あとはひたすらIRCを立ち上げて朝までチャットを楽しんでいたという。「sshへの初弾からルート権限取得まで1分とかかっていない。多分、何らかのツールを使ったか、手動でやったとすれば手慣れた人だ」と指摘している。 このほか、コマンド履歴などから、この“お客様”はルーマニアのISPから来たらしいこともわかった。また、インストールされたツールのファイル名をgoogleで検索してみたところ、韓国のBBSに「ルーマニアのハッカーが使っている」という内容の書き込みがあるのも発見したという。

● ハニーポット運用の課題 実際にハニーポットを設置した結果から濱本氏は、「運用が難しいのは、普通に設置していても意外に攻撃を受けないこと」と指摘する。実際、前述の“お客様”は2日目以降は「もう来ていただけなかった」。また、調査系やBlasterに起因するアクセスは多かったものの、2カ月を通じて「実際にお客様が来たのは3、4回。それも公序良俗に反するファイルを置くなどの細かいもので、つまらないのですぐに切断した」。また、わざと脆弱なIDとパスワードを設定しても、破られたのは1回のみで、それもMP3ファイルを置かれただけだったという。濱本氏は、「よりお客様に来ていただく仕組みも必要」と述べた。さらに、「VMwareも高度化してくると、脆弱性も出てくる」として、ゲストOSで稼働するハニーポットがホストOSに対して本当に安全かどうかという懸念もあるという。また、米国では裁判の証拠用に設置された例もあるというハニーポットだが、これを運用するのは違法とする判断もあるとしており、現在の法律ではおとり捜査に使うのは難しいということも付け加えた。 とはいえ濱本氏は、「ハニーポットの構築にともなう技術は、ハニーポットを運用するだけでなく、純粋な不正アクセス監視やネットワーク監視に転用可能」であり、「不正アクセスの原因究明にも非常に有効」だと説明。ハニーポット関連技術の有用性を指摘した。 関連情報 ■URL Network Security Forum 2003 http://www.jnsa.org/nsf2003/ The Honynet Project(英文) http://www.honeynet.org/ JNSAハニーポットWG http://www.jnsa.org/active2003_29.html 関連記事:ISSが自前のおとりサーバーへの攻撃によってハッカーの情報収集に成功 http://internet.watch.impress.co.jp/www/article/2003/0508/iss.htm

( 永沢 茂 )

- ページの先頭へ-

|