|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||||||

|

脆弱性情報届出制度は運用しながら改善を~パネルディスカッション |

||||||||||||||||||||||||

|

|

||||||||||||||||||||||||

|

独立行政法人情報処理推進機構(IPA)は、未踏ソフトウェア事業やセキュリティ関連事業など日ごろの活動の成果を披露する「IPAX Autumn 2004」を、9月9日~10日に東京国際フォーラムで開催している。初日の9日には、セキュリティに関するパネルディスカッションが開かれ、この7月に開始したばかりの脆弱性情報届出制度の運用状況と今後の展望などについて熱い意見が交わされた。 ● 届出そのものは順調だが、情報公開の方法などに問題を抱える

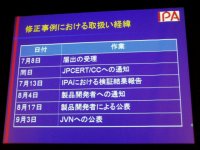

9月8日時点でのユーザーからの届出件数は、ソフトウェア製品15件、Webアプリケーション71件の計86件に上っており、うちソフトウェア製品1件(ウイルスバスター・コーポレートエディション)、Webアプリケーション5件について脆弱性の修正が完了したとのこと。また脆弱性自体は存在するものの「運用上問題ない」と判断されたものもWebアプリケーションで4件出てきているという。これは、オンラインショッピングサイトの商品の販売価格を、ユーザー側が勝手に変更して発注できてしまうという脆弱性が存在するものだが、このサイトでは必ず発注内容を店員が確認してから受注メールをユーザーに返しているため、「ユーザー側が変更した値段で商品を売ることはないため実務上問題はない」と判断されたケースだという。 そして、実際に制度を運用してみての感想として、早貸氏は「Webアプリケーションの場合、同一プログラムを複数のサイトで利用しているケースも少なくなく、そういったケースでは1つ脆弱性が見つかると、利用しているサイトの数だけ届出が来てしまう」「Webサイトに連絡先メールアドレスが書かれていても、管理者がそのアドレス宛のメールを読んでいないケースが多く、その場合は連絡先の電話番号などをいちいち調べなければならず面倒」などといった問題が出ていると語った。 今後の課題としては、前述のウイルスバスターの事例でベンダー側の脆弱性情報公開からIPAらが運営する脆弱性情報ポータル「JVN」への情報掲載まで2週間以上の時間を要してしまい、その背景として脆弱性への対策情報の公表に関するポリシーの明確化が不十分だったことがあることを挙げた。今後はこういったポリシーのさらなる明確化や、情報をユーザーに迅速に届けるためのフレームワーク作りが重要だとの認識を示した。

● ベンダー側の認知度向上と、市場へのインパクトに応じた情報公開が課題

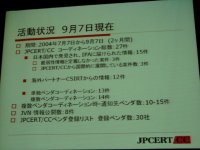

この2カ月間でJPCERT/CCでは、IPAに届出のあった15件に、海外のCSIRTから情報を受けた12件をあわせて、計27件の脆弱性情報を扱っており、うち3件についてはJPCERT/CCがマスターCSIRTとして海外のCSIRTとの連絡調整業務を行なっているという。この27件のうち、特定ベンダーの製品に対する脆弱性(単独ベンダー案件)の届出は13件、プロトコルレベルの脆弱性など複数ベンダーの製品に影響する脆弱性(複数ベンダー案件)は14件となっている。ただし、単独ベンダー案件であっても、実際には開発業務を外部委託していたり、関連会社と共同開発していたりするケースがほとんどで、しかもそのような場合に委託先や関連会社への連絡は全てJPCERT/CCから行なうことになっているため、結果としてJPCERT/CCの業務負担が大きくなっていると語った。 また、実際に脆弱性情報の届出があっても、まだベンダー側における同制度の認知度が低いため、実際にはほとんどのベンダーにおいて同制度の仕組みの説明から始めなければならない状況だという。ベンダー内の社内体制の整備やJPCERT/CCとの窓口となる担当者の調整などに平均2~3週間を余計に費やしている現状だ。ただし、ベンダー側の体制整備が進めばこの時間は不要になるため、今後は情報の届出から対策情報の公表までのタイムラグが徐々に短縮していくのではないかとの見通しも示した。 さらにベンダー間の調整においては、海外ベンダーの製品に関する脆弱性情報の届出があった場合に日本法人の担当者に連絡するのか、もしくは海外のCSIRTを経由して同ベンダーの本社に連絡するのが良いのかといった問題が発生しているという。他にも、近年インドや中国などアジア圏のベンダーへの開発委託が増えてきているのが、これらの地域におけるCSIRTの整備が遅れているため、ほとんどCSIRTとベンダー間の連係が行なわれておらず、脆弱性情報のベンダーへの通知などに影響が出ていると伊藤氏は述べる。これに対し、JPCERT/CCがアジア地域のリーダーとしてアジア各国でのCSIRT構築の呼びかけや支援を行なっているとも語った。 伊藤氏は最後に今後の課題として、「マーケットでの利用状況を踏まえた(脆弱性による)市場へのインパクトの調査を行ない、それに応じて対策情報の公開方法を変えるなどの体制を整える必要がある」と語った。例としては、今年6月、Juniper社のルータにIPv6パケットの処理部分の脆弱性が見つかったケースで、米国や欧州ではIPv6がまだほとんど利用されていないために危険度を「低」として情報を公開したのに対し、日本では既に重要インフラでIPv6が利用されていることから危険度を「高」としたことや、情報の公開日時も日本の企業に配慮して日本時間の朝9時に公開するなどの対応を行なったことを紹介した。

● 脆弱性情報届出制度ができた後も依然として残る課題 3番目に産業技術総合研究所(産総研)の高木浩光氏が、この脆弱性情報届出制度の策定に一部関わったという立場から、過去との比較でできるようになったこと、そして依然として残る課題について語った。高木氏は昨年1月のIPAX Winterの基調講演で自らが語ったこの問題に関する課題を振り返った上で、当時と比べて同制度ができたことにより「脆弱性の発見者が不当な圧力を被る可能性が減った」「IPAのような公的機関が関わることで、通報の重要性をソフトベンダーやサイト運営者に認識させやすくなった」「脆弱性に関する実態の情報収集や統計情報の公開が行なえるようになった」ことなどがメリットとして挙げられると語った。 ただし、未解決の課題として、高木氏は「ベンダーによる脆弱性情報の告知方法のガイドラインができておらず、依然としていわゆる『ヤミ改修』のような行為が行なわれる危険性は減っていない」「脆弱性情報の発見者が情報を公開する場合のガイドラインがないため、同じような欠陥を防ぐために必要なフルディスクロージャーをいつになったら行なっていいのかがわからない」「そもそも『不正アクセス行為に当たらない脆弱性の発見方法』が明確化されておらず、どこまでの行為が許されるのかがわからない」といった問題を列挙した。 ベンダーによる脆弱性情報の告知方法について、高木氏は「家電製品等のリコールの場合には経済産業省がハンドブックの形で望ましい告知方法などを紹介しており、こういったものを準用することも考えられる」と述べたほか、脆弱性の発見方法については「例えば今でも依然としてSQL Injectionの脆弱性が多くのWebサイトに残っており、こういった脆弱性を発見するためにどこまでの行為が許されるのかといった部分はまだ未評価である」などと語り、今後これら残された課題を早急に解決する必要があるとの認識を示した。 ● ベンダーとユーザー、それぞれの立場からの脆弱性の評価とは?

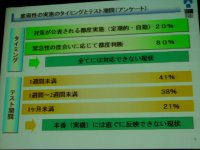

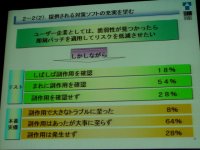

まず宮地氏は、JEITA(電子情報技術産業協会)の立場から、JEITAとJISA(情報サービス産業協会)が共同でとりまとめを行なっている「製品開発ベンダーにおける脆弱性情報取扱に関する体制と手順整備のためのガイドライン」について、遅くとも10月上旬ぐらいまでに詳細版を公開できる見込みであることを明らかにした。その上で、ベンダーの立場として「脆弱性はベンダーにとっては『湧いて出てくる』ようなものであり、新たな攻撃手法が開発されるとそれまでのソフトの品質評価体制ではチェックできないものが登場する」「従って脆弱性はソフトウェアにとって避けがたいものであるということをユーザーの側も前提にして欲しい」と述べた。 一方高橋氏は、JUAS(日本情報システム・ユーザー協会)の立場から、今年7月に同協会で実施した脆弱性に関するアンケート調査の結果を披露した。同氏は回答した40社のほとんどは売上高1兆円を上回る企業だということで「中小企業には必ずしもあてはまらない部分があるかもしれないが……」と前置きした上で、回答した企業からは「情報源が多過すぎてカバーできない」「パッチのテストや実環境への適用にコストがかかり過ぎる」など「かなり悲鳴にも近い声が上がってきている」と語り、「脆弱性は『湧いてくるもの』とは言わず、ソフトウェアの品質向上をユーザーとして望みたい」「『システムの脆弱性は今や経営リスクに直結する』ということをベンダー側にも認識して欲しい」など、ユーザーとしての率直な意見を吐露した。

● 今後運用しながら改善を行なう必要があるという点で一致 本来ならこの後さらに議論が行なわれるはずだったのだが、各パネリストの発表で時間のほとんどが消費されてしまい、残念ながらほとんど議論らしい議論は行なわれなかった。ただその短い時間の中でも「まだ同制度は立ち上がったばかりで不十分な部分が多く、今後実際に運用しながらさまざまな意見を取り入れつつ改善を行なっていく必要がある」という点では意見が一致。早貸氏も「10月にはIPAとして最初の統計情報を公開したい」と述べたほか、「ある程度データがたまった段階で改めて統計を分析して改善策を検討したい」とコメントした。会場との質疑応答では、「ベンダー等が『これは脆弱性ではない』と判断したものについても情報を公開すべきではないか?」という質問に対し、伊藤氏が「情報の公開についてはまだどうするか決めていないが、一方的にベンダー側の判断に任せるのではなく、外部の監査機構などを活用するなどの方法で本当にその情報が脆弱性ではないのか確認するといったことは検討している」とコメントした。 また、「プログラムの欠陥ではなく、ユーザーの運用によって脆弱性が生まれているようなケースについてもガイドラインを設けるべきではないか?」という意見については、高木氏が「実際に検討段階でもそのあたりの議論はあったが、ユーザーが脆弱性の存在を知りつつも(パッチの適用や設定変更により逆にシステムトラブルが起こるなどの理由で)あえてそのまま放置するといった判断をするケースもあり、そこまでは踏み込めないという話になった」「実際は個人情報保護法などの問題もあり、非常にいい加減な運用をしているユーザーについてはそれらが抑止力となると考えられる」とコメントした。 関連情報 ■URL IPAX Autumn 2004 http://www.ipa.go.jp/event/ipax/autumn2004/

( 松林庵洋風 )

- ページの先頭へ-

|