|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||

|

ISPが迷惑メールを受信時に排除することは「通信の秘密」の侵害か? |

||||||||||||||||||||

|

総務省の今泉氏らが講演

|

||||||||||||||||||||

|

財団法人インターネット協会は16日、「第3回迷惑メール対策カンファレンス」を開催した。ISPが送信ドメイン認証技術に基づいてメールを受信拒否する「インバウンドチェック」について、ニフティの木村孝氏と総務省の今泉宣親氏が、法的な観点から見た導入手順を語った。 ISPの迷惑メール対策としては、ISPが提供するメールサーバーを経由せずに送信される迷惑メールに対する送信側の規制「Outbound Port25 Blocking」が多くのISPで導入されている。インバウンドチェックは、受信側のサーバーで認証エラーとなるメールに対して、その旨をメールのヘッダに追加したり受信拒否するサービスで、2006年後半には一部のISPで導入が見込まれているという。 ● 利用者が同意すれば認証エラーメールへの「ラベリング」と「振り分け」は可能

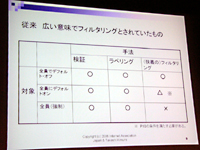

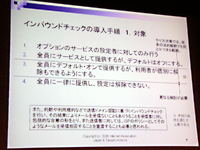

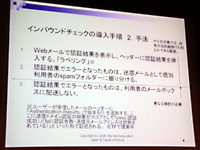

ニフティの木村孝氏は、インバウンドチェックの従来の考え方として「送信ドメイン認証のインバウンドチェックは、広い意味でフィルタリングに分類される行為。フィルタリングは通信の秘密に抵触するものなので、基本的に利用者、つまり受信者の個別の同意が必要」と説明。また、フィルタリングは常時実施されるものであるため、「緊急避難」は適用されないとしている。 こうした背景を踏まえて木村氏は、ISPが送信ドメイン認証によるインバウンドチェックを行なう際に考えられる手法と手順を説明した。 まず、インバウンドチェックの対象としては、1)オプションのサービスの設定者に対してのみ行なう、2)全員に基本サービスとして提供するが、デフォルトでは無効にする、3)全員にデフォルトで有効にして提供するが、利用者が個別に解除できるようにする、4)全員に一律に提供し、設定は解除できない、といった方法が想定されるという。 木村氏によれば、1)から3)までは「やり方次第では、従来の法解釈でも何とかできる範囲」、4)は「違法の可能性があるため、さらなる検討が必要」という。なお、3)のフィルタリングサービスの初期設定を有効な状態で提供する行為については、「利用者ごとに解除する機能を提供する」など、総務省が提案する条件を満たす必要がある。 インバウンドチェックの手法に関しては、a)Webメールで認証結果を表示し、ヘッダに認証結果を挿入する「ラベリング」、b)認証結果でエラーとなったものは、迷惑メールとして利用者のスパムフォルダに振り分ける、c)認証結果でエラーとなったものは、利用者のメールボックスに配送しない、といった例を紹介。a)とb)は「利用者が同意していれば問題ない」が、3)は「従来の法解釈ではアウト」との考えを示した。 木村氏は、「送信ドメイン認証には、論理的に誤判定の問題は起こらない。また、送信認証ではじかれたメールを廃棄しても、正当なメールの送受信に支障が生じないほか、受信者が送信ドメインを詐称しているメールの受信を希望するのも、通常ではありえない」と語り、将来的には「送信ドメイン認証の検証結果に基づくメールの廃棄を全ユーザーに一律で提供しても良いのでは」と問題提起して、講演を締めくくった。

● 送信ドメイン認証によるインバウンドチェックは「通信の秘密」を侵害するか?

電気通信事業法第4条では、「電気通信事業者の取扱中に係わる通信の秘密は、侵してはならない」と規定している。ここでいう「通信の秘密」とは、通信内容のほか、通信当事者の住所、氏名、発信場所、通信日時などの構成要素も含まれる。メールに係わる送信ドメインも、個別の通信に係わる経路情報であることから、通信の秘密の保障を受けることになる。 第4条で記されている「侵害行為」とは、「発信者または受信者の意思に反して通信の構成要素を利用すること」が含まれている。そのため、受信側サーバーでメールの送信ドメインを機械的に認証し、認証できないメールに対して、通信当事者の意思に反してラベリングする行為も、通信の秘密を「発信者または受信者の意思に反して利用する」ことになるため、通信の秘密の侵害に当たるという。 ● 送信認証ドメインとラベリングは、当事者の同意がなくても正当業務行為と判断

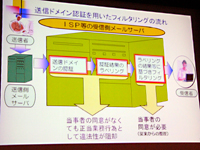

この点について今泉氏は、「送信認証ドメイン認証は、常時行なわれる対策のため、正当防衛の要件である急迫性や、緊急避難の要件である機器の現在性を満たすとは限らない。そのため、『正当防衛』と『緊急避難』に該当しない場合が想定される」との考えを示した。 しかし、送信ドメインを偽装しているメールは、一時に多数に送信されていると推定できる。そのため、送信ドメインを認証し、その結果をラベリングする行為は「大量送信される迷惑メールにより生じるサービスの遅延などのメール送信上の支障のおそれを減少させるための行為」と判断され、「正当業務行為」と認められるという。さらに、送信ドメイン認証を実施する際に侵害することになる通信の秘密は、「フィルタリングのためのラベリングを達成するために必要な限度を超えない」ため、「違法性阻却事由あり」と解釈できるとした。 また、電気通信事業法第6条では「電気通信事業者は、電気通信役務の提供について、不当な差別的取扱いをしてはならない」と規定している。ここでは、送信ドメイン認証ではじかれたメールに対し、通信当事者の意思に反してラベリングする行為が、「不当な差別的取扱い」に該当するかが焦点となる。 これについて今泉氏は、「ラベリングは『通信の秘密の侵害(窃用)」との関係で、正当業務行為として許されると解される」と述べ、第6条が規定する「不当な差別的取扱い」には該当しないと語った。 ● ラベリングに基づくフィルタリングは当事者の同意が必要 送信ドメイン認証を用いたフィルタリングの流れでは、「送信ドメインの認証」「認証結果のラベリング」「(ラベリングの結果などに基づく)フィルタリング行為」を経て、受信者にメールが届く。今泉氏の話をまとめれば、送信ドメインの認証とその結果をラベリングする行為は、当事者の同意がなくても正当業務行為として違法性が阻却されることになる。今泉氏は、フィルタリング行為が電気通信事業法に抵触するかについての見解も披露。ここでは、ラベリングに基づいてメールをフィルタリングすることが、通信の秘密を侵す行為に該当するかが問題となるが、通信当事者の意思に反してメールをブロックしたり廃棄する行為は「発信者または受信者の意思に反して利用する」ことになるため、当事者の同意がない限り、通信の秘密の侵害に当たると考えられるという。 当事者の同意としては、初期設定を有効または無効にするかによって解釈が異なるという。初期設定が無効で、利用者から申込みを受けて提供する場合は、一般的に利用者の有効な同意があると考えられる。 一方、初期設定を有効にして提供する場合は、1)同意後も、随時利用者が任意に設定変更できること、2)同意の有無にかかわらず、その他の提供条件が同一であること、3)同意の対象・範囲が明確に限定されていること、4)平均的利用者であれば同意することが合理的に推定されること、5)フィルタリングサービスの内容について、事前に十分な説明を行なうこと、という条件を全て満たせば、利用者の有効な同意を取得したものと認められるという。 関連情報 ■URL 第3回迷惑メール対策カンファレンス http://www.iajapan.org/anti_spam/event/2006/conf0516/ ■関連記事 ・ 迷惑メール対策「Outbound Port 25 Blocking」の課題と導入後の反応(2005/12/07) ・ 迷惑メール対策に効果を上げる「Outbound Port25 Blocking」導入の課題(2005/05/11)

( 増田 覚 )

- ページの先頭へ-

|