|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||

|

ボットネット対策、多様化するボットには対策の自動化で対抗 |

||||||||||||||||||||

|

|

||||||||||||||||||||

|

東京・新宿で開催された「Black Hat Japan 2006」で6日、ドイツのセキュリティ専門家でボットネットの調査を行なっているThorsten Holz氏とGeorg Wicherski氏による講演が行なわれた。講演では、ボットプログラムを実際に収集して挙動を分析し、ボットネットが何を行なっているのかといった調査の概要が紹介された。 ● 脆弱性をエミュレートしてボットを収集

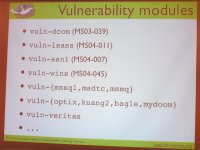

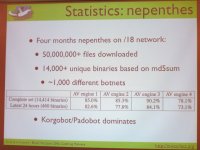

実際にボットを収集する手法としては、彼らが開発した「nepenthes」と呼ばれるプログラムを利用している。多くのボットは、セキュリティ修正を行なっていない「弱い」Windowsマシンをネットワーク上で探し、見つかったマシンに対して脆弱性を悪用することでボットプログラムを送り込もうとする。そこで、nepenthesではWindowsの脆弱性をエミュレートし、ボットが脆弱性を悪用しようとアクセスしてきた動きをキャッチし、送り込まれるプログラムを収集する。現在、20種類ほどの脆弱性のエミュレートに対応しており、さらに開発を進めているという。 マルウェア(悪意のあるソフトウェア)の収集を目的とするNPO「mwcollect Alliance」において、nepenthesを用いてボットを収集したところ、ボットから5,000万件以上のダウンロード要求があり、実際にダウンロードしたボットは14,000種類以上に及び、約1,000の異なるボットネットに接続することが確認されたという。また、収集したボットを複数のウイルス対策ソフトで検査したが、検知率は70~90%にとどまったとしている。

● 収集したボットを監視下で実行して自動分析

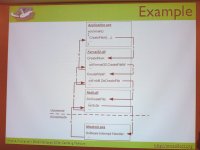

CWSandboxは、監視環境下でボットのプログラムを実際に実行し、ファイルやプロセスへのアクセス、ネットワークへの接続、レジストリの変更など、ボットが行なおうとしている挙動を記録する。ボットのプログラムを3分間実行し、その間の挙動を記録するだけで、ボットが接続する指令サーバー、感染拡大活動など、ほとんどの挙動が分析できるという。 こうして分析した結果を元に、ボットネットが何を行なおうとしているのかの追跡調査も行なっている。ボットネットの指令サーバーから送られてくるコマンドと、それに対する返答をエミュレートし、ボットのふりをしてボットネットに潜入する手法が用いられている。この作業については、「botsnoopd」と呼ばれる専用のボットエミュレータを開発しており、ボットの活動を日々監視することで新たな攻撃の予兆をつかむことができるとした。 Holz氏は、ボットネットへの対策としては、指令サーバーのDNSエントリーを変更することが最も簡単な方法だと語る。ボットネットの指令サーバーが「xxx.example.com」という名称であれば、DNSでそのIPアドレスをローカルホスト(127.0.0.1)などに割り当てることで、ボットから指令サーバーへのアクセスができなくなる。実際にISPなどと協力してこうした対策を行なったところ、かなりの効果があったという。 また、企業などにおいてはルータレベルで指令サーバーへのアクセスを止めるといった方法も考えられるという。最終的に一番効果的なのは、指令サーバー自体を停止させることだが、そのためには捜査当局との連携も必要で、また指令サーバーは設置場所を次々に変える挙動も示すため、現実的には容易なことではないとした。 今後については、現時点でもボット対策の自動化は進んできているが、まだ十分ではないとして、脆弱性をエミュレートするモジュールの自動作成などは対応できそうだとした。また、こうして得られた情報を元に、新たなゼロデイ攻撃を発見した場合の対策ネットワークなども構築できるのではないかと語った。

関連情報 ■URL Black Hat Japan 2006 http://japan.blackhat.com/ Thorsten Holz氏のブログ「honeyblog」(英文) http://honeyblog.org/ mwcollect(英文) http://mwcollect.org/ CWSandbox(英文) http://www.cwsandbox.org/

( 三柳英樹 )

- ページの先頭へ-

|