|

記事検索 |

イベントレポート |

|

|

||||||||||||

|

米SANSの脆弱性リストに見る脅威の過去と現在 |

||||||||||||

|

主席コンサルタントが講演

|

||||||||||||

|

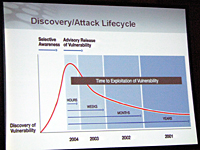

情報セキュリティの最新動向を紹介するイベント「SANS Future Visions 2008 Tokyo」が1日と2日、東京・台場のホテル日航東京で開催されている。 1日には、米国のセキュリティ機関であるSANS Instituteで主席コンサルタントを務めるジェームズ・タラーラ氏が基調講演。SANSが毎年発表している「インターネットにおける脆弱性トップ20(SANS Top-20)」をもとに、情報セキュリティの脅威の傾向を説明した。 ● スピアフィッシングの脅威が台頭

サーバー側の脆弱性では、Webアプリケーション、Windowsサービス、UNIX/Mac OSのサービス、バックアップソフト、アンチウイルスソフト、管理サーバー、データベースソフトを挙げている。「例えばバックアップソフトの大半は、脆弱性が見つかっている。これらをアップデートしなければ、脅威がさらに高まることになる」。 また、セキュリティポリシーおよびセキュリティ担当者の脆弱性としては、過剰なユーザー権限と不正な装置、フィッシング/スピアフィッシング、暗号化されていないラップトップおよびリムーバブルメディアの3項目がランクイン。特にスピアフィッシングについては脅威が高まっているとして、実際に行われた手口を紹介した。 「SANSの顧客の1社が、数百万ドルの取り引きに入札する準備を進めていたところ、提案内容が盗まれてしまったが、攻撃者の目的は盗難ではなかった。提案内容にマルウェアを仕込んで、他の入札企業宛にメールで送りつけたのだ。他の入札企業はこのメールに添付されたファイルを開けてマルウェアに感染してしまった。こうした攻撃を仕掛ける組織は本当に巧みな手口を考える。最近では、マルウェアを侵入させるきっかけとしてフィッシングを活用しているようだ。」 最近のサイバー攻撃全体の傾向としては、企業や組織の人間が内部から攻撃するケースが多いという。「米国の法務省の統計では、サイバー攻撃で検挙された人の大半は、インサイダーであることがわかった」。また、攻撃者のシステムに対する知識が高まるとともに、攻撃ツールも高度化。その結果、企業が攻撃対策のために与えられる時間は少なくなる一方だと指摘する。 「昔は脅威が出てから対応するまでに数カ月の余裕が与えられていたが、いまでは数時間の対応を迫られる。マイクロソフトでは毎週第2火曜日(米国時間)にアップデートを公開しているが、特に最近ではアップデート公開日の翌日には脆弱性を実証するコードが発表されることもある。そのため、脆弱性が発見されてから実際にそれが悪用されるまでの時間が短くなった。」 ● SANSトップ20でセキュリティ対策の優先事項を タラーラ氏はこのほか、2004年におけるインターネットの脆弱性をまとめた「SANS Top-20 2004」も紹介。このランキングは、WindowsシステムとUNIXシステムに分けられ、それぞれの脆弱性トップ10を紹介している。この点についてタラーラ氏は、「当時はOS中心の時代。WindowsかUNIXかの二者択一で、そこに脆弱性が集中していた」と振り返る。しかし、その後はアプリケーション側に脆弱性が見られるようになり、この状況は現在も続いているとした。「今の常識は、2004年から変わった。OSは重要だが、OSが唯一の心配事ではない。脆弱性はアプリケーションのコードに常駐していて、これが悪化している状態。今では、二者択一ではなく多様性が普通になり、企業は複数のアプリケーションを使っている。昔はアプリケーションのベンダーに責任を押しつけていたが、我々もこの問題を構成する一部であることを忘れてはいけない。我々には、ベンダーが提供するパッチをしっかり実装する責任がある。」 タラーラ氏は情報セキュリティについて、「決して終わらないインタラクティブなスポーツ」と述べ、継続的な取り組みが必要であると強調。技術関係者だけでなく、「最初に脅威に直面することになる」一般社員がセキュリティの脅威を理解することで、企業がインターネットの脅威に屈するかどうかが決まると話した。また、企業がセキュリティ対策に取り組む際には、SANS Top-20を指針にすることで優先事項を決められるとアピールした。 関連情報 ■URL SANS Future Visions 2008 Tokyo http://www.event-information.jp/sans-fv08/ ■関連記事 ・ 米SANSの脆弱性ランキング~WindowsのWebサーバーなどを危険と指摘(2004/10/08)

( 増田 覚 )

- ページの先頭へ-

|