|

記事検索 |

特別企画 |

【 2009/06/11 】 |

||

| ||

【 2009/06/09 】 |

||

| ||

【 2009/06/08 】 |

||

| ||

【 2009/06/04 】 |

||

| ||

【 2009/06/02 】 |

||

| ||

【 2009/05/28 】 |

||

| ||

【 2009/05/26 】 |

||

| ||

【 2009/05/21 】 |

||

| ||

| ||

【 2009/05/15 】 |

||

| ||

【 2009/05/14 】 |

||

| ||

【 2009/04/16 】 |

||

|

|

|

|||||||||

|

10月のマイクロソフトセキュリティ更新を確認する |

|||||||||

|

|

|||||||||

|

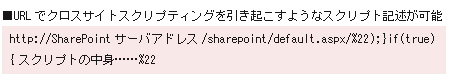

マイクロソフトが、月例セキュリティ更新プログラムを10月10日に公開した。 事前通知では、計7件のセキュリティ更新が提供されるはずだったが、そのうちの1つ、Windowsに関するなりすましの脆弱性(深刻度:重要)については、「改善するべき品質問題が発見された」ということで急遽、セキュリティ更新の公開が中止された。 このため、今月は6件の深刻度「緊急」および「重要」の脆弱性情報とセキュリティ更新プログラム、それに「悪意あるプログラムの削除ツール」が公開されている。 なお、「悪意あるプログラムの削除ツール」は、今月公開されたバージョンから新たにx64版Windowsにも対応した。x64版Windows OSのユーザーは確認しておくといいだろう。 それでは、公開された6件のセキュリティ更新プログラムで対応された脆弱性の内容について見ていこう。 ● MS07-055:Kodak Image Viewer の脆弱性 「MS07-055」は、アプリケーション「Kodak Image Viewer」の脆弱性だ。これまでにこの脆弱性に関する情報は一般に公開されていない。深刻度は「緊急」。内容としては、悪意のユーザーによって特殊に加工された画像データをこのアプリケーションで表示させようとした場合、悪意のユーザーによって意図されたプログラムが実行されてしまうというものだ。この脆弱性を持つKodak Image Viewerというアプリケーションは、Windows 2000/98/95などに標準で添付されていた画像ファイルビューワーで、日本語版のWindowsの場合、スタートメニューの[アクセサリ]-[イメージング]で起動できる。 また、Windows 2000 SP4では、標準で、DCX/PCX/TIF/TIFF/XIFファイルを開く標準のビューワーとして関連付けされている。したがって、Windows 2000 SP4環境でこれらの形式のファイルを開いた場合も、やはりImage Viewerが起動することになる。ただし、2000 SP4環境であっても、サードパーティの画像編集ソフトなどをインストールしている場合は、そちらのアプリケーションに上述のファイル形式が関連付けされている場合があるので、2000 SP4なら必ず開くとは限らない。 このKodak Image Viewerは、Windows XP/Windows Server 2003には添付されていない。このため、マイクロソフトが現在サポートしているOSの中では、Windows 2000 SP4にのみ存在する脆弱性となる。 ただし、Windows XP/Windows Server 2003でも、Windows 2000からアップグレード版によりOSをインストールした場合には、脆弱性の存在するアプリケーションがHDD内に入っていることになる。DCXファイルなどは、画像編集ソフトなどを別途インストールしていない場合、Windows 2000の関連付けが、Windows XPなどにアップグレードしてもImage Viewerに引き継がれている。 この場合は当然、悪意のファイルを開いてしまった場合は、Windows2000 SP4の場合と同様に悪意のプログラムが実行されてしまうことになるので注意が必要だ。 ● MS07-056:Outlook ExpressおよびWindows Mail用のセキュリティ更新プログラム 「MS07-056」は、Windows XP SP2/Windows 2000 SP4、Windows Server2003 SP1/SP2のOutlook Express、Windows VistaのWindowsメールの脆弱性に対応するためのセキュリティ更新だ。簡単に言えば、現在サポート対象となっているすべてのWindows OSの標準メールソフト機能に共通する脆弱性が存在していた、ということになる。このセキュリティ更新によって修正される脆弱性の深刻度は「緊急」(ただし、Vistaでは「重要」)とされている。リモートのコード実行の脆弱性で、この脆弱性を利用した悪意のデータが読み込まれた場合、メール機能を使っていたユーザーと同じ権限で、データ中の悪意のプログラムが実行されることになる。 現在ではあまり使われなくなった機能なのだが、Outlook ExpressとWindowsメールにはメールを送受信する以外に、fj.*やalt.*というようなネットニュースを閲覧、投稿する機能が存在している。脆弱性は、このネットニュースの閲覧機能にある。 ネットニュースでは、サーバーからサーバー間、あるいはサーバーからクアイアントPC間にNNTPというシンプルなプロトコルを使ってニュースの中身を読み込んだり、あるいは送信したりするのだが、Outlook ExpressおよびWindowメールのNNTPレスポンス部分には、処理が不正確な部分があり、NNTPサーバから悪意のプログラムを含むような不正なデータが送られた場合、その悪意のプログラムが実行されてしまう可能性がある。 この脆弱性は、これまで一般には知られてない脆弱性で、技術情報もほどんど公開されれていない。また、ネットニュースという、現在ではほとんど使われなくなった機能を使っていなければ悪用できないこと、さらにネットニュースはサーバーごとに購読するニュースグループを決められるため、悪意のデータを含む記事をネットニュースに投稿するなどしても、ターゲットがその記事を読めるとは限らないなど、悪用する側に立って想像するに、あまり使い勝手が良くない脆弱性と言えるだろう。 ● MS07-057:Internet Explorer用の累積的なセキュリティ更新プログラム 「MS07-057」のInternet Explorer(IE)の累積的なセキュリティ更新プログラムでは、アドレスバーなりすましの脆弱性2件(うち1件は、CVEで2件登録されている)、エラー処理の際にメモリ破壊を引き起こすことで任意のプログラムを走らせることができるリモートコード実行の脆弱性1件をまとめて修正している。脆弱性の内容は以下の通りだ。 ・アドレスバーのなりすましの脆弱性 - CVE-2007-3892 IE 5.01から7までのバージョンに存在する脆弱性で、これまで一般には公開されていない。攻撃者にブラウザのアドレスバーの偽装を許してしまう、という脆弱性だ。内容としては、このセキュリティ更新で同時対応されるCVE-2007-1091およびCVE-2007-3826(後述)と同様だが、原因としては別のものとされている。 ・エラー処理のメモリの破損の脆弱性 - CVE-2007-3893 IEがキューのファイルのダウンロードを確認する時、特定の状況でエラーを正しく処理しないことが原因で引き起こされた脆弱性だ。これにより、攻撃者が利用者にある方法でファイルをダウンロードさせ、スクリプトエラーを起こさせることで、ダウンロードファイル中の悪意のプログラムを標的PC上で実行できる。なお、実行されるプログラムは、利用者のユーザー権限での実行となる。この脆弱性情報は、未公開のもので、これ以上の情報は公開されていない。 マイクロソフトのプレス向けの説明によれば、特にこの脆弱性に関してはどのエラーを処理する過程に脆弱性があるのかなどの情報が、そのまま悪意の攻撃方法に直結することになるので公開しない、ということだ。逆にいえば、これだけの情報で悪意の利用をすることは、ほぼ不可能な脆弱性ということになるだろうか。 ・アドレスバーのなりすましの脆弱性 - CVE-2007-1091およびCVE-2007-3826 IE 7の脆弱性で、マイクロソフトの説明によれば「MSIE7 ブラウザのわなの脆弱性」「MSIE7 ブラウザのわなの再来(+ FF tidbit)」として一般にも情報が知られていた脆弱性だ。onUnloadイベントを利用し、document.open()メソッドをスプーフィングして、アドレスバーの偽装が可能になるというものだ。 マイクロソフトでは、この脆弱性について「情報が一般に公開されてはいたが悪用は確認されていない。また、なりすましとしても非常に程度が低く簡単に見破ることができる程度のもの」と説明しており、深刻な被害につながる可能性はさほど高くないようだ。 ● MS07-058:RPCの脆弱性によりサービス拒否が起こる 「MS07-058」は、Windows Vista/XP2/XP、Windows Server 2003 SP1/SP2では深刻度「重要」とされ、最悪のケースではサービス拒否(DoS)を引き起こす脆弱性だ。Windows 2000 SP4では、深刻度「注意」で、サービス拒否は起きないものの情報漏えいを引き起こすおそれのある脆弱性だ。RPCの脆弱性では、これまでいくつかコンピュータウイルスの流行を引き起こしたような脆弱性が修正されているが、この脆弱性はそこまで危険なものではない。この脆弱性は、RPCリクエストの認証、つまり正当なRPC利用者であることを確認する作業に問題があり、特殊な認証リクエストを送りつけることで認証機能をハングアップさせたり、再起動させることができるというものだ。ウイルス流行を引き起こした「RPCサービスのメモリ破壊を起こし、任意のプログラムを実行させる」脆弱性とは根本的に異なる。 この脆弱性は、これまで技術的な情報も未公開の脆弱性であり、悪用は容易ではないだろうが、悪用された場合でも、これまで修正されたほかのRPCの脆弱性とは異なり、影響は少ないのはないかと考えられる。 ● MS07-059:Windows SharePoint Servicesなどで特権の昇格が起こる脆弱性 「MS07-059」は、Windows Server 2003 SP1/SP2のMicrosoft Windows SharePoint Services 3.0、Microsoft Office SharePoint Server 2007に存在する深刻度「重要」の脆弱性で、今年の5月にはBugtraqなどで情報が公開されていた。内容としてはクロスサイトスクリプティングの脆弱性で、メインページを表示させるURLのquery文字列内のPATH_INFOに任意のスクリプトを埋め込みが可能、というもので、結果としてほかのサイトへの誘導や、不正なスクリプトを実行させるといったことが可能となる。最大の脅威は題名にあるように「特権の昇格」だが、そうでなくとも広く応用が可能な脆弱性だ。 また、この脆弱性の悪用方法は簡単で、たとえば、デフォルトメインページであるdefault.aspxを利用した場合、URLに細工することで、クロスサイトスクリプティングを引き起こすようなスクリプトの記述が可能だ。

現在までのところ、悪用された形跡は発見されていないが、SharePointサーバーを利用していることがわかれば標的を絞った攻撃などには比較的利用されやすい脆弱性なのではないかと筆者は思う。確実にセキュリティ更新プログラムの適用を確認しておくべきだろう。 なお、このセキュリティ更新プログラムは、Microsoft Office SharePoint Server 2007の場合、Office SharePoint Server 2007用の更新と、SharePoint Services 3.0用の更新の2つを適用する必要があるなど、少々通常の更新プログラムとは違う点がある。手動で更新プログラムを適用している場合は、マイクロソフトのWebサイトをよく確認してから適用すべきだろう。 ● MS07-060:Microsoft Word の脆弱性により、リモートでコードが実行される 「MS07-060」は、Word 2002 SP3/Word 2000 SP3、Office 2004 for Macに存在し、Word 2000では深刻度「緊急」、その他では「重要」とされる、リモートでコードが実行される可能性がある脆弱性だ。一般にこの脆弱性の情報は知られていなかったのだが、マイクロソフトによれば、限定的ではあるが、この脆弱性が実際に悪用されていることが確認されているという。ただし、マイクロソフトでは悪用の事実を確認したことは公表したが、どのように悪用されたかなど詳細は公表していない。 また、この脆弱性ではどのような処理に問題があってメモリ破壊が起きるのかなど、詳細は公開されていないのだが、公開されている情報から読み取る限りでは、悪意のあるWordファイルを開いたときにメモリ破壊が引き起こされるという比較的よく見られるパターンであることは間違いないようだ。 セキュリティパッチを確実に適用するとともに、ウイルス対策ソフトをPCにインストールする、そしてメールなどに添付された怪しいWordなどのファイルは開かないといった心がけなどは常に常に必要なセキュリティ対策は必要だろう。 関連情報 ■URL マイクロソフト 2007年10月のセキュリティ情報 http://www.microsoft.com/japan/technet/security/bulletin/ms07-oct.mspx

( 大和 哲 )

- ページの先頭へ-

|