|

記事検索 |

特別企画 |

【 2009/06/11 】 |

||

| ||

【 2009/06/09 】 |

||

| ||

【 2009/06/08 】 |

||

| ||

【 2009/06/04 】 |

||

| ||

【 2009/06/02 】 |

||

| ||

【 2009/05/28 】 |

||

| ||

【 2009/05/26 】 |

||

| ||

【 2009/05/21 】 |

||

| ||

| ||

【 2009/05/15 】 |

||

| ||

【 2009/05/14 】 |

||

| ||

【 2009/04/16 】 |

||

|

|

|

||||||||||||

|

DirectShowのゼロデイ脆弱性に対応する |

||||||||||||

|

|

||||||||||||

|

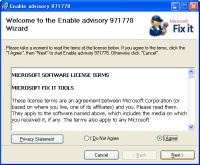

マイクロソフトは5月29日、セキュリティアドバイザリ「971778」を発表した。DirectX(DirectShow)に関するゼロデイ脆弱性がインターネット上に公開されたとの報告を受けて、調査を行っているとする内容で、限られた範囲ではあるが実際にインターネット上で悪意の攻撃として利用されているという。 ■URL マイクロソフトセキュリティアドバイザリ(971778) http://www.microsoft.com/japan/technet/security/advisory/971778.mspx この脆弱性は、DirectXでマルチメディアデータのストリーミング再生などを担当する「DirectShow」の使用モジュール「quartz.dll」において、QuickTimeファイルの解釈部分に存在するもの。特殊に加工されたQuickTimeファイルを読み込ませた場合、悪意の第三者にPCを乗っ取られる可能性があるというものだ。 影響が及ぶWindowsは、現在のところWindows XP/2000およびWindows Server 2003であるとされている。Windows Vista、Windows Server 2008およびWindows 7には影響がない。 この脆弱性の悪用方法としては、Webサイトに悪意のQuickTimeファイルを貼り付け、それを閲覧しようとしたPC上で悪意のプログラムを実行させるといったことが考えられる。あるいは、メールで悪意のQuickTimeファイルを標的ユーザーに送りつけるなど、ファイルベースの攻撃方法でPCを乗っ取ることも可能だ。 ● 攻撃範囲はIE以外のブラウザも含み、純正QuickTimeも回避策にはならず この脆弱性の問題は、比較的多くのPCが標的となる可能性があることだ。最新版のQuickTimeをインストールしていれば、攻撃は避けられるのではないかと考えてしまいそうだが、残念ながらこの考えは通用しない。米Microsoft、Security Research & Defenseブログ(http://blogs.technet.com/srd/archive/2009/05/28/new-vulnerability-in-quicktime-parsing.aspx)で公表した情報によれば、脆弱性の存在するDLLを直接呼び出して攻撃を行うようなファイルを作ることが可能だという。 また、この攻撃はInternet Explorer(IE)以外のブラウザも標的になる可能性があるという。脆弱性は、DirectShowプラットフォーム(quartz.dll)に存在し、ブラウザであるIEに存在するわけではない。そのため、DirectShowを利用するプラグインを採用している他のブラウザであれば、攻撃が可能だとしている。 マイクロソフトでは、調査完了後に月例または緊急でのセキュリティ更新プログラム(修正パッチ)の提供など、適切な保護措置を講じる予定だとしている。しかし、逆に言えば、修正パッチが提供されるまでは、ユーザーはいつ攻撃にさらされるかわからないわけだ。 対象OSのユーザーは、セキュリティアドバイザリに掲載されている回避策を検討し、パッチ提供までの対策をしておくべきだろう。 ● 回避策の適用方法、「Fix It」の利用が確実 マイクロソフトでは、セキュリティアドバイザリで既知の攻撃手法を阻止するとりあえずの回避策として、以下の4つの方法を掲載している。1)quartz.dllでQuickTimeコンテンツの解析を無効にする 2)quartz.dllのアクセス制御リスト(ACL)を変更する 3)quartz.dllの登録を解除する 4)マルチメディア以外のフォルダーの種類について、従来のWindowsフォルダーを使用することにより、Windowsシェルの攻撃方法の影響を緩和する 1)はWindowsのシステムレジストリを修正することで、DirectShowによるQuickTimeファイルの再生を止める方法だ。2)3)はさらに強力な回避策で、Windows Media PlayerでAVIファイルやWAVファイルも含めてマルチメディアファイルの再生を止める方法。4)は攻撃用のQuickTimeファイルをユーザーが見分けるための補助手段だ。Windows Media PlayerでAVIファイルやWAVファイルなども再生できないと影響が大きいので、実際に多くの一般のユーザーが取れる手段は、1)の方法になるだろう。 セキュリティアドバイザリでは、レジストリを修正するのにRegedit(レジストリエディタ)を使ってユーザーが手動で行う方法が示されているが、さらに確実にこの回避策を取る方法がある。それが「Microsoft Fix it」を使う方法だ。 「Microsoft Fix it」は、セキュリティアドバイザリで提示された、レジストリ修正を自動的に行うプログラムだ。今回の脆弱性に対応するプログラムは、サポートオンラインの以下のページからダウンロードしてPC上で実行することができる。 ■URL マイクロソフトサポートオンライン http://support.microsoft.com/kb/971778 このページの「自動的に修正します」セクションにある、「回避策を有効にします」と書かれている「Fix it」のバナーをクリックすると、自動修正用プログラムがダウンロードできる。あとは、これを実行してやれば、上に挙げたレジストリを修正し、DirectShowのQuickTimeファイルの再生機能を停止することができる。 プログラムの具体的な使い方としては、実行すると「MICROSOFT SOFTWARE LICENCE TERMS」でライセンス条項が表示されるので、同意を意味する「Agree」をクリックし、「>Next」ボタンを押すとレジストリの削除が始まる。削除が終了したら、「Close」ボタンをクリックすれば作業完了だ。 また、マイクロソフトから正式な修正パッチが提供された場合に、回避策を解除するための操作もFix itで行える。先ほどのサポートオンラインのページの「回避策を無効にします」欄のFix itをダウンロードして、同様の手順で実行すればよい。

関連情報 ■URL マイクロソフトセキュリティアドバイザリ(971778) http://www.microsoft.com/japan/technet/security/advisory/971778.mspx マイクロソフトサポートオンライン http://support.microsoft.com/kb/971778 ■関連記事 ・ DirectXに脆弱性、悪意のQuickTimeファイルでコード実行の危険(2009/05/29)

( 大和 哲 )

- ページの先頭へ-

|