|

記事検索 |

特別企画 |

【 2009/06/11 】 |

||

| ||

【 2009/06/09 】 |

||

| ||

【 2009/06/08 】 |

||

| ||

【 2009/06/04 】 |

||

| ||

【 2009/06/02 】 |

||

| ||

【 2009/05/28 】 |

||

| ||

【 2009/05/26 】 |

||

| ||

【 2009/05/21 】 |

||

| ||

| ||

【 2009/05/15 】 |

||

| ||

【 2009/05/14 】 |

||

| ||

【 2009/04/16 】 |

||

|

|

|

||||||||||||||

|

Adobe Reader/Acrobatの脆弱性対策を考える |

||||||||||||||

|

|

||||||||||||||

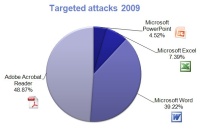

それによると、2009年に入ってから確認できた標的型攻撃663件のうち、半分近くにあたる約49%が悪意のPDFファイルによってAdobe Reader/Acrobatを攻撃するものだったという。これは、Word(約39%)を標的とした攻撃よりも多く、マイクロソフトのOffice3製品(Word、Excel、PowerPoint)の合計(約51%)に匹敵する。 2008年の時点では、マイクロソフトのOffice3製品を標的にしたものが合計約71%、Adobe Reader/Acrobatは約29%だった。これが、2009年に入ってAdobe Reader/Acrobatを標的にした攻撃が急激に増え、Adobe Reader/AcrobatとOffice3製品が同じ程度にまでなってしまったわけだ。 こうした分析を見ても、現在においてはマイクロソフト製品だけでなく、Adobe Reader/Acrobatなどのサードパーティアプリケーションについても、脆弱性やゼロデイ攻撃に十分気を付けなくてはならない時期が来たと言ってもいいだろう。 ■URL F-Secure公式ブログの該当記事(英文) http://www.f-secure.com/weblog/archives/00001676.html 4月27日(日本時間)に、Adobe Readerにそれまで知られていなかった脆弱性があるという2つの情報がインターネット上に情報が公開され、5月13日にこの脆弱性を修正するセキュリティアップデートがリリースされた。 Adobe Reader/Acobatでは「Adobe Updater」という機能により、セキュリティアップデートがリリースされた場合には、一度Adobe製品を起動すれば自動でこれらのアップデートをダウンロードして、インストールしてくれる。デフォルトでは、アップデートが利用可能かのチェックは毎週行われる。しかし、PDFを狙った標的型攻撃が盛んになってきている状況では、アップデートが提供されたらできるだけ早めに修正パッチを適用したり、あるいは修正パッチの公開前にも回避策を講じた方がベターな場合が考えられる。 今回、Adobeが公開したセキュリティアップデートに関する情報や、修正パッチの提供状況などを振り返り、今後のPDFを狙った標的型攻撃に対してどのように備えるべきかを考えてみよう。 ● 英語版でのみ提供されるAdobeのセキュリティ情報 今回、Adobeからリリースされたセキュリティアップデートの内容は、米国サイトの「Security bulletin」に掲載されている。最新のAdobe Reader/Acrobatで解消された脆弱性は、CVE識別番号でいうと以下の2つだ。

これらがインターネット上で知られるようになった経緯は、まず、4月下旬に「CVE-2009-1492」が、Adobe Readerの「getAnnots()JavaScript関数リモートコード実行脆弱性」として、情報とこの脆弱性の存在を確認できる実証コードがセキュリティ関係のMLなどに投稿された。 この実証コードはJavaScriptのソースリストで、リスト中の注釈には「Linux版のAdobe Reader 9.1と8.1.4用に作成した」ことや、「PDFをアノテーション付きで作成し、ここに書かれているスクリプトをPDFに貼り付けファイルを開くと任意のプログラムを実行できるデモが行える」こと、それに「Adobe Reader 8ではapp.setTimeOutで動作する?」といったメモなどが英語で記載されていた。 ■URL SecurityFocus BID 34736 http://www.securityfocus.com/bid/34736/ この投稿に対しては、米Adobe Systemsもすばやく反応した。4月27日(現地時間)には、同社のセキュリティチームのブログに、「レポートされた脆弱性の可能性に関して認識している。現在調査を行っており、内容がわかり次第情報を追加公開する」と説明。さらに翌日にはレポートされた脆弱性について、追加情報を公開した。

追加情報は上記の内容で、また、とりあえずの回避策として、JavaScriptをオフにすることが有効であることも公表された。 さらに、5月1日には、修正パッチを含むセキュリティアップデートが5月12日にリリースされること、リリースされるのはWindows版Adobe Reader/Acrobatのバージョン 9/8/7、Mac版のバージョン9/8、それにUNIX版のバージョン9/8であると発表した。 ■URL 米Adobeセキュリティブログの該当記事(第1報) http://blogs.adobe.com/psirt/2009/04/potential_adobe_reader_issue.html 米Adobeセキュリティブログの該当記事(第2報) http://blogs.adobe.com/psirt/2009/04/update_on_adobe_reader_issue.html

今回のケースで見るならば、もっとも確実に脆弱性に対応するためには、Adobeのセキュリティチームのブログをチェックしておくということになる。ただ、これらの情報はすべて英語で、残念ながら日本語での情報は提供されていない。また、脆弱性情報は「セキュリティアドバイザリ」という形で公開されるが、現時点では今回の脆弱性のセキュリティアドバイザリの日本語版も公開されていない。従って、脅威に対応するには英語で直接情報を読むか、そうでない場合には日本語のニュースサイトなどで情報を確認し、対応するということになるだろう。 INTERNET Watchの場合であれば、4月30日の時点で、影響を受けるソフトのバージョンと当面の回避策を伝えている。また、多くの日本語のニュースサイトでも、同様の記事を同じ頃に掲載している。セキュリティアップデートの公開開始も同様に、5月13日に提供が開始されると多くのニュースサイトがそのことを紹介している。 従って、日本のユーザーが取れるベターな策としては、日本語のニュースサイトをこまめにチェックし、回避策について掲載されている場合はメーカーサイトの情報を確認して(英語であることが多いが)、その回避策を取ると考えておくべきだろう。 ■関連記事 ・ Adobe Reader/Acrobatに新たな脆弱性、回避策はJavaScript無効化(2009/04/30) ・ Adobe Reader/Acrobatの修正パッチ公開、2件の脆弱性を修正(2009/05/13) ● 悪用されないように普段から「スクリプトオフ」の設定も有効

WordやExcelのマクロを悪用するウイルスがかつて流行したように、現在ではAdobe Reader/AcrobatのJavaScriptが狙われている。もちろん、マクロやJavaScript以外の脆弱性も狙われているが、こうしたオフィスソフトのプログラム実行機能は悪意のプログラムの作成者にとって、ウイルスなどを作る場合に流行させやすいこともあり、狙いやすい機能なのではないかと考えられる。 となれば、こまめにセキュリティ情報を確認するのも大事だが、まずは予防策としてスクリプト機能をあらかじめオフにしておくというのも1つの手だろう。Windows版Adobe Readerの場合は、メニューの「編集」→「環境設定」から「JavaScript」を選び、画面中の「Adobe JavaSciprtを使用」の選択をオフにすることで、この設定が可能となる。 関連情報 ■URL Adobeプロダクトセキュリティインシデントレスポンスチームのブログ(英文) http://blogs.adobe.com/psirt/ Adobeセキュリティ情報(日本語版) http://www.adobe.com/jp/support/security/ ■関連記事 ・ Adobe Reader/Acrobatに新たな脆弱性、回避策はJavaScript無効化(2009/04/30) ・ Adobe Reader/Acrobatの修正パッチ公開、2件の脆弱性を修正(2009/05/13)

( 大和 哲 )

- ページの先頭へ-

|