|

記事検索 |

イベントレポート |

|

|

||||||||||||

|

McAfee Kuo氏、MelissaやSobig.F、Sasser作者逮捕までの経緯を紹介 |

||||||||||||

|

|

||||||||||||

|

東京ビッグサイトで開催されているセキュリティ関連イベント「第1回情報セキュリティEXPO」の専門セミナーでは、McAfeeフェローのJimmy Kuo氏による「Chasing the Bad Guys」と題した講演を紹介する。 ● Melissaは、フロリダのトップレスダンサーの名前

ウイルス「Melissa」は、1999年3月26日に「Skyroket@aol.com(Sky Roket)」というメールアドレスから「alt.sex」というニュースグループ宛てに送信されたという。Kuo氏はAOLに連絡してこのメールアドレスを持つ人間がScott Steinmetz氏であることを特定し、さらにSeattle TimesやWired magazine社などの協力によって、Steinmetz氏とコンタクトを取ることに成功したという。しかし、Steinmetz氏とコンタクトを取ったことによって、このメールがSteinmetz氏のIDとパスワードを使い、不正にログインして送信されたことが判明した。 しかし、AOLへのログイン日時や場所からログイン時のIPアドレスが「Monmouth ISP」のダイヤルアップ用のものであることが判明。住所などから、David L. Smithが真犯人であることがわかったという。Smith氏は当初、容疑を否認していたものの、Kuo氏が著名なウイルス作者「VincodinES」との相関性を言語学などを基に分析し、証拠として突きつけたところ自白した。その後、SmithはFBIと司法取引を行ない、他のウイルス作者の逮捕などにも協力し、20カ月の禁固刑となった。のちにSmithはMelissaの名前の由来を、「フロリダのトップレスダンサーの名前だ」と告白したという。 ● 全世界で10億通流れたウイルス「Sobig.F」の作者はカナダ在住の老夫婦!?

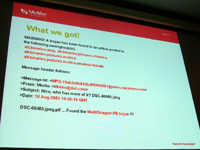

同氏によると、Sobig.Fはあまりにも感染スピードが速いことから、当初「感染源は、スパムメール配信のように一斉配信しただろう」と予測し、その線で調査していたという。しかし、実際には同氏の予想を裏切り、USENETへの投稿として3通のサンプルを発見した。 3通のサンプルは、いずれもメールアドレス「Misiko@dot.com」から送信されたものだった。しかし、調査を進めるとこれらのサンプルの頭には「MultiDropper-FB」というコードが添付されていたことが判明。このようなコードは“オリジナルのウイルス”には付かないため、同氏は調査を断念。今まで回収したサンプルや情報をFBIに渡したという。 その後、FBIの調査により、「Misiko@dot.com」というメールアドレスは、盗難クレジットカードを用いて、USENETへの投稿直前にアカウントを作成したことが判明。アカウントを作成したコンピュータのIPアドレスは、カナダのバンクーバー郊外にあることが判明。FBIが調査したところ、当該IPアドレスを持つコンピュータの持ち主は老夫婦であり、当人達は完全に当惑していたという。さらに調査を進めたところ、老夫婦のコンピュータには、バックドアが仕掛けられており、踏み台にされた上でアカウント作成に利用されていることがわかったが、それ以後捜査の進行は止まってしまたものの、現在も捜査を継続中だとしている。 ● Sasserはネットからソースコードをダウンロードしてツギハギした簡単な仕組み 3件目のケースは、ドイツで逮捕されたSasser作者Sven Jaschan氏の例だ。2004年1月頃出現したウイルス「Bagle」「Netsky」「Mydoom」は同時期に出現し、次々と亜種をリリースしていた。さらに、2月12日に出現した「Mydoom.D」がソースコードを公開したことから、亜種作成合戦は一気に加熱したという。これら3種のウイルス作成者達は、ウイルスコードの中でお互いを罵り合うなど、争い合う様相を見せていたが、Kuo氏は「お互い争っていたものの、ソースコードやアイディア、技術をお互いに流用するなど、協力していたとも言える」と指摘している。 しかし、Microsoftが2003年11月に創設した「Anti-Virus Reward Program」宛てに、5月頃「『Sasser』の作者に関する情報を提供したら25万ドルは支払われるのか?」という問い合わせがあり、同社は即座に「Yes」と回答したところ、実際に逮捕へと繋がった。 Sasserの作者は、ドイツ在住のSven Jaschanだった。JaschanをKuo氏は、「あまり技術力があるわけではない。Sasserもインターネットからダウンロードしてきたソースコードを貼り合わせて作成したものだ。逆に言うと、それだけ現在の世界は、簡単に新種ウイルスが作れてしまう状況であるということだ」と分析している。 Jaschanに対する調査は現在も続いているものの、SasserやNetskyに関する被害届を提出してくる企業などが少ないため、なかなか立件が難しい状況だという。Kuo氏は、「SasserやNetskyの被害にあったことのある企業や個人の方は、ぜひ当局に被害届けを提出して欲しい」と要請した。 ● 警察当局を助けるために、ウイルス研究者達がボランティアとして協力 米国では警察組織に協力するために、民間のエンジニアなどが参加する組織が結成されている。警察組織でもウイルス研究のスペシャリストを養成しているものの、まだまだ民間の研究者と比較すると、技術力で劣る場合があるという。そこで、オレゴン州警察では、民間のウイルス研究者達をボランティアとして収集し、捜査活動を依頼しているという。研究者達は捜査を行ない、リアルでの調査や自宅捜査、逮捕など、法執行が必要な部分は実際の警官が担当する仕組みとなっている。 最近の事例では、米国では特に“フィッシング詐欺”が多発していると警告。「日本でもYahoo! JAPANが被害に遭っていると聞いている。日本でも十分に注意し、実際にフィッシングを行なっているWebサイトやメールを発見したら、VISAやeBayが開設している窓口に転送してほしい」と警告し、協力を要請した。 またKuo氏は、日本でも捜査当局による「フィッシング詐欺報告窓口」を作るべきであると提言し、講演を締めくくった。 関連情報 ■URL 情報セキュリティEXPO http://www.reedexpo.co.jp/i-security/ ■関連記事 ・ 独警察、Netsky関連で5名を尋問~Sasser開発者と関係あり(2004/05/14) ・ Sasser作者の逮捕は懸賞金目当ての密告がきっかけ~Microsoftが支払い決定(2004/05/10) ・ 独警察、Sasserを作成した18歳学生を逮捕(2004/05/10) ・ Melissaウイルスの作者、他のウイルス作者の逮捕に協力(2003/09/19)

( 大津 心 )

- ページの先頭へ-

|