|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||||||||

|

“オープンソース”のボットも登場、GPLが付属するケースも |

||||||||||||||||||||||||||

|

Symantec Security Responseのシニアマネージャが語るセキュリティ動向

|

||||||||||||||||||||||||||

シマンテックでは、いわゆる「悪意のあるプログラム(マルウェア)」として、ネットワーク内やホスト同士で自分の複製を転送する「ワーム」、同じホスト上で増殖する「ウイルス」、自身では増殖しないもののユーザーが気付かないうちにシステムを破壊したり、情報を流出させるなどの悪影響を及ぼす「トロイの木馬」の3種類に分類。こうしたマルウェアのうち、Windowsを狙うマルウェアは2004年下半期で7,000件程度だったのが、2005年上半期には10,000件を超え、2000年ごろからの増加傾向が止まらない状況だ。 とはいえ、2003年8月に発生したBlasterのように大規模なアウトブレイクは減少したという。2002年に18件、2003年には17件だった大規模アウトブレイク数は2004年には30件を超過したが、2005年は5件にとどまっている。確かに2004年は、Netsky、Mydoom、Beagleなどが亜種を含めて軒並み発生したため、「例外の年」(ホーガン氏)と言えるが、それでも2005年の5件は少ない数字だ。

● Windowsの新しい脆弱性に対応するボットの価格は?

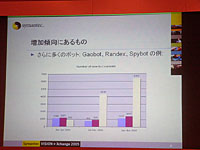

こうした亜種の増加のほとんどを占めるのが、「Gaobot」「Randex」「Spybot」の3つのボットプログラムだ。そのうちのSpybotは圧倒的に亜種が多い。2004上半期には892件とほかの2つのボットと同様の水準かもしくは若干少ない程度だったが、2004年下半期には4,288件と急増。2005年上半期は6,361件とその数をさらに伸ばした。 ボットの亜種がこれほどまでに増加したのはなぜか。ホーガン氏は「“オープンソース”のマルウェアが増加傾向にあることが原因の1つではないか」と指摘する。「かなり前からハッカーなどが、ウイルスのソースコードをアンダーグラウンドな掲示板などで公開し、ハッカー同士でやり取りしているケースはあった。しかし、最近ではGoogleなどの検索エンジンにより、一般のユーザーも手軽にソースコードにアクセスできるようになってしまっている」。 しかも、そうしたオープンソースマルウェアには、コード中にきちんとコメントが挿入されていたり、ReadMeファイルなどが添付されているケースが少なくない。バグフィックス以外のアップデートは行なわないミニマムライセンスが50ドル、すべてのアップデートと新しいWindowsの脆弱性に対応するスタンダードライセンスが100ドル、WindowsだけでなくLinuxの脆弱性にも対応するプレミアムライセンスが250ドルなどと販売価格を細かく設定したり、改造する際のテクニカルサポートも行なうなど「プロフェッショナル並の仕事ぶりだ」という。 また、使用者に対してソースコードを含めた再配布や改変の自由を認めるGPLや、「悪用するために作成したのではない」とするソースコード作成者の“免責事項”などが含まれる場合もある。Gaobotのソースコードには、作成者と思われるドイツ人青年の顔写真データも含まれていた。

● ボットネットワークの全容解明は困難、発生している被害は氷山の一角に過ぎない 増加するボットが恐ろしいのは、エンドユーザーレベルでは実際に被害に遭っているかどうかを判断しにくいところだ。従来のウイルスやワームであれば、感染するとPCが動作しなくなったり、ソフトウェアがクラッシュしてしまうことがあった。また、日本国内で情報漏洩などの大きな被害を引き起こしているAntinnyは、Winny上で被害に遭ったことが発覚する。しかし、ボットに感染しても、PCは一見通常通りに動作し、ボットを通じて取得した情報はWinnyのように目に触れる場所に公開される可能性が低い。ましてや、ボットを操作する人やグループが犯罪者だった場合は、取得された情報は闇から闇へと流通してしまう。公になるのは、むしろ金銭的な実被害に遭った後だろう。 犯罪者らは、こうしたボットを利用してPC内に含まれた情報を盗む。「クレジットカード番号や氏名などを盗む場合が多いが、直接利用するケースはまれだ。クレジットカード番号や氏名をリストして販売しているようだ」。また、ほとんどのボットにはDDoS攻撃機能が搭載されている。この機能でECサイトなどに脅迫する事件も起こっているという。 「英国やアイルランドではギャンブルサイトが狙われた。ロシアのマフィアが狙ったと言われているが、警察に被害届を出したギャンブルサイトは20社中1社のみ。ほかのサイトは恐らくマフィアにお金を払ったのだろう。」 DDoS攻撃の発信源にもなるボット感染した複数のPCによる「ボットネットワーク」だが、全容を探ることも簡単ではない。警察庁の発表によれば、ボットに感染したと推定されるPCは128万5,247台、そのうち国内と思われるものが14万4,512台。とはいえ、ボットに感染したPCがダウンしたり、ウイルス対策ソフトでボットを削除すれば調査結果が減少する場合もある。また、ボットに指令を出すサーバー役のPCによって、停止していたボットが活動を始めれば増加する。最近ではボットネットワーク同士がDDoS攻撃をしあって数を減らすこともある。 ホーガン氏は「どちらにせよ、正確な実態を把握するのは難しい。発生している被害はあくまでも氷山の一角だ」と指摘。近年、大規模なアウトブレイクが減少しているのは、アウトブレイク自体が減少しているのではなく、検知が難しいボットネットワークが流行しているからではないかとの見解を示した。 ● 特定地域やターゲットの攻撃が増加、世界同一の危険度評価の見直しも シマンテックでは全世界に20,000以上のセンサーを設置しているが、このセンサー網で検知できない活動が増加しているという。さきほどのAntinnyも主に日本国内で利用されているWinnyネットワーク上で確認されている。また、最近では携帯電話や携帯ゲーム機でのマルウェアも発見された。携帯電話のマルウェアは以前からあり、ほとんどはトロイの木馬だった。2005年に入ってから本格化し、Bluetoothで感染する「Cabir.U」や、MMS(Multimedia Messaging Service)ネットワークを介して感染する「Commwarrior」など、PCと同様のワームも登場した。通信機能を備えたPSP(プレイステーションポータブル)やニンテンドーDSを狙うマルウェア「Trojan.PSPBrick」「Trojan.DSBrick.A/B」も登場した。ホーガン氏は「いずれも被害はなかったが、感染すると被害は甚大でレンガ(Brick)のように役に立たなくなってしまうことから命名した」とコメント。また、ニンテンドーDSに感染した際、表示されるというレンガの塀のような画像を紹介した。 「インターネットの普及で地域的な攻撃がなくなったかのように思えたが、最近は特定地域やターゲットを狙った攻撃が目立つ」とホーガン氏。こうした現状から、これまで世界同一基準だった危険度評価についても「新たな評価手法を検討している」とコメントした。

関連情報 ■URL Symantec VISION*Xchange 2005 https://jp-enterprisesecurity.symantec.com/product/svx2005/ ■関連記事 ・ 国内にも14万台以上のボット感染を確認~警察庁調査(2005/10/25) ・ トレンドマイクロ、ニンテンドーDSを起動不能にする「TROJ_DSBRICK」を警告(2005/10/13) ・ Symantec、PSPを起動不能にする「Trojan.PSPBrick」を警告(2005/10/07) ・ 英Symbian、携帯電話ウイルス「Commwarrior」に関する公式見解を発表(2005/03/10)

( 鷹木 創 )

- ページの先頭へ-

|