|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||||||||

|

局所化する攻撃への対策が課題、4人のプロがパネルディスカッション |

||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||

|

セキュリティに関するカンファレンス「RSA Conference Japan 2007」が、東京都港区のザ・プリンスパークタワー東京で24日と25日に開催された。24日午後には、セキュリティの専門家4人による「プロが語る情報セキュリティの真実」と題したパネルディスカッションが行なわれた。 ● ボットはより目立たなく、見つかりにくく進化

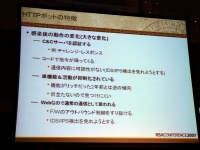

この原因について調査してみたところ、これらのボットの多くは特定のWebサーバーから攻撃命令を受け取るタイプで、Webサーバーにアクセスできなかった場合には活動を停止することが判明。これまで、多くのボットはIRCサーバーにアクセスして攻撃命令を受け取っていたが、攻撃命令をWebサーバーから受け取るタイプが増えていることが確認できたという。 Webサーバーを利用するタイプのボットが増えた理由については、通信としては通常のWebアクセスと変わらないためファイアウォールなどの制御をすり抜けることができるからではないかとして、ボットがより目立たず、見つからないように活動しようとする傾向が強くなっていると分析。この傾向は感染後の活動も同様で、攻撃命令が検出されないためのコード化や、活動の単機能化・行動抑制などを行なうボットが増加しているとした。

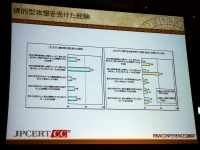

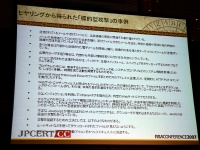

● 11.7%の企業が標的型攻撃を受けている JPCERT/CCの伊藤友里恵氏は、従来のウイルスのような無差別的な攻撃ではなく、特定の企業や組織といった対象に限定した「標的型攻撃」に関する調査結果を公表した。調査は3月に企業2,000社に対してアンケートを実施した。アンケートに回答のあった282社のうち、11.7%が「標的型攻撃を受けた」と回答。そのうち7.8%は過去1年以内に攻撃を受けている。攻撃手法で最も多いものは、自社の関係者を装ったメールで、社員に対してウイルスなどをインストールさせようとするもの。また、メールや添付ファイルには、それらの会社の業務に関連することが書かれており、組織内の個人を特定して送りつけられるメールも多いという。 こうした局所化された攻撃が増えていることから、伊藤氏は従来のような大規模なウイルス対策などとは異なり、今後は企業のセキュリティ部署同士の連携により、同様な手口の情報共有などが必要だと主張。企業のセキュリティ対策組織(CSIRT)の連携を行なう「日本CSIRT協議会」が発足したことを紹介し、参加を呼びかけた。

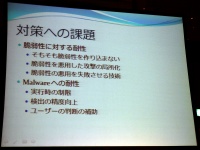

● 局所化する攻撃には、そもそも脆弱性を作り込まない対策が重要 マイクロソフトの奥天陽司氏は、最近の脆弱性発見の傾向を紹介。公開される脆弱性のうち、OSの占める割合が減少傾向にあり、狙われる脆弱性も汎用的なもの(OSなど)から、より局所的(特定のアプリケーションなど)に向かっていると指摘。また、脆弱性自体も悪用が容易なものから、特定の条件が揃わないと悪用できない難易度の高いものが多く発見されており、厳しい条件であっても何%かのマシンに侵入できればよいといった攻撃が増えているためではないかとした。現在では、こうした少数のウイルスやトロイの木馬が増えており、検体の収集はさらに困難になっていると指摘。特定の企業内だけで使われているアプリケーションの脆弱性を狙ってくることも考えられることから、対策としては開発段階において脆弱性を作り込まないことがさらに重要になってくるとした。 奥天氏は、こうした対策はマイクロソフトがWindows Vistaの開発にあたって行なったことと同様で、脆弱性を作り込まないための開発手法、脆弱性を悪用されてしまった場合でも影響を最小限に止めるための技術などが求められるとして、こうした開発の手法などをベンダーに積極的に公開し、脆弱性自体を減らすことに取り組んでいきたいとした。

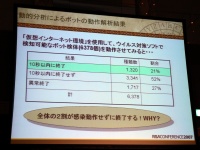

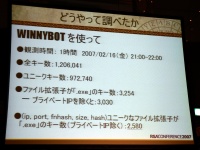

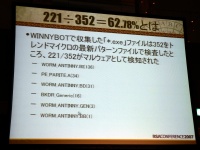

● Winnyネットワークでのウイルス流通は「あまりにも危険すぎる実態」 NTTコミュニケーションズの小山覚氏は、Winnyネットワークに流通するウイルスの分析結果を公表した。調査には米eEye Digital Securityの鵜飼裕司氏が開発したWinnyネットワークの調査プログラム「WINNYBOT」を使用。1時間で収集できた約97万のファイル情報の中から、拡張子が「.exe」のファイルをサイズの小さい順に実際にダウンロードし、トレンドマイクロの最新パターンファイルで検査したところ、352ファイル中221ファイルがウイルスとして検知されたという。同様に、拡張子が「.lzh」のファイルでは361ファイル中46ファイル、拡張子が「.rar」のファイルでは489ファイル中17ファイルが、展開後のファイルの中にウイルスが含まれていた。小山氏は、パターンファイルで検知できなかった分も考慮すると、現状のWinnyネットワークは多数のウイルスが流通している危険な状態であると指摘。「あまりにも危険すぎる実態。自己リスクで使いましょうとは言えないほど危険だ」として、なんらかの対策が必要だと警告した。 小山氏は、P2PやSNSなど、秘匿性の高いコミュニティやアプリケーション単位で構成されるネットワークにおいては、これまでと違ったセキュリティ対策が必要で、特にネットワーク管理者が不在のWinnyネットワークなどについてはなおさらだと指摘。まずは調査して考えることが必要だとして、P2Pをモニタリングするための仕組みや、ウイルスの保有者に対しての注意喚起などが考えられるが、通信事業者として通信の秘密に抵触せずにこうした活動が行なえるかといった議論も必要になってくるとした。

関連情報 ■URL RSA Conference Japan 2007 http://www.cmptech.jp/rsaconference/ ■関連記事 ・ セキュリティ対応チーム間の連携を目指す「日本CSIRT協議会」発足(2007/04/17) ・ Antinny感染者の「もぐら叩き大作戦」、注意喚起メールで一定の効果(2006/12/07)

( 三柳英樹 )

- ページの先頭へ-

|