|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||||||||

|

DNSが抱えるリスクと最新対応策~DNSの安定運用に向けて |

||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||

|

「Interop Tokyo 2008」において10日、DNS関係者に向けたコンファレンス「DNSの安定運用に向けて:基礎知識から最新対応策まで」が開催された。 今回の主要なテーマは、「健全な運用」。DNS(Domain Name System)はインターネットを支える重要な基盤技術のひとつだが、近年では悪用や妨害といった事件も目立つようになった。そのため、安定し、リスクの少ないDNS運用を行なうことがより強く求められるようになってきている。 ● キャッシュポイズニングのリスクは健在

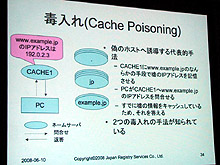

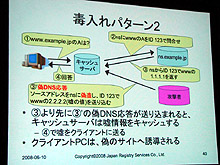

日本レジストリサービス(JPRS)の民田雅人氏によれば、大きくある二つの手法のうち、パターン1として示されたDNSサーバソフトウェアの脆弱性を狙ったものは対策が進んだためか最近はめっきりと減ったということだ。 しかし、パターン2として示されたDNSプロトコルの脆弱性を狙う方法は、最近のTTL(Time To Live:キャッシュサーバがキャッシュを保持する時間)の短縮化傾向によってかえってリスクが高まっていると警告する。TTLが短くなることにより問い合わせの頻度が上がり、応答を偽造して送り込むチャンスが増えるというのがその理由である。

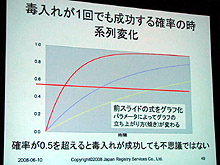

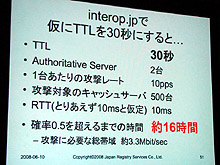

ではどのくらいの割合で可能性が上がるのだろうか。民田氏が示した資料によれば、権威DNSサーバーを2台、攻撃対象1台あたりに送るパケット量を10pps、攻撃対象となるキャッシュサーバー数を500台、攻撃可能な(正規のDNS問い合わせが出て、その応答が帰ってくるまでの)時間を10msとした前提で、TTLを43200秒(12時間)とした場合は、キャッシュポイズニングのリスクが急激に高まるまで930日相当を要する。 これに対して、同じ前提で、TTLを30秒とした場合には、わずか16時間という短さとなってしまうことが示されている。

● 正しくDNSサーバを運用することが基本

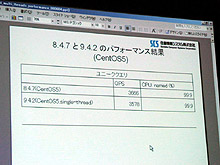

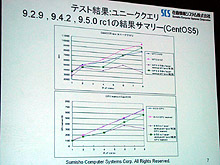

住商情報システムの森拓也氏の発表は、そうした条件の中で使える診断ツールや調査、評価手法について述べたものだ。 また、こうした報告を裏付ける情報として、同じく住商情報システムの服部成浩氏からキャッシュサーバーのパフォーマンスの紹介があった。その中で、従来BIND 8に比べて遅いといわれてきたBIND 9も最近のバージョンではシングルコア環境でも遜色なく、マルチコア環境ではより高速であることや、BIND 9.5でキャッシュポイズニング対策として実装された(use-queryport-pool)オプション機能を有効にした場合などの実例が示された。

● より良い運用をするために必要なことは 最後のQ&Aのコーナーでは、DNSの運用をアウトソースする場合に注意すべき点は何か、BIND 8からBIND 9への移行をためらっているが、上司を説得する良い材料はないかといったものから、ゾーン情報を変更する際に間違いが無いかを確認できるツールやDNSに関する良書があればそれを紹介してほしいといった内容まで、実に幅広く、数多くの質問が会場から寄せられた。これらの質問には、モデレータを努めた日本インターネットエクスチェンジ(JPIX)の石田慶樹氏、DNSの基礎について講演を行なったインターネット総合研究所(IRI)の伊藤高一氏も含めてスピーカー全員で回答する形が取られた。

ここでは、「DNSの運用をアウトソースする場合には、そこが信用できるかといったことはもとより、すぐに変更したいことが発生した場合に迅速に対応してもらえるか」、「かかるコストを合意できるか」といったことをよく吟味する、といった話題が出ていた。また、BIND 8のようにサポートが終了し、かつ脆弱性の存在が明らかになっているバージョンを使用しても未来はないので、むしろ使わないようにするのが本当ではないかといったテーマも取り上げられた。 インターネットは、かつては“つながる”ことが重要であった。しかし、近年では仕様上の脆弱性を狙った不正行為の増加により、そうしたリスクから身を守る術を持つ必要性が高まっている。DNSが正しく動作することはインターネットにとって重要な要件のひとつであることを理解し、そのための知識を得ることを欠かしてはならないのである。 関連情報 ■URL Interop Tokyo 2008 http://www.interop.jp/ ■関連記事 ・ 「BIND 8」の開発が終了、BIND 9への移行を呼びかけ(2007/08/29) ・ 「DNS Day」では、安定運用とセキュリティが最大の関心事に(2006/12/07)

( 遠山 孝 )

- ページの先頭へ-

|