|

記事検索 |

イベントレポート |

|

|

||||||||||||||||||||||||||||||||||||

|

今年のDNS Dayは「カミンスキーアタック」が大きなテーマに |

||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||

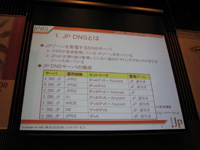

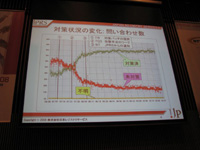

日本DNSオペレーターズグループ(DNSOPS.JP)代表の石田慶樹氏の司会で始まったDNS DAY。今年は、日本のDNSの1年間を振り返る恒例の「DNS関連動向Update」をやや短くし、時間を使って「カミンスキーアタック」を取り上げたことだろう。DNS関係者にとって、この問題の重大さが伝わる構成となった。 「DNS関連動向Update」の最初の発表者は、日本レジストリサービス(JPRS)の松浦孝康氏。JPドメイン名のゾーンを管理する権威DNSサーバーが増えたことや、統計情報としてJPドメイン名の登録数やDNSクエリの増加傾向などが報告された。具体的には、海外拠点の強化を目的に“C.DNS.JP”を追加したこと、デュアルスタック環境時における不具合やリスクを回避するために新たに“G.DNS.JP”を追加したこと、JPドメイン名の登録数が100万件を超えたこと、DNSクエリ数の伸び率が年々高くなってきていることなどである。 また、日本ネットワークインフォメーションセンター(JPNIC)の小山祐司氏からは「DNSQCレポート」の発表が行われた。「DNSQC」とは、DNSの設定状況を把握し、運用の健全化を図ろうという目的で行われている活動で、WIDEプロジェクト、JPRS、JPNICの共同プロジェクト(DNS運用健全化タスクフォース:DNSQC-TF)として実施されている。DNSQCレポートでは、活動後だいぶ成果は出てきたが、一定の割合で適切な設定が行われていないDNSサーバーが常に存在することなどが報告された。 DNS Dayの前半となる第1部では、それ以外にも、WIDEプロジェクトの関谷勇司氏から「Root DNS Update」としてルートDNSサーバーを取り巻く状況の報告、JPNICの前村昌紀氏によるIPv4アドレス在庫枯渇問題の確認と、今後の活動などに関する「IPv4枯渇とIPv6」、インターネットイニシアティブ(IIJ)の松崎吉伸氏による「L-rootの経路hijack」などが発表された。最後のJPRS宇井隆晴氏による「ドメイン名ガバナンス」では、ドメイン名とDNSという視点からいくつかの話題が提供された。 ● 「カミンスキーアタック」の手法と対策を解説

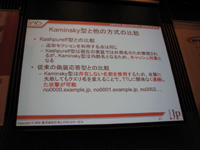

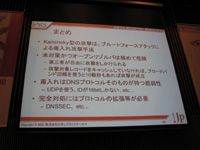

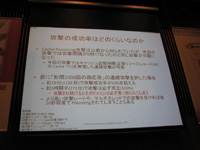

民田氏の「Kaminsky Attackの全て」と題した発表は、DNSキャッシュポイズニングとはそもそも何なのかという話に始まり、カミンスキーアタックが従来手法とどう違うのかという点や具体的な攻撃手法について解説したものだ。 キャッシュポイズニングとは、キャッシュサーバーに偽の情報を仕込み、ユーザーを偽のサイトに誘導しようとするための手法の1つである。民田氏は、キャッシュポイズニングのための手法として従来から存在する「Kashpureff型」と「偽装応答型」との比較を行い、どこが異なっていて、それによって成功率がどのように上がったのかを考察。また、そのための解決策としてのポートランダマイズを行うことでどのくらいの効果があるかについても紹介した。 民田氏はその解説の中で、カミンスキーアタックに対しては未対策かつオープンリゾルバ(誰でもアクセスできるキャッシュサーバー)は極めて危険であること、DNSキャッシュポイズニングはDNSのプロトコル自体が持つ脆弱性を利用しているので完全に対処するにはDNSSEC等でプロトコルの拡張をしなければいけないことを説明した。JP DNSのA.DNS.JPへの問い合わせを分析したグラフからは、約2割相当のキャッシュサーバーが未対策であることが読み取れる。我々が取れる対策として、キャッシュサーバーへのパッチの適用を確実に行わなければいけないことが伝わってきた。

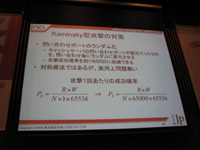

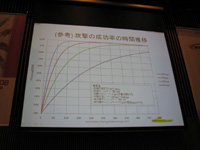

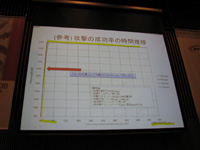

続く豊野氏からは「現状と対策」として攻撃の成功率や今回のパッチの仕組み、パッチ以外にもできる対策などが紹介された。 資料では、仮に秒間1000回の偽応答を使った連続攻撃を受けると約19分で攻撃成功率が50パーセントを超えること、時間をかけたり多重化などでより高い攻撃を仕掛けられると成功確率がぐんと上がることなどが示されている。また、パッチ以外にもできる対策のところでは、「やはり、攻撃の兆候を検知すべき」として、よりきちんとした対処をするためにはモニタリングが重要であることや、その方法などについても紹介した。 さらにD.Dagon&P.Vixieによる被害調査結果を使って大手事業者のドメイン名が多数ハイジャックされていること、また、狙われるのは主として金融系であることを示し、対策の重要性を訴えている。 DNSは、インターネットにとって重要な基盤技術の1つである。今年のDNS Dayのサブタイトルは「~利用者を守れ!~」だったが、そのDNSを守るということは大変なことであり、組織も含めた周囲の理解が重要だということを実感した。

関連情報 ■URL Internet Week 2008 http://internetweek.jp/ ■関連記事 ・ DNSサーバーの脆弱性情報が公開される、早急に修正パッチの適用を(2008/07/23) ・ なぜ、DNSは攻撃されるのか? Dan Kaminsky氏が講演(2008/10/09)

( 遠山 孝 )

- ページの先頭へ-

|