|

記事検索 |

最新ニュース |

|

|

||||||||||

|

IEにおいて、新たにパッチ未公開の脆弱性が2種類発見される |

||||||||||

|

|

||||||||||

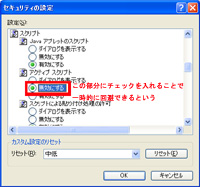

MODERATEの脆弱性は、Webサイト中に記述された「ShowHelp()関数」を、IEが実行する際のチェック不足が原因だという。ShowHelp()は、PCのローカルに存在するCHM(Compiled Help Module)ファイルをWebサイト上から呼び出すためのものであり、ローカルの最も緩いLocal Security Zoneで実行されるため、危険性が高い。 この脆弱性が悪用されると、CHMファイルのパスさえわかれば、CHMファイルでなくてもCHMファイルとして実行することができるという。したがって、攻撃者が細工を施したCHMファイルをWebサイト上で公開した場合、そのサイトを閲覧したユーザーはサイトを閲覧しただけで、細工が施されたCHMファイルをローカルに保存した上で、任意のプログラムを実行される可能性がある。 SANS Instituteでは、IEのインターネットオプションにあるセキュリティ設定から、「アクティブスクリプト」を無効にすることでこの脆弱性を回避できるとしているほか、IE以外のブラウザの利用などを推奨している。 LOWの脆弱性は、HTMLファイルをローカルで開いた場合に、HTMLファイルから引数付きコマンドを実行される可能性があるというもの。この脆弱性を悪用した場合、攻撃者はHTA(HTML Applications)ファイルを実行するコマンドである「mshta.exe」を利用して、Webサイト上のHTAファイルをユーザーに実行させることができるという。 ただし、この脆弱性をインターネット上のWebサイト経由で直接攻撃することは難しいため、危険度は最も低い「LOW」と設定されているという。SANS Instituteでは、この脆弱性はほかの脆弱性と組み合わせて利用される可能性が高いと指摘した。 関連情報 ■URL ニュースリリース(英文) http://www.sans.org/newsletters/risk/vol3_1.php ニュースリリース(英文) http://www.secunia.com/advisories/10523 ・ マイクロソフト、相次いで発見されたパッチ未公開脆弱性の見解を語る(2003/12/24) ・ IE脆弱性を悪用するアドレス詐称サイトに注意!(2003/12/16) ・ MS、IEのURLを偽装できる脆弱性の回避策を公開、ただしパッチは未提供(2003/12/17) ・ IEにURLを偽装できるパッチ未公開の脆弱性が発見される(2003/12/11)

( 大津 心 )

- ページの先頭へ-

|