|

記事検索 |

最新ニュース |

|

|

||||||||||

|

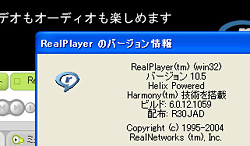

RealPlayerに脆弱性~攻撃コードも確認、最新版の適用呼びかけ |

||||||||||

|

|

||||||||||

発表された脆弱性は2件。米SecurityFocusによると、1件はSMILファイルの解析時に境界チェックが不足しているため、バッファオーバーフローが発生してしまうという。もう1件の脆弱性は、悪意のあるWAVEファイルを処理する際にバッファオーバーフローが発生するとし、詳細な原因は明らかになっていない。なお、SecurityFocusによればSMILファイルの処理に関わる脆弱性については攻撃コードも公表し、注意を呼びかけている。 これらの影響を受けるバージョンは、「RealPlayer 10.5」のビルド「6.0.12.1040~1056」、「RealPlayer 10」の全ビルド、「RealOne Player 2」のビルド「6.0.11.818~840、6.0.11.853~872」、「RealPlayer 8」の全言語版。また、「RealOne Player 1」と「RealPlayer Enterprise」の英語版も影響を受ける。 対処方法としては、各ソフトのオートアップデート機能を利用して最新版に更新することで脆弱性を修正できる。RealNetworksでは同社サイトで最新版や修正プログラムを用意している。 関連情報 ■URL RealNetworksによる脆弱性情報 http://service.real.com/help/faq/security/050224_player/JA/ SMILファイルの脆弱性(SecurityFocus、英文) http://www.securityfocus.com/bid/12698/ WAVEファイルの脆弱性(SecurityFocus、英文) http://www.securityfocus.com/bid/12697/

( 鷹木 創 )

- ページの先頭へ-

|