|

記事検索 |

最新ニュース |

|

|

||||||||||||||||

|

マイクロソフト、ウイルス駆除ツールで20万以上の「Antinny」を駆除 |

||||||||||||||||

|

|

||||||||||||||||

|

10月の月例セキュリティ修正プログラムを提供した際に、マイクロソフトでは「悪意のあるソフトウェアの削除ツール」でAntinnyを駆除できるようにしている。この駆除ツールの提供から1カ月以上が経過した11月21日、マイクロソフトとTelecom-ISAC Japanは、20万を超えるAntinnyの駆除に成功したと発表した。 ● 28種のAntinnyに感染していたPCも

米MicrosoftのJason Garms氏(マルウェア対策技術チームグループプログラムマネージャ)によれば、増え続けるAntinny亜種について「Antinnyの検体は常に収集を続けており、各ベンダーとも協力関係にある」とコメント。12月以降も新しいAntinny亜種の検体が入手できれば対応するという。 1カ月間の駆除数では、世界中で1,000種類以上の亜種が存在すると言われているRbot(22万~24万件)に続く第2位の数値を記録。駆除ツールの提供以降の数日間のうちに、1時間につき300台のPCからAntinnyを駆除しており、これは12秒に1台のペースで駆除した計算になるという。また、駆除されたAntinnyの99%は日本語環境で動作していたことも判明し、Antinnyが日本というローカルなエリアで感染を拡大していたことが改めて浮き彫りになった。 ● Antinnyは“暴露”だけじゃない P2Pソフト「Winny」経由で感染を広げるAntinny。現在、“暴露ウイルス”として知られているが、発見された2003年当初は、感染したとしても日本語による偽エラーメッセージの表示や、Winnyの「Cache」フォルダ内の全ファイルを削除するといったウイルス活動にとどまっていた。2004年になってデスクトップのキャプチャ画面を送信するAntinnyの亜種が登場。この亜種に前後するように京都府警や北海道警などでWinnyによるものと思われる情報漏洩事件が発覚する。さらに2005年に入って、「仁義なきキンタマ」「欄検眼段」といったAntinny亜種が続けざまに登場。発電所情報が流出するなど相次いで被害が報告されており、PC内の情報をP2Pネットワークに流出させてしまう暴露ウイルスとして知られるようになった。 度重なる情報流出事件のため、Antinnyは暴露ウイルスとして有名になってしまったが、一部亜種には、感染したPCに特定のサイトへDDoS攻撃を行なわせるものもある。 コンピュータソフトウェア著作権協会(ACCS)のWebサイト(当時はhttp://www.accsjp.or.jp/)が、このDDoS攻撃にあったのは2004年5月だ。攻撃を仕掛けるAntinnyの亜種は、PCの日付が4月4日や5月5日など月と日が同じ数値の場合、「http://www.accsjp.or.jp/」にアクセスし、感染したPCのレジストリなどから取得した個人情報を送信していた。これが結果としてDDoS攻撃になっていた。なお、このDDoS攻撃を受けてACCSではサイトのURLを「http://www2.accsjp.or.jp/」に変更している。 ● AntinnyのDDoS攻撃、ピーク時で1Gbpsの帯域を占有か

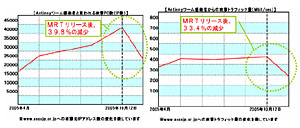

実はTelecom-ISAC Japanでは、ISPが運用するDNSの負荷が2004年4月5日午前0時に「通常の6倍に急上昇した」(小山氏)ことを確認。分析の結果、これがACCSによるAntinny対策の結果引き起こされたことがわかったという。ACCSではAntinnyからの執拗なDDoS攻撃に対応するため、ACCS側のDNSサーバーから、ACCSのサイトにアクセスするために必要な情報を削除していた。この応急措置により、ACCSサイトへのDDoS攻撃は回避できたものの、Antinnyからの名前解決要求やISP側のDNSサーバーからACCS側のDNSサーバーに対する再帰的な名前解決要求が、ISP側のDNSサーバーに集中してしまったのだ。 過負荷の状態に陥ってしまったISP側のDNSサーバーへの対策として、Telecom-ISAC Japanでは、受信したパケットを破棄するようにブラックホールIPをACCSのDNSサーバーに設定。大手ISPでもTelecom-ISAC Japanと連携し、ACCSのDNSサーバーからの情報伝播を受けて、各ISPのネットワークからのDDoS攻撃をブラックホールIPで破棄するように設定し、2004年6月以降はDNSの過負荷状態は脱したという。 2004年8月には実際にACCSへ出向き、調査を開始した。「調査開始当初は激しい攻撃にさらされていたため、モニタを設置してもインターネット環境自体が落ちてしまう状況だった。攻撃対策にCiscoのDDoS攻撃対応ネットワーク型ファイアウォールを試験的に導入したところ、99.6%の攻撃をブロックできたが、同製品はACCSが導入するためには価格が高すぎた」と小山氏。試行錯誤に務めたがAntinnyの攻撃に「無力さを感じていた」のも事実だった。 ● マイクロソフトの駆除ツールで30%以上を駆除、残った感染PCは推計「17万台」 目に見えて効果が現われたのは、2005年10月に「悪意のあるソフトウェアの削除ツール」がAntinnyに対応してからだ。2005年10月には攻撃元のIPアドレスは約40,000件に上っていたが、削除ツールがAntinnyに対応してからは39.8%減少し、25,000件を割り込んだ。通信量も、すでにサイトを閉鎖している「http://www.accsjp.or.jp/」で約400Mbps近かったのが、対応以降33.4%減少して200Mbps程度に減少した。現在運用している「http://www2.accsjp.or.jp/」への攻撃も増加傾向にあったが、対応前に約14,000件ほどだった攻撃元IPアドレスは43.2%減少し、約8,000件程度に収まった。また、25Mbps前後だった通信量は51.4%減少して13Mbps前後に落ち着いているという。

小山氏は「ウイルス対策ソフトを利用しておらず、駆除ツールが利用できない古いOSを利用しているユーザーには、Antinnyが駆除されずに残っている可能性がある」と指摘する一方、米MicrosoftのGarms氏はこうした古いOSのユーザーに対しても「別の方法で駆除ツールを提供することも検討する」とコメント。さらに、現在ベータ提供しているスパイウェア対策ソフト「Windows AntiSpyware」の正式版(名称は「Windows Defender」)でAntinnyに対応すると述べた。 マイクロソフトセキュリティレスポンスチームの奥天陽司マネージャは「10月までの集計ではAntinnyがRbotよりも速いペースで駆除されていた。これは驚くべきことだ。2003年8月に大流行したBlasterは、ネットワーク経由で100万台のPCに感染し、世界的に有名になった。Antinnyは日本という限られたエリアで、特定のP2Pソフトによるネットワークを介して感染している」と分析。小山氏は「駆除ツールは感染を防ぐものではない」とし、再感染を防ぐためにもウイルス対策ソフトをはじめとしたセキュリティ対策を至急行なうべきだと呼び掛けた。 関連情報 ■URL マイクロソフトのニュースリリース http://www.microsoft.com/japan/presspass/detail.aspx?newsid=2504 Telecom-ISAC Japanのニュースリリース https://www.telecom-isac.jp/news/news20051121.html 関連記事:Winnyを経由して感染するウイルス「Antinny」特集 http://internet.watch.impress.co.jp/static/index/2004/04/09/antinny.htm ■関連記事 ・ マイクロソフトのウイルス駆除ツール、亜種を含む36種類のAntinnyに対応(2005/10/12)

( 鷹木 創 )

- ページの先頭へ-

|